摘要

数字化转型在重塑商业模式的同时,也深刻改变了企业网络安全的内涵与外延。本报告基于对权威机构洞察、行业研究及实践案例的综合分析,旨在全面阐述数字化时代企业网络安全体系架构的演进、风险版图的扩展以及安全运营的革新。

报告深入探讨了安全边界的模糊化、从传统IT安全到覆盖数字化作业、用户、供应链、网络-物理系统(CPS)及业务全域风险的治理转变。同时,分析安全范式的升级,如零信任、数据驱动防御、人工智能赋能等,并论述网络安全风险融入企业全面风险管理(ERM)的必要性与实践路径(如NIST CSF 2.0框架应用、CRQ实践)。报告还将审视安全组织架构的变革,特别是安全负责人角色向企业高层管理及董事会层级的跃升趋势,为企业构建和运营面向未来的数字安全体系提供战略性、体系化的参考。

第一章 引言:数字化时代的网络安全新挑战与新格局

数字化转型,作为一股不可逆转的时代洪流,正以其强大的渗透力和颠覆性力量,深刻重塑着全球各行各业的商业模式、运营流程乃至生存法则。云计算的弹性与高效、大数据的洞察与预测、人工智能的智能与自主、物联网的万物互联,这些新兴技术如同引擎般驱动着企业以前所未有的速度进行创新、提升效率、拓展市场。然而,这枚硬币的另一面,是网络安全领域所面临的空前挑战。企业在拥抱数字化带来的巨大机遇时,其攻击面也随之无限扩大,安全边界日益模糊,传统以物理隔离和边界防御为核心的安全理念在新的威胁态势面前显得捉襟见肘,难以为继。

1.1 数字化转型与企业安全边界的模糊化

云计算、移动互联、物联网、大数据、人工智能等新兴技术的广泛应用,使得企业的数据、应用和用户不再局限于物理隔离的内部网络。数据流向云端,员工和合作伙伴通过多种设备、在任何地点访问企业资源,物理世界与数字世界通过物联网和工控系统深度融合。这种分布化、无边界的业务模式,对传统的“城堡-护城河”式安全模型构成了根本性冲击。

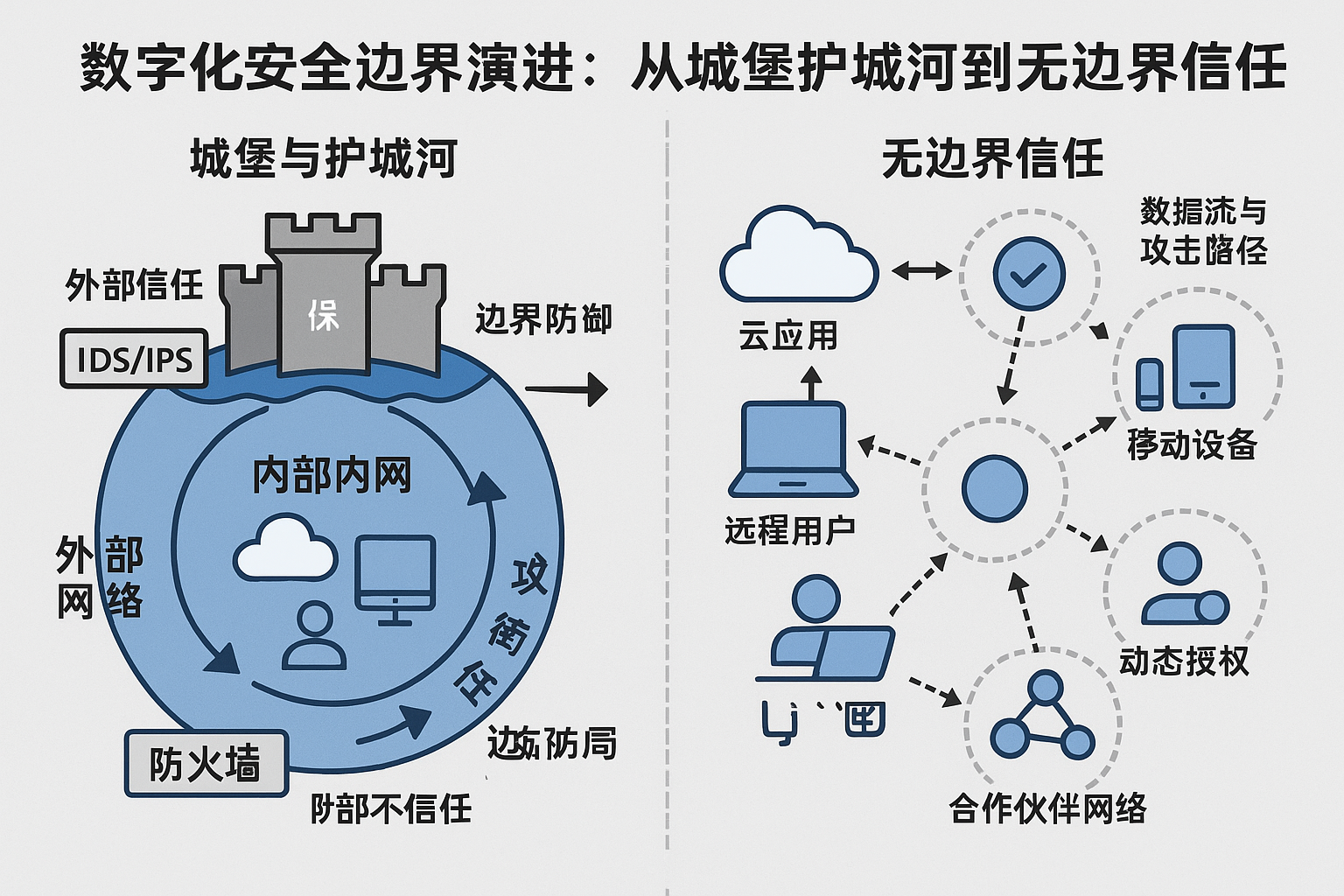

图1:数字化安全边界演进:从传统的“城堡-护城河”模型演变为无边界信任结构。左侧展示了依赖边界防御(防火墙、IDS/IPS)隔离内外网的传统模型,强调“外防内松”;右侧描绘了在云应用、移动设备、远程用户、合作伙伴网络等分布化场景下,安全边界消失,信任基于身份、数据流、动态授权、微隔离等新要素重建的无边界信任模型,强调“永不信任,始终验证”。

图1:数字化安全边界演进:从传统的“城堡-护城河”模型演变为无边界信任结构。左侧展示了依赖边界防御(防火墙、IDS/IPS)隔离内外网的传统模型,强调“外防内松”;右侧描绘了在云应用、移动设备、远程用户、合作伙伴网络等分布化场景下,安全边界消失,信任基于身份、数据流、动态授权、微隔离等新要素重建的无边界信任模型,强调“永不信任,始终验证”。

1.2 传统内网安全模式的局限性

在“城堡-护城河”模型下,安全投入主要集中在加固网络边界,认为一旦进入内网即为可信环境。然而,当边界消失,攻击可以轻易绕过传统的防火墙和IDS/IPS,直接针对内部系统或用户。以物理隔离和边界防御为核心的理念在应对供应链攻击、内部威胁、以及针对云环境、移动设备的攻击时显得力不从心。攻击者一旦突破外层防御,便可以在内部网络中自由横向移动,难以被发现和阻止[1]。Verizon的《数据泄露调查报告》(DBIR)也指出,传统的基于物理设备边界的安全模型已不足以应对当前快速演进的威胁[5]。

1.3 数字化时代网络安全风险版图的扩展

数字化转型将网络安全风险的关注点从传统的IT资产保护,扩展到覆盖企业全业务生态。风险不再局限于数据泄露或系统宕机,而是渗透到数字化作业流程、用户行为、复杂的供应链、网络-物理系统(CPS)以及对整体业务运营的冲击。正如文献[1]以及最新的研究报告[2, 3, 4, 5]所示,这些新的风险领域对企业提出了全新的治理和运营要求。网络安全已从一个技术问题上升为企业战略和全面风险管理的核心议题[1, 63]。

1.4 本文目的、范围与结构

本文的目的在于,立足数字化时代企业网络安全面临的全新挑战,并广泛汲取最新的行业研究成果与权威机构的深度洞察,为身处数字化浪潮中的企业决策者、网络安全专家以及相关从业人员,提供一套关于构建和运营现代化数字安全体系的战略性、体系化参考。报告将重点剖析在数字化时代背景下,企业网络安全所面临的边界重塑、风险领域扩展、技术范式革新、治理框架升级以及组织架构演变等核心议题,旨在助力企业洞察先机,从容应对挑战,将网络安全真正转化为数字化转型的坚实基石与核心竞争力。

本文结构如下:

- 第二章 深度剖析数字化浪潮下的典型安全风险。

- 第三章 详细分析APT组织和黑灰产等主要威胁行为者。

- 第四章 探讨现代数字安全体系架构与核心技术。

- 第五章 阐述数字化网络安全运营实践。

- 第六章 讨论数字化网络安全治理与合规。

- 第七章 展望未来发展趋势与挑战。

- 第八章 总结核心要义并提供行动建议。

第二章 数字化浪潮下的典型安全风险深度剖析

数字化转型在带来巨大便利的同时,也催生了许多新型或被放大的安全风险。本章将对数字化作业过程、用户旅程、供应链、网络-物理系统(CPS)及业务层面的典型安全风险进行深度剖析。

2.1 数字化作业过程安全风险

数字化作业流程涉及业务逻辑、数据流转、跨系统交互、甚至IT与OT的融合,其复杂性和动态性本身就蕴含着安全风险。攻击者可能不再直接攻击技术基础设施,而是通过操纵或利用业务流程本身的漏洞来实现恶意目的。

2.1.1 典型数字化作业流程的安全风险梳理方法

有效识别数字化作业风险需要系统性的方法,通常包括:

- 流程梳理:识别企业关键业务流程,明确数据流向、技术依赖关系(涉及的系统、服务、接口)、参与角色(内部员工、外部合作伙伴、自动化系统)和关键决策节点。例如,金融行业的在线贷款审批流程、制造业的智能排产与执行流程、零售行业的线上订单到线下履约流程。

- 资产识别:识别与流程相关的关键资产,包括处理和存储敏感数据的系统(数据库、文件服务器)、用户终端、物联网设备、自动化控制系统、API接口以及承载流程的云服务或第三方平台。

- 威胁建模:基于已识别的流程和资产,分析潜在的攻击路径。考虑不同的威胁行为者(内部恶意人员、外部攻击者、黑灰产)可能利用哪些脆弱点(流程逻辑缺陷、系统配置错误、身份认证绕过、数据处理不当、员工误操作)来达成其恶意目标(欺诈交易、生产破坏、数据篡改、服务中断)。常用的威胁建模方法如STRIDE(Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege)可以帮助系统性地思考不同类型的威胁[1]。研究[1]强调了跨部门协作和流程分析在风险量化中的重要性。

2.1.2 不同行业数字化作业风险案例分析与控制策略

不同行业的数字化程度和业务特点决定了其独特的作业风险:

- 金融行业:在线交易和支付清算流程面临高频欺诈风险、数据隐私泄露风险。例如,利用自动化脚本进行撞库、恶意注册刷单、交易劫持、伪造交易请求等。控制策略包括:强化的交易认证(如生物识别结合设备指纹)、基于风险的交易监控与行为分析、支付数据加密与合规存储(如PCI DSS)、严格的API访问控制和审计、自动化欺诈检测系统(FDS)[5]。研究[5]提供了金融行业数字安全风险分析案例。

- 制造业:智能排产、生产控制系统(OT)与IT互联引入了新的风险。例如,对生产执行系统(MES)或SCADA系统进行篡改,可能导致生产指令错误、产品质量问题、甚至物理设备损坏。远程运维通道可能成为攻击入口。控制策略包括:OT网络与IT网络的严格隔离与微隔离、OT专用安全防护设备(如OT防火墙、OT IDS/IPS)、安全的远程访问解决方案、OT设备漏洞管理与安全配置加固、ISA/IEC 62443等工控安全标准遵从[15, 16]。研究[5]提供了半导体制造商面临的项目及技术变革风险案例。

- 零售行业:线上线下融合、供应链协同平台面临客户数据泄露、支付安全、库存管理、物流跟踪等风险。例如,对电商平台的SQL注入攻击获取用户数据、利用物流信息进行欺诈、对POS系统进行恶意软件植入[2, 5]。控制策略包括:支付数据加密与令牌化、门店网络与企业网络的隔离、线上线下数据流的加密传输与访问控制、供应商平台的安全审计与合同约束、利用UEBA监控员工和合作伙伴的异常行为。研究[2, 5]提供了零售行业安全事件和合规落地案例。

- 其他行业(如医疗、能源):医疗行业的联网医疗设备(如PACS系统、远程监护设备)面临被篡改或用于勒索的风险[11, 12],可能直接影响患者安全。能源行业的智能电网系统面临被攻击导致大面积停电的风险。这些行业需结合特定的安全标准和监管要求(如医疗行业的HIPAA、能源行业的NERC CIP)制定控制策略。

2.1.3 IT/OT/IoT融合带来的特有作业风险

如前文所述,IT、OT和IoT的融合打破了传统的“空气墙”,创造了新的攻击面:

- 物理隔离打破后的渗透风险:IT网络中的恶意软件或攻击者可能通过融合点渗透到OT或IoT网络,利用这些环境中普遍存在的脆弱点(如老旧系统、默认配置、缺乏补丁)进行横向移动。

- OT/IoT设备漏洞与传统IT攻击的交叉影响:OT或IoT设备本身的漏洞可能被利用,反过来成为攻击IT网络的跳板。例如,通过入侵智能楼宇系统渗透到办公网[84]。

- 远程运维与管理的安全风险:为提高效率,对OT/IoT设备进行远程访问和管理日益普遍。不安全的远程访问通道(如弱认证、未加密连接)成为高风险入口。需要采用安全的远程访问技术(如ZTNA、堡垒机)并进行严格审计。

2.1.4 数字化作业流程中的常见脆弱点与控制措施

- 员工误操作与恶意行为的防范:员工是流程执行的关键,也是潜在的脆弱点。误操作或利用职务之便进行恶意行为(如数据窃取、流程中断)可能对业务造成严重影响。控制措施包括:基于最小权限原则的细粒度权限管理、对关键操作和敏感数据访问进行行为监控与审计(利用UEBA[6])、定期的安全意识培训和演练、建立内部威胁防范计划[1]。

- 流程设计缺陷与自动化系统安全:流程本身可能存在逻辑漏洞,或者自动化系统(如RPA)的配置不当或被劫持,导致流程被绕过或被用于恶意目的。控制措施包括:在流程设计阶段融入安全评审、对自动化系统的配置进行安全加固、对自动化任务执行进行独立审计和监控、防止对自动化系统或脚本进行篡改。研究[1]强调通过细致的作业流程梳理和动态检测规则进行防控。

- 配置错误与弱密码管理:系统、应用或设备的不安全配置和弱密码是普遍存在的脆弱点。控制措施包括:自动化安全配置检查工具、强制执行强密码策略和多因素认证(MFA)、定期进行漏洞扫描和安全配置审计。

- 动态检测规则与实时监控应用:鉴于作业流程的动态性,需要建立基于行为特征和业务逻辑的动态检测规则,并通过SIEM、XDR等平台对流程执行日志和相关系统活动进行实时监控和关联分析,及时发现异常行为。研究[1]强调动态检测规则在防控流程漏洞利用中的作用。

2.2 用户旅程安全风险

在数字化时代,用户的概念更加泛化,用户访问企业资源的方式也更加多样化和复杂。确保用户在各种场景下的安全访问,同时保障用户体验,是企业面临的重要挑战。研究[1, 2]强调了UX设计与安全的协同。

2.2.1 用户身份泛化与多场景访问风险

企业用户不再仅限于传统意义上的内部全职员工。外部合作伙伴(供应商、经销商)、客户、第三方开发者、以及各种API和自动化服务都拥有独立的身份和访问需求。这些用户可能通过个人电脑、智能手机、物联网设备等多样化设备,在办公室、家庭、公共网络等不同地点,通过企业内网、公共互联网、5G网络等不同网络访问企业应用和数据[1]。这种用户身份的泛化和访问场景的复杂化,带来了身份盗用、凭证滥用、权限提升以及对分布式终端和网络的攻击风险。研究[4, 5]指出,攻击者越来越多地通过窃取或滥用合法用户账户凭证来获取对云环境的初始访问权限,凸显了身份安全的重要性。

2.2.2 不同用户旅程的风险剖析与差异化管理策略

不同的用户群体在与企业交互的旅程中面临独特的风险,需要差异化的安全管理策略[1]:

- 客户旅程:注册、登录、浏览、交易、售后。典型风险包括:账户盗用(撞库、钓鱼)、交易欺诈、支付信息泄露、个人信息泄露、恶意退款或评价。防护策略:强化的注册和登录认证(如MFA[6]、行为验证)、基于风险的交易行为分析、支付数据加密与PCI DSS合规、透明的数据收集和使用告知[2]、用户行为监控与异常检测。UX设计应在不影响流程顺畅性的前提下嵌入安全提示和验证[1, 2]。研究[2]提到了零售行业应对PCI DSS/CCPA的合规实践案例,侧重终端安全加固和敏感数据保护。

- 员工旅程:入职、日常办公、远程访问、离职。典型风险:内部威胁(恶意或无意的数据泄露、系统破坏)、凭证滥用、钓鱼攻击、终端设备丢失或被盗。防护策略:严格的身份和访问管理(IAM)及权限管理(RBAC, ABAC[1, 2])、安全的远程访问(ZTNA)、端点安全防护(EDR[1, 23])、UEBA监控员工行为[6]、离职账户和权限的及时回收、持续的安全意识培训。

- 合作伙伴旅程:账户开通、数据共享、系统对接。典型风险:权限管理不当导致数据过度共享、接口漏洞被利用、因合作伙伴安全能力不足导致相互渗透。防护策略:基于最小权限原则的合作伙伴账户和权限管理、API接口的安全设计与加固(API网关、参数验证)、建立供应商安全管理(TPRM)流程并纳入合同约束、监控合作伙伴的访问行为[1, 2]。研究[5]提到了零售行业供应链协同平台的风险。

2.2.3 身份凭证风险(盗用、滥用、弱密码)与应对(MFA、无密码认证)

身份凭证是攻击者最常利用的入口。弱密码、被盗的凭证(通过钓鱼、键盘记录、恶意软件获取)是许多攻击事件的开端。

- 多因素认证(MFA)的重要性与实施挑战:MFA要求用户在提供密码之外,再提供一种或多种其他类型的验证因素(如手机短信验证码、硬件令牌、生物识别)才能完成认证。这显著提高了凭证被盗后的安全性[6]。研究[1, 2]强调采用符合心理预期的MFA。实施MFA可能面临用户接受度、不同应用兼容性、以及部分MFA方式(如短信验证码)可能被截获的挑战。结合RBAC/ABAC和MFA可以实现最大程度的安全性[1]。

- 无密码认证技术(FIDO2等)在提升便捷性与安全性中的应用:无密码认证旨在彻底消除对传统密码的依赖。FIDO2标准[1, 2]利用公钥加密技术,结合生物识别或硬件安全密钥,提供强大的抗网络钓鱼能力,并且通常比MFA更便捷[1]。它正成为未来身份认证的重要发展方向[1, 2]。研究[1]强调FIDO2是当前数字产品最常采用的安全UX提升方案。

- 生物识别、硬件令牌等认证方式的实践:生物识别(指纹、面部识别)结合设备绑定,提供了便捷性和安全性;硬件令牌(如UKey、OTP设备)提供额外的物理安全因素。企业应根据风险级别和用户场景选择合适的认证方式组合。研究[1]提及多渠道身份验证(如FIDO2、生物识别)。

2.2.4 用户行为异常风险(内部威胁、账户劫持)与UEBA应用

有些威胁难以通过静态的权限或认证检查发现,例如内部人员的恶意行为,或攻击者在获取合法凭证后进行的隐蔽活动。

- 基于行为基线的异常检测原理:UEBA(用户与实体行为分析)系统通过采集海量的用户和实体(如服务器、应用)活动数据(如登录时间、地点、访问资源、数据流量、命令执行等),利用机器学习和统计分析技术,建立个体或群体的正常行为模式基线[1, 6, 26]。

- UEBA在识别隐蔽威胁、区分误报中的作用:当用户的当前行为显著偏离其正常基线时(如异常时间访问敏感数据、从不常用地点登录、向外部邮箱发送大量文件、短时间内尝试访问大量非工作相关资源),UEBA能够生成异常告警并赋予风险评分[1, 6, 26]。这有助于发现那些绕过传统安全控制的隐蔽威胁(如内部数据窃取、账户被攻击者利用进行横向移动)。通过多维度数据关联和风险评分,UEBA也能帮助安全分析师区分真实的高风险事件和误报[1, 2, 6, 26]。研究[1, 2]强调了UEBA应对误报挑战的方法。

- UEBA与SIEM/XDR的协同应用:UEBA通常与SIEM或XDR平台集成[1, 23],为安全事件调查提供丰富的用户行为上下文信息,并将用户行为异常与来自其他安全设备的告警(如恶意软件感染、网络流量异常)进行关联,形成更全面的威胁视图。研究[1]强调UEBA作为对抗内部威胁和高级攻击的关键技术。

2.2.5 利用UX设计提升用户安全行为与体验的最佳实践

安全性与用户体验并非天然对立,优秀的用户体验设计(UX)可以将安全措施更自然地融入用户流程,引导用户做出更安全的行为[1, 2]。

- 安全提示与用户引导设计:在用户进行敏感操作(如修改密码、绑定支付方式、分享数据)时,通过清晰、及时的安全提示告知潜在风险和安全建议。引导用户选择更安全的选项(如推荐使用MFA、提示检查登录设备信息)。研究[1, 2]强调了通过UX微交互和界面设计嵌入安全控制,利用易理解的安全提示帮助用户做出安全行为选择。

- 简化安全流程与降低用户负担:过于复杂的安全流程(如繁琐的密码规则、多步验证流程)可能导致用户规避安全措施,选择不安全的方式。应简化认证流程(如采用FIDO2无密码认证)、优化风险验证步骤、提供便捷的密码找回机制[1, 2]。研究[1]指出移除过度复杂的障碍是安全UX可持续落地的要点。

- 用户安全行为的正向激励:通过可视化安全状态(如账户安全评分、近期安全活动展示)、安全任务完成奖励(如完成安全设置获得积分),鼓励用户关注并执行安全操作,将安全行为与良好体验关联。研究[1, 2]强调设计要赋能用户自我保护,通过行为透明提示和动态显示安全状态提升接受度。

2.3 供应链安全风险

现代企业的运营高度依赖于复杂的、全球化的供应链体系,这不仅包括物理产品的供应,更广泛地包含了软件、硬件和服务供应商。这条“信任链”的任何一个环节出现安全问题,都可能对企业自身乃至整个生态造成灾难性影响。研究[1, 2, 5]强调了供应链安全风险的重要性,并提供了零售和制造行业的案例。

2.3.1 软件供应链安全风险深度分析

- 开源组件漏洞与“长尾效应”:开源软件因其开放性、复用性和便捷性被广泛应用于企业应用开发。然而,开源组件可能存在未修复或未知漏洞,且由于开源社区的松散结构和贡献者流动性,这些漏洞的发现和修复周期较长。一个被广泛使用的开源组件中的漏洞可能影响数百万应用(“长尾效应”),且许多企业对自身应用使用了哪些开源组件缺乏清晰的认识[1]。研究[8, 10]指出了软件供应链安全的挑战和标准建设。

- 第三方库与SDK风险:集成第三方SDK或库到自己的应用中,可能引入其自身的漏洞、恶意代码或隐私风险。企业对这些第三方代码的安全性通常缺乏直接控制和深度审计能力。

- CI/CD流水线中的安全漏洞:DevOps实践中的持续集成/持续部署(CI/CD)流水线可能成为攻击者的新目标。攻击者可能篡改CI/CD工具、构建脚本、仓库或镜像,将恶意代码植入到最终部署的应用中。

- 软件成分分析(SCA)与软件物料清单(SBOM)的生成、管理与利用:SCA工具能够分析应用的组成部分,识别其中使用的开源和第三方组件及其已知的漏洞。SBOM(Software Bill of Materials)是应用中所有软件成分的清单,类似于食品的配料表。生成和管理SBOM是理解和管理软件供应链风险的基础[1, 7]。利用SBOM可以在软件整个生命周期中追踪组件漏洞、评估许可证风险、响应新的威胁情报。研究[8, 10]提及了软件构建过程的可信保障和安全开发生命周期。

2.3.2 硬件供应链安全风险与管理实践

硬件供应链涉及从芯片设计、原材料采购、部件制造、组装、分发到最终交付的复杂过程,任一环节都可能被攻击者利用[1, 2, 5]。

- 硬件植入(篡改、后门)与假冒伪劣风险:攻击者可能在硬件制造或运输过程中植入恶意芯片、修改固件或植入后门,从而实现对设备的持久控制或信息窃取[1, 4]。假冒伪劣硬件可能存在性能问题、安全漏洞或已植入恶意软件[1]。

- 物理供应链截取与投毒风险:攻击者可能在运输途中截获硬件设备,进行物理篡改后再重新包装投递。缺乏严格的物理安全控制和追溯机制会增加这种风险[1, 4]。

- 可信计算技术(TPM、安全启动)在硬件安全中的应用:TPM(Trusted Platform Module)是一种硬件安全模块,提供加密密钥生成、存储和管理,可用于设备身份认证和完整性校验[1]。安全启动(Secure Boot)机制在设备启动时验证操作系统和固件的数字签名,确保加载的是可信代码[1]。这些技术有助于防止固件篡改和恶意软件在系统启动前加载[1]。

- 供应商物理安全与流程审计:评估和审计硬件供应商的物理安全措施(如生产环境访问控制、监控、防篡改机制)和生产流程的安全性,是降低硬件供应链风险的重要手段[2]。研究[1, 2]强调了供应商风险评估、严格控制采购来源、物理安全、访问控制和审计的重要性。研究[2]提到了评估供应商如何考虑和缓解漏洞以及应对零日漏洞的能力。

2.3.3 第三方服务(云、MSP)安全风险与管理

企业广泛使用云服务(IaaS, PaaS, SaaS)和托管服务提供商(MSP)。虽然这些服务通常由专业团队提供,但其安全性依赖于服务提供商自身的能力和合同约定的责任范围。

- 服务提供商自身安全能力评估:企业需要对云服务商和MSP进行全面的安全能力评估,包括其安全管理体系(如ISO 27001认证、SOC 2报告)、漏洞管理流程、安全事件响应能力、员工背景调查等。研究[5]提到了供应链安全合规评估(如CMMC/ISO27001)。

- 共享责任模型下的风险边界:云服务的安全是客户和提供商共同的责任。企业必须清楚理解在特定服务模式(如IaaS, PaaS, SaaS)下,哪些安全责任由服务商承担,哪些由客户承担(如SaaS应用的数据安全、用户访问控制),避免因责任不清导致的安全盲区[53, 57]。

- 权限管理与监控(针对服务商访问权限):MSP通常需要访问企业系统进行管理和维护。必须对其访问权限进行严格管理、最小化授权,并对其活动进行持续监控和审计,防止权限被滥用或泄露[3]。研究[3]强调了未对MSP账户权限及操作进行有效监控的风险。

- 服务退出策略与数据迁移安全保障:更换云服务商或MSP是复杂的IT操作,需要预先制定详细的服务退出策略[1, 2, 3, 4]。这包括明确退出触发条件、替代方案评估、详细的数据和应用迁移计划、预算和时间预估、合同条款审查(如数据回迁和删除约定),并确保数据在迁移过程中的安全和完整性。研究[2, 3]强调了云退出策略对于规避供应商锁定、法规变化和安全事件风险的重要性,以及数据迁出成本的降低趋势。研究[1]提供了实现MSP退出策略的最佳实践。

2.3.4 供应链依赖性风险与韧性建设

- 单点供应商依赖风险:过度依赖单个关键供应商,一旦其发生安全事件、服务中断或倒闭,可能对企业业务造成致命打击。需要识别和评估单点依赖风险,考虑备选供应商或构建冗余。

- 如何通过TPRM/SCRM框架进行全生命周期供应商风险管理:TPRM(Third-Party Risk Management)和SCRM(Supply Chain Risk Management)框架提供了一套系统性的方法来管理与第三方供应商相关的风险[1, 2, 5]。这包括供应商准入前的尽职调查、合同安全条款的约定、服务过程中的持续安全监控和审计(如利用安全评分[1, 2])、定期进行风险评估和分级管理、以及建立有效的退出机制[1, 2, 3, 4]。研究[1, 2]强调了TPRM涵盖供应商生命周期的多个阶段,并需要跨部门协作。研究[5]提及组织安全团队与法律、采购及运营联合制定评估问卷和合同模板。

- 供应商风险评估标准与技术工具应用:可以参考NIST SP 800-53、ISO 27036等标准进行供应商安全能力评估[1, 2]。技术工具如安全评分平台(如Bitsight, SecurityScorecard)、问卷调查平台、合同管理系统等,有助于自动化和标准化评估流程[1, 2]。研究[5]强调持续渗透及威胁情报监控(TPRM/SCRM)。

- 合同安全条款设计与执行:在与供应商的合同中明确安全责任、数据保护义务、安全事件通知流程、审计权、以及服务终止后的数据处理要求等。确保合同条款的落地执行并通过技术手段(如监控供应商的访问日志)进行验证[2]。研究[5]强调将供应商合同安全条款落实。

2.4 网络-物理系统(CPS)风险

网络-物理系统(CPS)是将计算、网络与物理过程紧密融合的系统,广泛应用于工业控制、智能交通、医疗、能源等关键领域。针对CPS的攻击可能产生直接的物理后果,对社会稳定和人身安全构成严重威胁。研究[11, 13, 17, 18]强调了CPS风险对生命安全和社会稳定运行的影响。

2.4.1 CPS系统的安全内涵与应用领域

CPS系统的安全超越了传统的信息安全(数据的机密性、完整性、可用性),更强调安全性(Safety)和可靠性(Reliability),因为攻击可能直接导致物理伤害或系统失效。典型应用领域包括:

- 工业控制系统(ICS):如SCADA、DCS、PLC,用于监控和控制工业生产流程,涉及制造业、能源、水务、化工等[15, 16]。

- 智能电网:监控和控制电力生成、传输和分配。

- 智能交通:包括智能信号系统、自动驾驶汽车、交通管理平台[13, 14]。

- 智慧医疗:联网医疗设备、远程手术系统、医院信息系统与物理设备的联动[11, 12]。

- 智能楼宇:控制暖通空调、照明、安防系统的自动化系统[84]。

2.4.2 IT/OT/IoT融合在CPS中的特有风险

如前文所述,IT、OT和IoT的融合是CPS风险的核心来源:

- 脆弱性:OT系统通常包含大量遗留设备,协议设计时未考虑安全性,设备计算资源和升级能力有限,难以安装传统安全代理。

- 暴露性:为实现智能化和远程管理,OT/IoT系统与IT网络甚至互联网连接日益紧密。

- 物理后果:成功的网络攻击可能导致生产中断、设备损坏、环境污染、以及对人身安全的直接威胁。研究[1]指出,在医疗、智能交通和关键基础设施领域的CPS攻击可能直接威胁生命安全。

2.4.3 针对CPS的攻击手法与案例分析

攻击者针对CPS通常会利用OT协议漏洞、遗留系统弱点、远程访问通道和IT/OT融合点。攻击手法包括:

- 针对SCADA/DCS的攻击:通过渗透IT网络或利用OT网络本身的漏洞,篡改控制指令、关闭安全保护机制、干扰数据采集,导致生产异常或设备损坏。例如,Stuxnet病毒攻击伊朗核设施离心机[83]。

- 针对IoT设备的攻击:利用设备弱密码、默认配置、固件漏洞等,将设备组成僵尸网络发动DDoS攻击,或将其作为跳板攻击更关键的系统[59]。

- 数据投毒与逻辑操纵:向传感器数据中注入错误信息,导致控制系统基于错误数据做出判断;或直接修改控制逻辑,实现恶意目的[17]。研究[18]提出了智能制造领域的网络物理纵深防御模型和漏洞分类方法。

2.4.4 CPS安全标准与框架及纵深防御策略

应对CPS风险需要结合行业特性和严格的标准:

- ISA/IEC 62443系列标准:国际上最广泛采用的工业自动化和控制系统(IACS)安全标准[15]。它采用基于风险的方法,提出将系统划分为不同安全级别的区域(Zones),并通过管道(Conduits)进行控制和隔离[16],实现纵深防御。

- NIST SP 800-82等:美国NIST也发布了针对工控系统安全的指南。

- 专用安全工具:OT IDS/IPS、OT安全网关等。

- 纵深防御策略:包括网络分段和隔离(Zones and Conduits模型)、设备身份认证和访问控制、安全固件更新、OT流量监控与异常检测。这些是关键技术域的防护体系组成部分[1]。

2.4.5 AI在CPS中的安全风险

AI技术被越来越多地应用于CPS系统以提升智能化水平,但也引入了新的安全风险[17]:

- 数据投毒:攻击者通过污染AI模型的训练数据,导致模型学到错误的模式,在实际运行时做出错误决策,影响物理系统。

- 模型规避/对抗性攻击:攻击者创建特殊的对抗性样本,能够欺骗AI模型做出错误判断,例如欺骗自动驾驶汽车的视觉系统,影响行车安全。

- 模型窃取与知识产权风险:AI模型本身可能包含重要的商业秘密或控制逻辑,面临被窃取的风险。 需要将AI系统的安全(Security for AI)纳入CPS整体安全考量,遵循NIST AI风险管理框架(AI RMF)等指南[27, 28]。

2.5 业务安全风险

网络安全风险已不再局限于信息系统本身,而是能对企业的战略、运营、财务和声誉产生直接且深远的冲击。将其视为核心业务风险进行管理,并将安全投入与业务价值对齐,是数字化时代企业安全的必然选择。文献[1]以及研究[2, 5, 63, 64, 65, 66, 67, 68, 71, 72, 73, 74]均强调了这一点。

2.5.1 网络安全风险对企业战略和运营的直接冲击

成功的网络攻击或安全事件可能导致以下严重的业务后果[1, 2]:

- 品牌与声誉损害、客户信任危机:数据泄露、服务中断会严重损害客户对企业的信任,导致客户流失和品牌形象受损。

- 监管罚款、法律诉讼、合规成本:违反数据保护法(如PIPL[47])或行业法规可能导致巨额罚款和法律诉讼。事件响应、调查取证等也会产生额外的合规成本。

- 运营中断、生产停滞、服务不可用:勒索软件攻击、DDoS攻击、系统故障等可能导致核心业务系统长时间不可用,造成生产停滞、服务中断和巨大经济损失。研究[1, 2, 86]强调了业务连续性管理(BCM)和灾难恢复(DR)的重要性。

- 财务损失、市值波动:直接的经济损失(如赎金支付、恢复成本、法律费用、罚款)以及间接损失(如业务中断造成的收入损失、客户流失),可能导致企业盈利能力下降,上市公司股价大幅下跌,市值蒸发。研究[5]提到了大型零售企业因全球经济动荡和法规环境复杂面临财务风险。

- 知识产权与商业机密泄露:攻击者可能窃取企业核心技术、商业计划、客户列表等敏感信息,损害企业竞争优势。

2.5.2 如何将网络安全风险转化为可量化的业务影响(CRQ)

将技术性强的网络安全风险转化为高层和业务部门能够理解的业务语言(如财务损失),是有效进行风险管理和沟通的关键。网络风险量化(CRQ)旨在实现这一目标。

- CRQ方法论介绍(如FAIR模型):FAIR(Factor Analysis of Information Risk)模型是一种被广泛采用的CRQ方法[1]。它通过分解风险要素(如事件发生频率、损失可能性),并利用概率分布和模拟技术(如蒙特卡洛模拟[1]),量化网络风险可能造成的财务损失范围。研究[1]强调FAIR模型在财务层面沟通风险的优势。OCTAVE方法也注重跨部门协作,构建全面的风险视图[1]。

- 定义风险场景、量化频率与损失可能性:CRQ需要识别具体的风险场景(如“因勒索软件攻击导致核心交易系统中断24小时并泄露10万客户数据”),估算这些场景发生的可能性或频率,并量化一旦发生可能造成的损失(如恢复成本、收入损失、罚款、声誉损失)[1]。研究[1]讨论了定制化CRQ模型和FAIR/OCTAVE组合应用。

- 将技术漏洞、威胁行为者与业务影响关联:CRQ的关键在于建立技术脆弱点、威胁行为者能力与动机、以及特定攻击场景对特定业务流程/资产造成的潜在业务影响之间的关联。研究[1]强调将风险量化应用于数字化流程安全。

- 将风险量化工具无缝集成:将CRQ工具与SIEM、GCR(治理、风险与合规)平台、资产管理系统等现有安全和IT系统集成,自动化数据收集和分析过程,提高效率[1]。

2.5.3 业务影响分析(BIA)方法与RTO/RPO设定

BIA是识别和评估业务中断对企业影响的过程,是制定业务连续性(BCM)和灾难恢复(DR)计划的基础[1, 2, 86]。

- 识别关键业务流程与支持资产:首先识别对企业生存和运营至关重要的业务流程,并进一步识别支持这些关键流程所需的信息系统、应用、数据、基础设施和人力资源[1, 2]。研究[5]提供了识别关键资产和流程的案例。

- 确定最大可容忍中断时间(MTPD):评估每个关键业务流程能够容忍的最长中断时间,超过此时长将对业务造成不可接受的后果。

- 设定恢复时间目标(RTO)与恢复点目标(RPO):RTO是业务流程或系统从中断状态恢复到可接受运行水平所需的目标时间[1, 2]。RPO是业务流程恢复后所允许丢失数据的最大时间间隔[1, 2]。RTO和RPO的设定应基于BIA确定的业务优先级和中断影响。研究[1, 2]强调BIA和RTO/RPO在风险优先级排序中的作用。

- BIA在风险优先级排序中的作用:BIA的结果能够帮助企业根据不同业务流程的重要性、MTPD以及遭受网络安全事件后的潜在影响,对安全风险和恢复工作进行优先级排序,将有限的资源投入到保护和快速恢复最重要的业务功能上。

2.5.4 网络安全风险融入企业全面风险管理(ERM)框架的实践

将网络安全风险视为企业级风险进行管理,并融入更广泛的ERM框架,能够提升网络安全的战略地位和治理水平[1, 63, 64, 65, 66, 67, 68]。

- ERM框架介绍(COSO ERM, ISO 31000):COSO ERM框架和ISO 31000标准是国际上广泛应用的ERM框架[63, 67, 68]。它们提供了一套结构化的方法来识别、评估、应对和监控企业面临的各类风险,并强调风险管理与战略设定和绩效评估的整合。研究[63]强调将网络风险与ERM整合的必要性。

- 将网络风险纳入企业风险地图与风险偏好讨论:通过CRQ等方法[2],将网络安全风险的量化结果纳入企业的整体风险地图,与其他类型的业务风险(如市场风险、操作风险、合规风险)进行横向比较。在高层和董事会层面讨论企业的网络风险偏好,即企业愿意为实现业务目标而承担的网络风险水平。

- 建立跨部门的风险沟通与决策机制:ERM强调风险管理的跨部门协同。建立由高级管理层主导的风险委员会或工作组,汇聚安全、IT、业务、合规、法务、财务等部门的代表,定期沟通和评审网络风险状况,共同制定风险应对策略和决策安全投入[1, 2, 5]。研究[2]提供了零售行业跨部门应急响应小组的案例。研究[1, 2]强调跨部门参与是BIA准确的核心。ISO 27001实施也强调跨部门协作[1]。

- 推动董事会和高级管理层参与网络风险治理:网络安全风险已受到监管机构(如SEC)和投资者的日益关注[2]。董事会和高层需要了解网络风险对业务的影响,监督风险管理工作,并批准重要的安全战略和资源投入。CISO角色的提升[71, 72, 74]有助于实现这一点。

第三章 数字化威胁行为者深度分析

了解威胁行为者的动机、能力、组织结构和常用的攻击手法(TTPs),是企业有效构建防御体系的前提。数字化时代的主要威胁行为者包括技术成熟、资源丰富的APT组织以及产业化、分工精细的黑灰产团伙。本章将对这两类威胁行为者进行深度分析。

3.1 高级持续威胁(APT)组织

APT组织通常是指那些具有高度组织性、技术能力强、且针对特定目标进行长期、隐蔽攻击的威胁行为者。

3.1.1 APT组织画像:动机、来源与组织结构

- 动机:APT攻击的动机通常是出于政治目的,如获取情报(政治、军事、经济)、进行网络间谍活动、破坏关键基础设施或影响他国政治进程[81]。部分APT组织也受经济利益驱动,为支持特定国家或组织的经济发展,对企业进行商业间谍活动,窃取高价值知识产权和商业秘密[81]。

- 来源与组织结构:许多APT组织被认为受到国家或政府支持[81]。APT组织通常拥有充足的资金、技术和人力资源,其攻击经过精心策划,具有明确的目标性。团队分工明确,可能包括漏洞研究员、恶意软件开发者、渗透测试专家、情报分析师和行动协调员等[1]。

3.1.2 典型APT攻击案例分析(技术特点、攻击流程、目标行业)

分析典型APT组织的攻击案例,有助于理解其技术手法和目标选择:

- APT41/Wicked Panda:该组织以其双重性著称,既进行国家支持的间谍活动(针对高科技、电信、政府等行业),也进行受经济利益驱动的网络犯罪(如游戏行业)[2]。其技术特点包括:滥用合法工具实现持久化和隐蔽性(如利用Windows注册表启动项、微软forfiles.exe工具)[2]。

- MuddyWater:主要针对中东、中亚和非洲的政府、军事和电信目标。其攻击流程通常包括鱼叉式钓鱼获取初始访问,然后利用恶意文档和脚本植入后门,通过合法的远程管理工具进行横向移动和数据收集[2]。技术特点包括:利用互斥体(mutex)来维持后门和控制恶意软件实例[2]。

- Lazarus Group:该组织因参与多起全球性网络攻击事件而闻名,包括对索尼影业的攻击、孟加拉国央行网络盗窃案以及WannaCry勒索软件攻击。其动机通常与为朝鲜政府获取资金或支持其政治议程有关。攻击手法包括高度定制化的恶意软件、复杂的社会工程学(如伪装求职招聘)[2]。

- Fancy Bear (APT28)、Cozy Bear (APT29):这些组织常针对政府、智库、政治组织和媒体。攻击手法包括鱼叉式钓鱼、利用软件漏洞、使用复杂的Loader和后门程序,进行持久性侦察和信息窃取[81]。研究[1]也提及这些组织使用鱼叉式钓鱼和横向活动。

3.1.3 APT攻击战术、技术与程序(TTPs)解析

APT攻击的复杂性体现在其灵活多变的TTPs上。MITRE ATT&CK框架为描述和分析APT的TTPs提供了通用语言和结构[1, 43]:

- 持久化(Persistence):确保在目标系统中维持访问权限。

- 提权(Privilege Escalation):获取更高权限。

- 横向移动(Lateral Movement):在网络内部从一个系统转移到另一个系统。研究[1]强调攻击者突破后横向移动的“爆发时间”是衡量安全团队能力的重要指标。

- 信息收集(Collection):收集目标系统、网络配置、用户凭证、敏感数据等信息。

- 命令与控制(Command and Control, C2):与外部C2服务器建立通信通道。

- 数据外发(Exfiltration):将窃取的敏感数据传输出目标网络。

- 规避防御(Defense Evasion):采取各种技术手段逃避安全设备的检测和分析[2, 43]。 通过MITRE ATT&CK框架,安全分析师可以系统性地识别和分析APT攻击的TTPs,构建更具针对性的防御和检测策略。研究[43]提供了2024年TOP 10 MITRE ATT&CK攻击技术全景解析。

3.1.4 APT攻击链阶段性特征与识别

APT攻击通常遵循一个类似于Kill Chain的攻击链模型,但其特点是持续性、隐蔽性强,且可能在某个阶段长时间潜伏[2, 82]:

- 侦察(Reconnaissance):收集目标信息。

- 武器化(Weaponization):将漏洞利用代码、恶意载荷与投递载体结合。

- 投递(Delivery):将攻击工具投递给目标。

- 利用(Exploitation):利用目标系统的漏洞执行恶意代码。

- 安装(Installation):建立持久化访问能力。

- 命令与控制(Command and Control):与外部C2服务器通信。

- 目标达成(Actions on Objectives):执行攻击的最终目的。 与传统攻击链相比[2],APT攻击链的每个阶段都可能更加隐蔽,且攻击者可能会在某个阶段长时间停留,等待时机或进行更深入的侦察。识别APT攻击的关键在于检测这些阶段的微弱迹象和跨阶段的关联性[82]。

3.1.5 如何利用威胁情报(TI)追踪和防御APT

高质量的威胁情报是追踪和防御APT的关键支撑[1, 2, 81]:

- 威胁情报的来源、类型与价值(IOC, TTPs, 行为模式):威胁情报可以来自多种来源,如安全厂商的研究报告、行业威胁情报共享平台(ISACs)、暗网监控、开源情报(OSINT)、以及企业内部的安全日志和事件数据。类型包括:IOC(Indicators of Compromise)、TTPs、行为模式、攻击者画像、漏洞信息。其价值在于提供关于当前威胁环境、攻击者能力和偏好的及时、准确信息,帮助企业了解面临的风险[1, 2]。研究[2]提到ANY.RUN的威胁情报查询引擎支持对细粒度指标的追踪,可深入剖析特定APT组织的攻击行为。

- 将威胁情报融入SOC运营、威胁狩猎与自动化响应:

- SOC运营:将IOC和已知的TTPs导入SIEM或XDR平台[22, 23],用作检测规则。

- 威胁狩猎:威胁情报为威胁猎手提供了重要的调查线索和假设方向[29, 30]。

- 自动化响应:将威胁情报与SOAR平台集成[24],快速遏制威胁蔓延[1]。 通过将威胁情报融入安全运营的各个环节,企业可以从被动响应已知威胁,转变为主动发现和防御未知或隐蔽的APT攻击[1]。研究[1, 2]强调威胁情报能够显著提升对APT攻击的预警和响应能力,是数字化企业网络安全体系中不可或缺的核心组件。

3.2 黑灰产行业

黑灰产行业是指以非法或灰色手段获取经济利益的、具有产业化特征的网络犯罪活动。与APT组织的政治或间谍动机不同,黑灰产的主要驱动力是经济利益。研究[1, 2, 3, 4, 5]强调了黑灰产的产业化和技术演进。

3.2.1 黑灰产产业链解构

黑灰产行业已经形成了高度专业化和精细分工的产业链[1, 2, 3, 4, 5]:

- 上游:提供攻击工具和初始资源(漏洞挖掘、木马开发、工具贩卖)。

- 中游:获取和处理初始访问或数据(初始访问中介IAB、流量劫持、账号窃取、数据倒卖)[1, 2]。

- 下游:实施最终攻击并变现(勒索实施者RaaS Affiliates、DDoS勒索、社工欺诈、洗钱套现)[1, 2]。

- 团伙组织模式:存在中心化的RaaS平台(如Conti, LockBit, BlackCat)[1, 2];也存在去中心化的小团伙。研究[2]强调执法打击导致黑产生态的碎片化。

3.2.2 主要作案手法与欺诈模式

- 勒索软件即服务(RaaS)模式:RaaS是当前最主要的黑灰产商业模式[1, 2]。RaaS平台提供成熟的勒索软件和基础设施,降低了攻击者的技术门槛。

- 数据泄露与二次勒索:许多勒索攻击在加密数据前会先窃取敏感数据,然后进行“二次勒索”[2]。

- 自动化攻击与社工欺诈(利用GenAI等):黑灰产广泛利用自动化工具进行撞库、漏洞扫描。生成式AI(GenAI)进一步提升了社工欺诈的效率和逼真度[4]。

- 僵尸网络与DDoS攻击服务:通过僵尸网络发动大规模DDoS攻击、发送垃圾邮件等[1, 4]。DDoS攻击服务可按流量、攻击时长等计费,成为勒索或干扰业务的手段[1, 2]。

3.2.3 黑灰产的技术演进与对抗

黑灰产的技术迭代速度很快,不断演进以逃避检测和执法打击[1, 2]:

- 快速迭代攻击工具与逃避检测技术:恶意软件不断变种,使用多态、加壳、代码混淆等技术绕过安全软件检测。

- 利用合法基础设施(云服务、加密货币)进行隐藏:将恶意载荷托管在合法云存储服务上、使用合法的通信协议伪装C2流量、利用加密货币进行交易和洗钱[1]。

- 协同攻击与供应链利用:不同黑灰产团伙之间可能互相协作,共享资源和信息。利用软件供应链或第三方服务商的漏洞,作为入侵企业网络的跳板[5]。

3.2.4 针对黑灰产的执法打击现状与挑战

全球执法机构正在加大对黑灰产的打击力度[1, 2]:

- 国际合作与联合行动案例:FBI、Europol等国际执法机构多次联合行动,捣毁RaaS平台(如Hive, LockBit, BlackCat的某些基础设施)、抓捕团伙成员、冻结加密货币资产[2]。

- 打击难点:黑灰产活动的匿名性、跨国界性、技术对抗使得执法打击面临巨大挑战[1, 2]。

- 劝阻支付赎金:一些国家政府和网络安全机构不鼓励甚至限制企业支付赎金[1]。研究[2]强调,勒索生态极具韧性,团伙可快速更换品牌,治理持续依赖对洗钱通道、IAB和数据黑市的溯源。

3.2.5 企业如何识别、防范黑灰产攻击并配合治理

- 加强基础安全防护:加强员工安全意识培训(防钓鱼)、及时修补系统和应用的漏洞(防漏洞利用)、强制使用MFA(防凭证窃取)[1, 2, 6]、部署下一代终端防护(NGEP)和EDR[1, 23]。研究[5]强调加强初始访问防护。

- 监控异常行为与数据外泄:利用UEBA[1, 6]监控异常行为,利用NDR[1]监控网络流量异常,特别是对关键资产的访问和大规模数据外传。利用DLP[45, 46]监控和阻止敏感数据外泄。研究[5]强调强化数据监测和封堵异常外联。

- 建立勒索应急响应预案:制定详细的勒索攻击应急响应预案[40, 41]。

- 配合执法机构调查取证:积极配合执法机构的调查,保护现场、固定电子证据,并共享攻击信息(如IOC)[5]。

第四章 现代数字安全体系架构与核心技术

构建一个能够有效应对数字化时代复杂威胁的现代安全体系,需要一套新的架构理念和一系列核心技术的支撑。

4.1 核心原则:风险驱动、纵深防御、持续监控、弹性恢复

现代数字安全体系并非简单堆砌技术,而是基于以下四个相互关联的核心原则构建:

- 风险驱动:安全资源的投入和安全策略的制定应优先考虑对企业核心业务和关键资产构成最大威胁的风险[1, 2, 3]。通过网络风险量化(CRQ)[1, 2]将技术风险转化为业务影响,指导安全投入。研究[3]将治理(GOVERN)置于NIST CSF 2.0的核心,强调其指导作用。

- 纵深防御:在承认任何单一安全措施都可能被绕过的前提下,构建多层次、多维度的防御体系[16, 37]。

- 持续监控:对安全态势、威胁活动、控制措施有效性进行不间断的监控和评估[31, 32]。

- 弹性恢复:预测到安全事件的不可避免性,重点建设快速从安全事件中恢复的能力[2, 40, 41, 86]。研究[5]强调弹性评估使安全成为业务连续性的一部分。

4.2 零信任(Zero Trust)安全架构

鉴于传统边界防御在无边界环境下的失效,“永不信任,始终验证”(Never Trust, Always Verify)的零信任理念应运而生,并成为现代安全架构的基石。

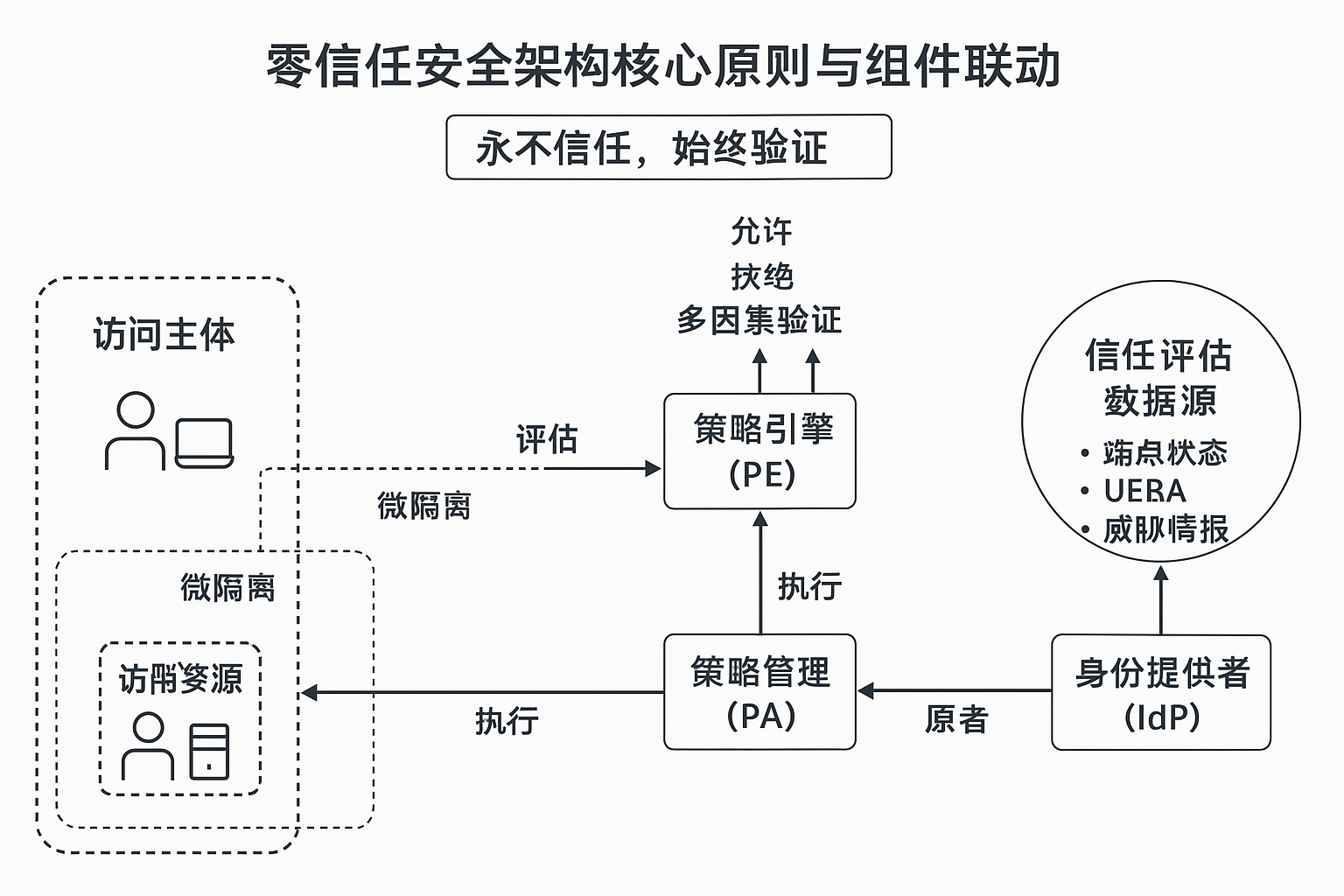

图2:零信任安全架构核心原则与组件联动图示。核心理念是“永不信任,始终验证”。图示了访问主体(用户、设备)请求访问访问资源时,请求会发送到策略引擎(PE)进行评估。PE根据策略管理(PA)中定义的策略,结合来自身份提供者(IdP)和信任评估数据源(如端点状态、UEBA、威胁情报)的信息,动态决定允许、拒绝或需要多因素验证。微隔离(Micro-segmentation)作为一种使能技术,将访问资源进行细粒度隔离,PE/PA对微隔离执行控制,以确保即使在内部网络中也实施严格的访问控制。

图2:零信任安全架构核心原则与组件联动图示。核心理念是“永不信任,始终验证”。图示了访问主体(用户、设备)请求访问访问资源时,请求会发送到策略引擎(PE)进行评估。PE根据策略管理(PA)中定义的策略,结合来自身份提供者(IdP)和信任评估数据源(如端点状态、UEBA、威胁情报)的信息,动态决定允许、拒绝或需要多因素验证。微隔离(Micro-segmentation)作为一种使能技术,将访问资源进行细粒度隔离,PE/PA对微隔离执行控制,以确保即使在内部网络中也实施严格的访问控制。

4.2.1 零信任理念与核心原则

零信任不基于网络位置来判断信任级别,而是假设所有用户、设备和应用程序都可能存在恶意意图或已被攻陷。其核心原则包括[19, 20, 38]:

- 强化身份认证与访问控制:基于用户、设备、应用属性进行细粒度的动态授权。

- 最小权限原则:只赋予完成特定任务所需的最少权限。

- 微分段与网络隔离:将网络划分为细小的逻辑区域,严格控制区域间通信[1, 1]。

- 持续验证与动态授权:信任不是一次性的,根据用户行为、设备状态、威胁情报等动态因素实时调整。

- 假定违规(Assume Breach):设计系统时假定攻击者最终会成功入侵。

4.2.2 零信任关键使能技术

- 强化身份认证与访问控制:包括MFA[6]、无密码认证(FIDO2[1, 2])、SSO、IGA、PAM。

- 微分段与网络隔离:实现对应用和工作负载的逻辑隔离[1, 1]。

- 零信任网络访问(ZTNA)与软件定义边界(SDP):通过在用户和应用之间建立安全的、基于身份的连接[19]。

- 持续验证与动态授权:利用UEBA[1, 6]、威胁情报[1, 2]、SOAR[24]等,根据实时风险评估结果动态调整用户权限。

4.2.3 构建零信任架构的策略与挑战

零信任是一个旅程,而非一蹴而就的项目[20]。实施策略包括:从高风险场景入手,建立强大的IAM体系,加强跨部门协作。挑战包括:改造遗留系统、集成复杂性、用户习惯改变、持续资源投入[20]。

4.3 数据驱动的安全运营与智能化技术

在海量安全数据的基础上,利用智能化技术进行深度分析和自动化处理,是提升安全运营效率和效果的关键。

4.3.1 扩展检测与响应(XDR)

XDR旨在解决传统安全工具的数据孤岛问题,提供更全面的威胁可见性和更高效的响应能力。

- 整合多源安全数据:XDR平台从端点(EDR[1, 23])、网络(NDR[1])、云、身份、邮件等多个安全控制点采集遥测数据和告警[22]。

- 利用AI/ML进行跨域关联分析与威胁检测:XDR利用AI/ML算法,对这些跨域数据进行智能关联分析,识别隐藏在单一数据源中的复杂攻击链[22]。原始文档[1]和研究[23]均强调XDR的AI/ML关联分析能力。

- 提供统一的调查和响应视图:XDR平台提供统一界面和调查工具,支持一键式响应操作[22]。研究[23]强调XDR是面向未来的数字安全防御架构。

4.3.2 安全编排、自动化与响应(SOAR)

SOAR平台通过自动化和标准化安全事件响应流程,提升响应速度和一致性。

- 标准化事件响应流程(Playbooks):将事件响应步骤固化为可自动执行的“剧本”[24]。

- 自动化重复性任务:自动完成告警富化、威胁研判、初步遏制[24]。

- 提升响应速度与一致性:自动化极大地缩短了事件响应时间[24]。

4.3.3 用户与实体行为分析(UEBA)

UEBA专注于通过行为分析识别异常活动,特别适用于发现内部威胁和账户劫持。

- 建立行为基线与识别异常活动:UEBA利用机器学习建立正常行为模式基线,实时检测当前行为与基线的偏差[1, 6, 26]。

- 内部威胁与账户劫持检测:擅长发现内部人员越权访问、被盗账户的异常登录或操作等[1, 6]。

- 误报管理与风险评分机制优化:通过多异常信号关联和风险评分,区分高风险真实威胁和低风险误报[1, 2, 6, 26]。

4.3.4 人工智能(AI)在安全攻防中的应用

AI是安全领域的一把“双刃剑”[4, 27]。

- AI for Security:利用AI/ML提升安全能力,如更精准的威胁检测、风险预测、自动化脆弱点识别[1, 6, 22]。

- Security for AI:保护AI系统自身安全,应对数据投毒、模型规避、模型窃取、隐私泄露等风险[1, 27, 28]。

- 生成式AI在安全领域的应用与挑战:GenAI被攻击者用于提高攻击效率和迷惑性[4, 17],也被探索用于辅助安全分析师[4],但也面临误导和被用于生成恶意内容的挑战。

4.4 安全左移(Shift Left):DevSecOps与内生安全

“安全左移”理念倡导在软件开发和交付的早期阶段融入安全实践[33]。DevSecOps是将安全融入DevOps流水线的实践框架。

4.4.1 DevSecOps理念与实践:将安全融入软件开发全生命周期(SDLC)

DevSecOps旨在打破部门壁垒,将安全视为所有人的责任,在SDLC中集成安全活动[1, 36]。

4.4.2 CI/CD流水线中的自动化安全检查

在CI/CD流水线中集成自动化安全工具是实现DevSecOps的关键:

- SAST/DAST/IAST:在不同阶段进行应用安全测试,识别漏洞[33, 34, 35]。

- 容器镜像安全扫描:扫描容器镜像识别漏洞和不安全配置。

4.4.3 运行时应用自我保护(RASP)

RASP将安全能力集成到应用运行时环境,实时监控应用行为并阻止攻击[33, 35]。

4.4.4 软件供应链安全保障:SBOM的自动化生成与漏洞追踪

DevSecOps也是保障软件供应链安全的重要手段。通过自动化工具在CI/CD中生成和管理SBOM[1, 7],并与漏洞情报结合追踪漏洞[8, 10]。

4.5 关键技术域的防护体系

针对企业数字化转型涉及的关键技术领域,需要构建有针对性的安全防护体系[1]。

4.5.1 终端安全

端点是用户和数据交互的前沿,也是攻击者常用的入口。部署NGEP、EDR、XDR终端能力[1, 23],加强移动终端安全管理。

4.5.2 网络安全

涵盖从传统数据中心网络到云网络、分支机构网络的全面防护。实施微分段限制内部横向移动[1, 1]。采用SASE架构整合网络和安全服务边缘交付[21, 44]。利用NDR监控网络流量检测异常[1, 1]。

4.5.3 应用安全

涵盖Web应用、移动应用和API的安全。部署API安全网关、RASP[33, 35],将API安全测试集成到DevSecOps,并进行持续监控。

4.5.4 数据安全

贯穿数据全生命周期的安全治理和技术保护。实施数据分类分级、DLP[45, 46]、加密脱敏、数据库审计、访问控制。应用隐私增强技术(PETs)[49, 50]应对隐私法规要求[47]。

4.5.5 云安全

保护企业在云环境中部署的工作负载、数据和应用。实践CNAPP[57, 58]整合CSPM[55, 56]、CWPP[53, 54]、CIEM等能力,应对云原生安全挑战。

4.5.6 物联网(IoT)与工控系统(ICS)安全

保护IoT设备和ICS/OT系统。遵循ISA/IEC 62443[15, 16]、NISTIR 8259[59, 60]等标准。采用网络隔离、设备身份认证、安全固件更新、OT流量监控与异常检测[1]。

第五章 数字化网络安全运营实践

现代化安全运营中心(SOC)是企业应对动态威胁、实现弹性恢复的核心枢纽。数字化时代的SOC需要转型升级,拥抱智能化、自动化和主动化的运营模式。

5.1 现代化安全运营中心(SOC)转型

传统的SOC面临告警泛滥、效率低下、人才短缺等挑战。现代化SOC致力于构建更智能、更高效、更主动的运营能力[31, 32]。

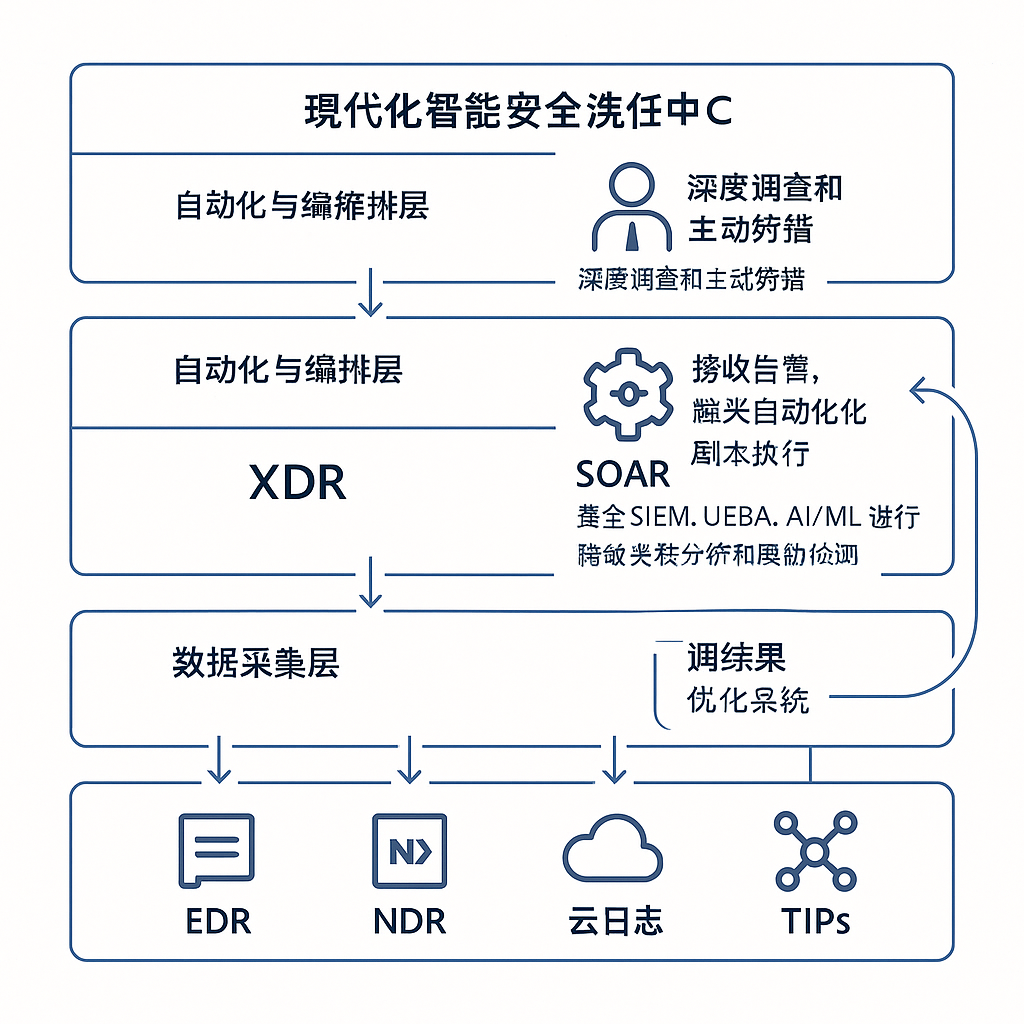

图3:现代化智能安全运营中心(SOC)技术栈与运营流程图示。底部数据采集层汇聚来自EDR(端点检测响应)、NDR(网络检测响应)、云日志和TIPs(威胁情报平台)等多源安全数据。数据通过自动化与编排层流入XDR(扩展检测响应)和SOAR(安全编排自动化响应)平台。XDR利用AI/ML进行跨领域关联分析和威胁研判,SOAR通过剧本执行自动化响应。上层是深度调查和主动威胁狩猎(Threat Hunting),分析师利用平台能力进行复杂威胁分析和主动搜寻。自动化流程循环优化,形成持续改进。

图3:现代化智能安全运营中心(SOC)技术栈与运营流程图示。底部数据采集层汇聚来自EDR(端点检测响应)、NDR(网络检测响应)、云日志和TIPs(威胁情报平台)等多源安全数据。数据通过自动化与编排层流入XDR(扩展检测响应)和SOAR(安全编排自动化响应)平台。XDR利用AI/ML进行跨领域关联分析和威胁研判,SOAR通过剧本执行自动化响应。上层是深度调查和主动威胁狩猎(Threat Hunting),分析师利用平台能力进行复杂威胁分析和主动搜寻。自动化流程循环优化,形成持续改进。

5.1.1 传统SOC面临的挑战与转型方向

- 挑战:告警泛滥、数据孤岛、缺乏自动化、高级威胁隐蔽、人才短缺。

- 转型方向:智能化(AI/ML提升检测分析)、自动化(SOAR提升响应效率)、主动化(威胁狩猎)、平台化(XDR整合数据)、业务融合[31, 32]。

5.1.2 智能SOC的架构与关键能力

智能SOC架构以平台为中心,整合各类安全工具数据和能力:SIEM、XDR[22, 23]、SOAR[24]、UEBA[1, 6]、TIPs。强调平台间深度集成和能力联动[23, 24]。

5.1.3 威胁狩猎(Threat Hunting)的实践与方法

威胁狩猎是主动搜寻潜在威胁,发现绕过自动化检测的隐蔽威胁[29, 30]。

- 基于情报的狩猎:依据威胁情报(TTPs)制定假设[1, 2, 29, 81]。

- 基于假设的狩猎:基于对环境和攻击者行为的理解提出假设[29]。

- 基于异常/情境的狩猎:关注UEBA等工具发现的异常行为。

- 狩猎团队构建与技能要求:依赖分析师的经验、创造力和数据理解[9, 29]。

5.1.4 SOC团队角色、人才培养与运营效率提升

现代化SOC需要多样化人才:SOC经理、高级/初级分析师、安全工程师[31]。通过内部培训[9]、引入自动化[24]、SOCaaS模式应对人才短缺。

5.2 事件响应与恢复

安全事件发生不可避免,快速有效响应和恢复是保障业务连续性和降低损失的关键。

5.2.1 NIST SP 800-61r3 指引下的事件响应流程详解

NIST SP 800-61r3是计算机安全事件处理权威指南[40, 41]。经典流程包括:

- 准备:预案制定、团队组建、工具准备、演练。

- 检测与分析:识别、分析、定级事件。

- 遏制:限制影响范围。

- 根除:清除威胁。

- 恢复:恢复系统和业务。

- 事后活动:复盘、总结、改进。 NIST SP 800-61r3强调事件响应与CSF 2.0整合,特别是与ID.IM(改进)关联,强调持续改进[40, 41]。

5.2.2 利用SOAR提升事件响应速度与效率

SOAR通过自动化和编排事件响应剧本,显著提升响应速度和一致性[24]。

- 自动化剧本:针对常见事件类型设计剧本。

- 富化和关联:自动富化告警信息,辅助决策。

- 跨工具联动:协调不同安全工具执行响应操作。

5.2.3 业务连续性管理(BCM)与灾难恢复(DR)计划的整合实践

将安全事件响应与BCM/DR计划紧密整合[1, 2, 86]。

- 场景映射:BIA中考虑安全事件导致的业务中断场景和影响[1, 2]。

- 联动演练:DR演练纳入安全事件场景,测试团队协调响应能力。

- 恢复安全:确保恢复环境的安全性。

5.2.4 事件响应团队构建与跨部门协作机制

有效响应需要安全团队与企业内其他部门紧密协作[40]。

- 团队构成:跨职能,包括安全、IT、法务、公关、业务代表等。

- 协作机制:清晰沟通、报告、决策机制,成立协调小组。

5.2.5 事后分析、知识沉淀与持续改进循环

每次事件都是学习机会。进行深入分析,识别根本原因、漏洞、流程不足,转化为改进措施,形成持续改进闭环[40, 41]。

5.3 网络安全风险量化(CRQ)与报告

将技术风险转化为可量化的业务影响,并向高层有效报告,是提升安全战略地位的关键。

5.3.1 主流CRQ方法论应用实践

- 方法选择:选择合适的CRQ方法(FAIR[1]、OCTAVE[1]、蒙特卡洛[1]等)取决于组织规模、数据和目标[1]。

- 数据挑战:CRQ需要大量数据,可用性、准确性和标准化是挑战[1]。

- 工具集成:与SIEM、GCR、资产管理等系统集成,自动化数据收集分析[1]。

5.3.2 如何识别和量化关键业务流程的安全风险

- 结合BIA:利用BIA识别关键流程资产,定义风险场景[1, 2]。

- 量化损失:量化潜在财务、运营、合规、声誉损失[1]。

- 关联:将技术漏洞、威胁行为者与业务影响关联[1]。

5.3.3 向高层和董事会报告网络安全风险的策略与指标

采用高层可理解的语言和指标[2, 63, 71, 72, 74]。

- 业务语言:将风险影响转化为对业务目标、战略和财务业绩的影响[2, 63]。

- 风险仪表板:提供简洁、直观的报告,聚焦业务影响、优先级和决策[2]。

- 衡量ROI:量化风险缓解价值,展示安全投入ROI[2]。

5.3.4 风险量化在安全投入决策与优先级排序中的应用

CRQ是投入决策和优先级排序依据[1, 2]。指导资源投入高风险领域,支持风险应对策略选择,优化安全预算。

第六章 数字化网络安全治理与合规

将网络安全风险融入企业整体治理框架,并严格遵守法律法规,确保企业在合法合规前提下运营。

6.1 网络安全风险纳入企业全面风险管理(ERM)

将网络安全风险提升至企业级风险,融入ERM框架,实现全面风险治理[1, 63, 64, 65, 66, 67, 68]。

6.1.1 必要性与价值

网络风险与ERM其他风险相互影响。纳入ERM可提供企业级视图,促进协同,提升战略地位和资源获取能力[1, 2, 63]。

6.1.2 COSO ERM, ISO 31000等框架实践

应用COSO ERM[63, 64, 66, 67, 68]和ISO 31000[67, 68]等框架,系统识别、评估、应对和监控网络安全风险[63]。结合CRQ量化风险[1, 2]。

6.1.3 风险管理流程

建立网络安全风险评估、处置、监控与报告闭环流程。定期评估、制定应对计划、持续监控、向高层报告[2]。

6.1.4 推动董事会和高级管理层参与

高层参与是关键[1, 63, 71, 72, 74]。确保CISO直接汇报[1, 71, 72, 73, 74],参与决策。在董事会设置网络安全议题。

6.2 安全治理框架应用(以NIST CSF 2.0为例)

NIST CSF 2.0是管理网络安全风险通用框架,适用于各类组织,强调治理核心作用[1, 2, 3, 5]。

6.2.1 NIST CSF 2.0核心功能

六个核心功能:GOVERN(治理)、IDENTIFY(识别)、PROTECT(保护)、DETECT(检测)、RESPOND(响应)、RECOVER(恢复)[1, 2]。GOVERN指导其他功能实现[2, 3]。

6.2.2 GOVERN功能作用

GOVERN为CSF 2.0新增核心功能,强调安全与组织整体战略对齐[1, 2, 3]。包括建立风险管理战略政策、明确角色职责监督、管理供应链风险(GV.SC)[1, 2]。

6.2.3 利用CSF 2.0进行风险管理策略制定与态势评估

利用Profile(当前与目标)和差距分析,识别改进领域[1, 2]。评估Tiers(层级),制定提升路线图[1, 2]。利用Implementation Examples和Informative References落地要求[2]。

6.2.4 CSF 2.0与C-SCRM整合

CSF 2.0将C-SCRM作为GOVERN和IDENTIFY重要类别[1, 2]。利用框架要求系统管理供应链风险(如GV.SC-01, ID.SC-01, ID.SC-02, PR.SC-01至PR.SC-04)。

6.3 数字化时代的组织变革与角色演进

安全战略地位提升,要求组织架构和关键角色调整。

6.3.1 CISO角色战略性跃升

从技术专家向业务战略伙伴和风险管理者转型[1, 71, 72, 74]。向CEO/董事会汇报趋势明显[1, 71, 72, 73, 74],职责范围扩展至风险管理、合规、BCM等[71]。

6.3.2 构建跨职能安全团队与协作机制

打破部门壁垒,建立跨职能协作[1, 2, 5]。成立安全委员会或工作组,建立常态化沟通协调流程[2, 5]。

6.3.3 推动企业整体安全文化建设

“人人有责”理念,通过意识教育培训提升员工能力,鼓励报告可疑事件[1]。高层倡导和践行安全文化。

6.4 中国网络安全法律法规遵从与实践

严格遵守《网络安全法》、《数据安全法》、《个人信息保护法》,将要求融入日常运营。

6.4.1 中国网络安全法律框架核心要求解析

- 《网络安全法》(CSL):网络运营者安全义务、等级保护、CII保护(数据本地化、出境评估)[75, 76]。

- 《数据安全法》(DSL):数据分类分级、重要数据保护(风险评估、出境管理)[77, 78]。

- 《个人信息保护法》(PIPL):告知同意、最小必要、用户权利、敏感信息、自动化决策、跨境提供(安全评估、标准合同、认证)、处理者义务(安全措施、DPO、PIA、合规审计)[2, 47, 48]。

6.4.2 PIPL实践合规落地

严格遵循处理规则,保障用户权利[47]。敏感信息处理、自动化决策有特殊要求[47, 48]。跨境提供需满足法定条件并获单独同意[47]。履行处理者义务,定期合规审计(处理超千万人数据两年一次)[2, 47]。

6.4.3 DSL实践合规落地

建立数据分类分级制度,重要数据重点保护和定期风险评估[77]。数据处理全过程安全管理。

6.4.4 等保2.0实践

数字化环境下等保2.0实践扩展至云、移动、IoT、工控,进行定级、备案、测评、检查。

6.5.5 合规驱动下的安全体系建设与持续改进

合规是提升安全能力的契机。将合规融入体系建设,明确目标责任,促进持续改进。

第七章 未来展望

网络安全持续演进,需不断适应新技术、新威胁、新场景。

7.1 持续演进的威胁态势与应对挑战

- AI攻击滥用:攻击者利用GenAI提高效率和迷惑性[4, 17]。需AI防御技术,警惕AI系统脆弱性。

- 新攻击面:供应链[1, 2, 5]、边缘计算、API[1]、Web3.0、元宇宙等。

- 突破时间缩短:要求更快的检测响应[4]。

7.2 新兴技术带来的安全机遇与挑战

量子计算潜在威胁、Web3.0/元宇宙新安全问题。零信任[19, 20, 38]、PETs[49, 50]等技术成熟应用。

7.3 安全技术的融合与平台化趋势

应对工具蔓延和数据孤岛,技术加速融合。SASE[21, 44]、CNAPP[57, 58]等平台能力深化。AI/ML核心作用[1, 6, 22, 24]。网络安全网格架构(CSMA)。

7.4 人才培养、技能框架与安全文化建设

人的因素关键。人才短缺[9]。需培养和引进人才,普及安全技能[9],构建积极安全文化[1]。

7.5 跨界合作与安全生态共建

应对全球化、组织化威胁,需跨界合作[1, 2, 3, 8, 9, 11]。威胁情报共享[1, 2, 11],开源安全生态建设[1, 8, 10]。

第八章 结论与行动建议

数字化转型是发展必由之路,网络安全是成功基石。构建面向未来的体系,需深刻变革和持续投入。

8.1 数字化网络安全体系建设和运营的核心要义总结

- 主动适应:快速响应威胁和业务变化。

- 智能驱动:利用数据和AI提升安全智能化自动化水平。

- 业务融合:安全融入战略、流程、运营,与业务价值对齐。

- 全面韧性:从预防转向检测、响应、恢复,快速恢复业务。

8.2 构建面向未来数字安全体系的路线图建议

- 明确愿景与战略:与企业数字化战略、业务目标对齐。

- 风险评估确定优先级:BIA/CRQ识别高风险领域和关键资产。

- 分阶段实施:技术部署和流程优化分阶段进行。

- 人才组织建设:人才培养引进,优化架构,建立协作。

8.3 持续优化与评估机制

安全是持续动态过程,需评估优化。定期成熟度评估(NIST CSF 2.0)[1, 2, 5],持续监控威胁与控制有效性,从事件中学习改进。

参考文献列表

标准参考文献格式采用 GB/T 7714 规范或通用学术标准(作者. 标题. 出处, 年份/日期. URL)。为确保信息准确完整,已对原有列表进行校对和格式统一。

[1] 企业安全治理.docx [2] Forrester. (2025, May 14). The Cyber Risk Tides Are Turning: RSAC '25 And Beyond. https://www.forrester.com/blogs/the-cyber-risk-tides-are-turning-rsac-25-and-b eyond/ [3] Gartner. (2025, January 10). NIST Cybersecurity Framework 2.0: Key Changes to Know. https://www.gartner.com/en/articles/nist-cybersecurity-framework [4] CrowdStrike. (2025). CrowdStrike 2025 Global Threat Report. https://go.crowdstrike.com/rs/281-OBQ-266/images/CrowdStrikeGlobalThreatRe port2025.pdf?version=0 [5] WWT. (2025, May 27). Cyber Insights Report - May 27, 2025. https://www.wwt.com/blog/cyber-insights-report-may-27-2025?utm_source=soc ial&utm_medium=facebook&utm_campaign=platform_share [6] Palo Alto Networks. What is UEBA (User and Entity Behavior Analytics)?. https://www.paloaltonetworks.com/cyberpedia/what-is-user-entity-behavior-ana lytics-ueba [7] Xygeni. (2025, March 27). 掌握 SLSA 框架. https://xygeni.io/zh-CN/blog/mastering-slsa-framework-safeguarding-your-softw are-supply-chain/ [8] SecRSS. (2025, May 29). 《软件供应链安全发展洞察报告(2024)》发布(附下载). https://www.secrss.com/articles/73882 [9] OpenSSF & The Linux Foundation. (2025, May 14). Linux Foundation and OpenSSF Release Cybersecurity Skills Framework to Strengthen Enterprise Readiness. https://openssf.org/press-release/2025/05/14/linux-foundation-and-openssf-rele ase-cybersecurity-skills-framework-to-strengthen-enterprise-readiness/ [10] Linux Foundation. Security. https://www.linuxfoundation.org/lf-security [11] Claroty (via Digital Health Insights). (2023). STATE OF CPS SECURITY REPORT: HEALTHCARE 2023. https://info.dhinsights.org/hubfs/DHC/Content - Foundation Partners/ Claroty%20-%20state-of-cps-security-healthcare-2023.pdf [12] Armis. (2025, April 2). The Impact of HHS Layoffs on Cyber Exposure Management in Healthcare. https://www.armis.com/blog/the-impact-of-hhs-layoffs-on-cyber-exposure-man agement-in-healthcare/ [13] VicOne. ISO/SAE 21434. https://vicone.com/why-vicone/iso-sae-21434 [14] Code Intelligence. (2024). ISO/SAE 21434 compliance in 2024: what's new and how to act. https://www.code-intelligence.com/blog/iso-sae-21434-what-is-new-and-how-t o-act [15] ISA. ISA/IEC 62443 Series of Standards. https://www.isa.org/standards-and-publications/isa-standards/isa-iec-62443-seri es-of-standards [16] UpGuard. (2025, January 8). What is IEC/ISA 62443-3-3:2013? Cybersecurity & Compliance ..... https://www.upguard.com/blog/isa-62443-3-3-2013 [17] IEEE. (2025). 10th IEEE International Workshop on Cyber-Physical Systems Security (CPS-Sec 2025). https://spritz.math.unipd.it/events/2025/CPS-Sec2025/ [18] arXiv. [2501.09023] Cyber-Physical Security Vulnerabilities Identification and Classification in Smart Manufacturing -- A Defense-in-Depth Driven Framework and Taxonomy. https://arxiv.org/abs/2501.09023 [19] 中国信息通信研究院. (2020, August). 零信任技术(Zero Trust). http://www.caict.ac.cn/kxyj/qwfb/ztbg/202008/P020200812382865122881.pdf [20] Trend Micro. 甚麼是零信任架構?. https://www.trendmicro.com/zh_hk/what-is/what-is-zero-trust/zero-trust-archite cture.html [21] Gartner. Definition of Secure Access Service Edge (SASE). https://www.gartner.com/en/information-technology/glossary/secure-access-ser vice-edge-sase [22] IBM. (2023, March 3). What Is Extended Detection and Response (XDR)?. https://www.ibm.com/think/topics/xdr [23] 360 数字安全集团. 新一代 XDR — 面向未来的数字安全防御架构. https://cdn.isc.360.com/iscvideo-bucket/new_gen_xdr.pdf [24] CIOInsights. (2025). Security Orchestration, Automation and Response (SOAR). https://cioinsights.com/blog/security-orchestration-automation-and-response-so ar [25] Swimlane. (2025, April 30). Gartner SOAR Magic Quadrant 2023: Where is it?. https://swimlane.com/blog/soar-magic-quadrant/ [26] Exabeam. What Is UEBA (User and Entity Behavior Analytics)?. https://www.exabeam.com/explainers/ueba/what-ueba-stands-for-and-a-5-minu te-ueba-primer/ [27] Wiz. (2025, January 31). NIST AI Risk Management Framework: A tl;dr. https://www.wiz.io/academy/nist-ai-risk-management-framework [28] Palo Alto Networks. NIST AI Risk Management Framework (AI RMF). https://www.paloaltonetworks.com/cyberpedia/nist-ai-risk-management-framew ork [29] IBM. 什么是威胁猎杀?. https://www.ibm.com/cn-zh/topics/threat-hunting [30] Google Cloud (Mandiant). Mandiant 网络防御解决方案. https://cloud.google.com/security/mandiant?hl=zh-CN [31] Palo Alto Networks. 什么是安全运营中心 (SOC) ?. https://www.paloaltonetworks.cn/cyberpedia/what-is-a-soc [32] Elastic. 全方位安全运营中心 (SOC) 指南. https://www.elastic.co/cn/what-is/security-operations-center [33] SecRSS. (2023, March 1). DevSecOps 的安全工具金字塔. https://www.secrss.com/articles/28514 [34] Cobalt. (2024, February 27). DAST vs IAST vs SAST. https://www.cobalt.io/blog/dast-vs-iast-vs-sast [35] Software Secured. What do SAST, DAST, IAST and RASP Mean to Developers?. https://www.softwaresecured.com/post/what-do-sast-dast-iast-and-rasp-mean- to-developers [36] 悬镜安全. (2022, September 5). 中国 DevSecOps 敏捷安全报告(2022年). https://www.xmirror.cn/resurce/Uploads/upfile/20220905/6315773c5acec.pdf [37] SecRSS. (2023, July 11). 从架构角度看网络安全:数字化时代企业如何构建防御体系?. https://www.secrss.com/articles/54981 [38] Akamai. (2024, March 1). 借助 Zero Trust 解决方案, 轻松化解合规性和网络安全方面的挑战. https://www.akamai.com/zh/blog/security/address-challenges-compliance-cyber security-zero-trust [39] H3C. (2023, September). 深度解读《ISO/IEC 27001:2022 信息安全 -网络安全 -隐私保护-信息安全管理体系要求》. https://www.h3c.com/cn/d_202309/1931118_30003_0.htm [40] SecRSS. (2025, April 15). 美国 NIST 更新《网络安全风险管理事件响应建议指南》. https://www.secrss.com/articles/77708 [41] NIST. (2025, April 3). NIST Revises SP 800-61: Incident Response Recommendations and Considerations for Cybersecurity Risk Management. https://csrc.nist.gov/news/2025/nist-revises-sp-800-61 [42] Palo Alto Networks. (2025, May 28). Cortex XDR Named 2025 Gartner Customers' Choice for Endpoint Security. https://www.paloaltonetworks.com/blog/2025/05/cortex-xdr-named-gartner-cus tomers-choice-endpoint-security/ [43] SecRSS. (2024, February 12). 2024 年TOP 10 MITRE ATT&CK 攻击技术全景解析. https://www.secrss.com/articles/75524 [44] Forrester. (2025). The State Of Secure Access Service Edge, 2025. https://www.forrester.com/report/the-state-of-secure-access-service-edge-202 5/RES180798 [45] Skyguard. (2022, October 13). 业界天花板 | 四度入围Gartner 全球《数据防泄露市场指南》. https://www.skyguard.com.cn/en/news/10202.html [46] SecRSS. (2021, January 6). 数据防泄漏技术再次 “翻红”的思考与建议. https://www.secrss.com/articles/52350 [47] 中国中小企业协会. (2021, August 27). 《个人信息保护法》 对企业的十大影响. https://xiehui.chinasme.org.cn/site/content/8594.html [48] 知产力. (2021, October 23). 特稿 | 《个人信息保护法》下的企业合规义务. https://www.zhichanli.com/p/922954060 [49] Decentriq. (2025, April 16). What are privacy-enhancing technologies?. https://www.decentriq.com/article/what-are-privacy-enhancing-technologies [50] Wikipedia. Privacy-enhancing technologies. https://en.wikipedia.org/wiki/Privacy-enhancing_technologies [51] OptimizeMRO. (2024, October 30). DAMA-DMBOK: A Comprehensive Framework for Data Management. https://www.optimizemro.com/blog/dama-dmbok-a-comprehensive-framework- for-data-management/ [52] Rippling. (2025, February 10). What is a Data Governance Framework? Guide with Template ..... https://www.rippling.com/blog/data-governance-framework [53] Bitdefender. (2021, August 5). 2021 Gartner® Market Guide for Cloud Workload Protection Platforms | Bitdefender's key takeaways from the report. https://www.bitdefender.com/en-us/blog/businessinsights/2021-gartner-market- guide-for-cloud-workload-protection-platforms-bitdefenders-key-takeaways-fr om-the-report [54] Palo Alto Networks. (2020, May 5). Gartner Market Guide for Cloud Workload Protection Platforms. https://www.paloaltonetworks.com/blog/2020/05/cloud-2020-guide-cloud-workl oad-protection-2/ [55] Spin.AI. (2025, February 10). Cloud Security Posture Management (CSPM) Best Practices. https://spin.ai/blog/cloud-security-posture-management-cspm-best-practices/ [56] Gartner. Best Cloud Security Posture Management Tools Reviews 2025 | Gartner Peer Insights. https://www.gartner.com/reviews/market/cloud-security-posture-management-t ools [57] Orca Security. (2025, May 27). What is CNAPP (Cloud Native Application Protection Platform)?. https://orca.security/resources/blog/what-is-cnapp/ [58] Uptycs. What is CNAPP? | Cloud-Native Application Protection Platform. https://www.uptycs.com/what-is-cnapp-cloud-native-application-protection-plat form [59] Connectivity Standards Alliance (CSA). (2023, February). Consumer IoT Device Cybersecurity Standards, Policies, and Certification Schemes. https://csa-iot.org/wp-content/uploads/2023/02/Consumer-IoT-Device-Cybersec urity-Standards-Policies-and-Certification-Schemes.pdf [60] NIST. Resources | NIST Cybersecurity for IoT Program. https://www.nist.gov/itl/applied-cybersecurity/nist-cybersecurity-iot-program/res ources [61] NIST. SP 800-53 Rev. 5, Security and Privacy Controls for Information Systems and Organizations. https://csrc.nist.gov/pubs/sp/800/53/r5/upd1/final [62] AWS Documentation. NIST SP 800-53 Rev. 5 in Security Hub. https://docs.aws.amazon.com/securityhub/latest/userguide/nist-standard.html [63] ISACA. (2022, September 7). 2022 Volume 5 Managing Cybersecurity Risk as Enterprise Risk. https://www.isaca.org/resources/isaca-journal/issues/2022/volume-5/managing-c ybersecurity-risk-as-enterprise-risk [64] COSO. Managing Cyber Risk - COSO.org. https://www.coso.org/managing-cyber-risk [65] 工业富联. 风险与机遇管理 -Fii. https://www.fii-foxconn.com/RiskManagement [66] BCSD Taiwan. (2021, November). 企业风险管理. https://bcsd.org.tw/wp-content/uploads/20211122-04.pdf [67] TrustCloud. ISO 31000 vs. COSO ERM framework - TrustCommunity. https://community.trustcloud.ai/article/risk-management-frameworks-iso-31000-vs-coso-erm/ [68] Gallagher. COSO and ISO 31000 Risk Management Plans | AJG United States. https://www.ajg.com/news-and-insights/coso-iso-3100-risk-management-plans/ [69] 405(d) Post. The NIST Privacy Framework - 405(d). https://405d.hhs.gov/post/detail/b746f740-b9c1-443d-adea-5cc660ee9a2a [70] 405d.hhs.gov. (n.d.). Retrieved from https://405d.hhs.gov/post/detail/b746f740-b9c1-443d-adea-5cc660ee9a2a#:~:te xt=The%20NIST%20Privacy%20Framework%20functions,Security%20Rule%20wi th%20The%20CSF. [71] IBM. (2024, April 2). The evolution of a CISO: How the role has changed. https://www.ibm.com/think/insights/ciso-role-evolution [72] ISC2. (2024, July 19). CISO Reporting Lines – Why?. https://www.isc2.org/Insights/2024/07/CISO-Reporting-Lines-Why [73] Reddit. (2025, March 14). To whom does your CISO report? : r/cybersecurity. https://www.reddit.com/r/cybersecurity/comments/1jaxamp/to_whom_does_your_ ciso_report/ [74] Evanta. (2025, May 19). Leading Cybersecurity Transformation as a First-Time CISO. https://www.evanta.com/resources/ciso/leadership-profile/leading-cybersecurity- transformation-as-a-first-time-ciso [75] Marsh. (2020, September 14). 《网络安全法》对企业风险管理的影响. https://www.marsh.com/content/dam/marsh/Documents/PDF/asia/zh_asia/The%2 0Impact%20of%20Cyber%20Security%20Law%20on%20Enterprise%27s%20Ris k%20Management-zh-cn.pdf [76] KPMG. (2017, February). 《网络安全法》概览. https://assets.kpmg.com/content/dam/kpmg/cn/pdf/zh/2017/02/overview-of-cybe rsecurity-law.pdf [77] 南开大学商学院. (2022, October 25). 李凯:数智商务的基座——企业数据安全治理. https://bs.nankai.edu.cn/2022/1025/c9014a488159/page.htm [78] 人民日报海外版. (2021, September 13). 数据安全保护的“中国方案”(专家解读). http://paper.people.com.cn/rmrbhwb/html/2021-09/13/content_25879032.htm [79] 奇安信. 2024 年度网络安全漏洞威胁态势研究报告. https://www.qianxin.com/threat/reportdetail?report_id=333 [80] 奇安信. 奇安信研究报告-汇聚安全大数据、分享实战新经验. https://www.qianxin.com/threat/reportaptlist [81] Wikipedia. 高级长期威胁. https://zh.wikipedia.org/zh-cn/高级长��% 9F%E5%A8%81%E8%83%81 [82] 浙江树人大学学报(自然科学版). 面向 APT 攻击的溯源和推理研究综述*. https://lib.zjsru.edu.cn/25-3.24-3.pdf [83] 东南大学网络空间安全学院. 网络空间安全体系与关键技术. https://cse.seu.edu.cn/_upload/article/files/18/12/51f3a5014b85bb832e6bf34ab63 d/774e247f-2b63-46bf-81e8-4a2568b1959e.pdf [84] 安讯士网络通讯设备(上海)有限公司. 物理访问控制的数字化与网络安全. https://www.axis.com/dam/public/71/f8/33/物理访 %E9%97%AE%E6%8E%A7%E5%88%B6%E7%9A%84%E6%95%B0%E5%AD% 97%E5%8C%96%E4%B8%8E%E7%BD%91%E7%BB%9C%E5%AE%89%E5%85%A8-zh -Hans-351546.pdf [85] HKCGI. (2021). 风险管理调查:迈向成功的助力. https://www.hkcgi.org.hk/files/publication/2459/Risk Management Report %20(CN).pdf [86] WMO. (2024, June 14). 业务连续性管理准则. https://meetings.wmo.int/EC-78/Chinese/2. PR - 临�� %B6%E6%8A%A5%E5%91%8A%EF%BC%88%E6%89%B9%E5%87%86%E7%9A% 84%E6%96%87%E4%BB%B6%EF%BC%89/EC-78-d04-1-1(7)-BUSINESS-CONTIN UITY-MANAGEMENT-GUIDELINES-approved_zh.docx [87] 全国信息安全标准化技术委员会. (2014, September 28). 信息安全应急响应计划规范. https://www.tc260.org.cn/servlet/Download?path=GB&filename=20140928142431 195520.doc [88] NIST. (2012, August). Computer Security Incident Handling Guide (SP 800-61r2). https://nvlpubs.nist.gov/nistpubs/specialpublications/nist.sp.800-61r2.pdf

插图与图表清单

- 图1:数字化安全边界演进:从城堡护城河到无边界信任

- 图2:零信任安全架构核心原则与组件联动

- 图3:现代化智能安全运营中心技术栈与运营流程