引言:万亿美金的骗局与信任的崩塌

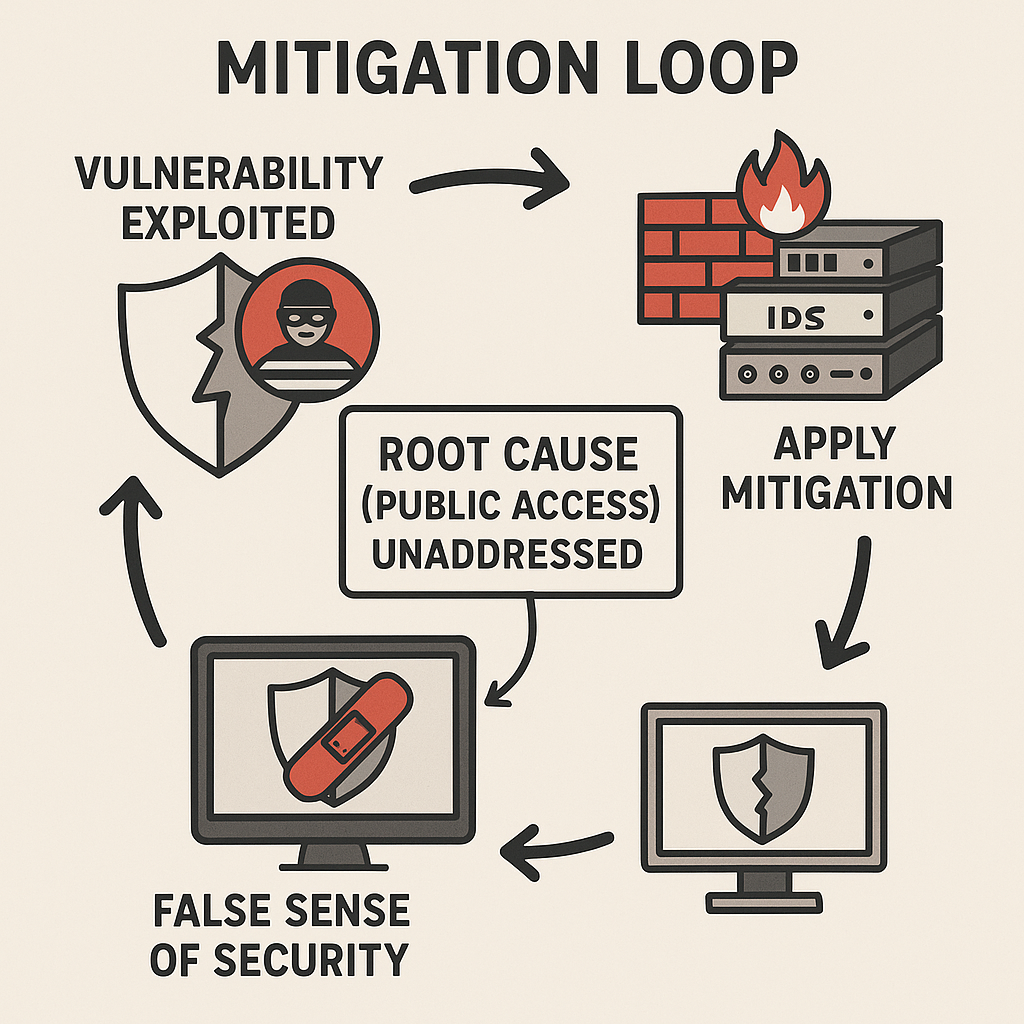

尽管全球在网络安全领域的投入已达数千亿美元,但我们正在输掉这场战争。网络犯罪所造成的经济损失预计将在2025年达到惊人的10.5万亿美元¹。这一天文数字并非源于技术不足,而是因为我们赖以构建安全体系的基础存在根本性缺陷。数十年来,我们一直试图修补一个建立在错误前提之上的系统,陷入了一个发现漏洞、应用补丁、获得虚假安全感,然后再次被利用的恶性循环。

这种循环的核心是两大“数字欺骗”:

- 架构欺骗:源于网络设计初期的“公共访问”模型,它在今天的云和远程办公时代已然失效。

- 身份欺骗:被广泛滥用和误解的“多因素认证(MFA)欺骗”,它在合规的外衣下制造了致命的安全幻觉。

本文将深入剖析这两大网络安全的“原罪”,揭示其如何为攻击者敞开大门。我们将评估零信任(Zero Trust)等现有解决方案的演进与局限,并最终探讨如何通过一场基于强数字身份的范式革命,彻底告别数字欺骗,重建一个真正值得信赖的数字未来。

第一部分:数字欺骗的核心:揭示网络安全的根本性缺陷

1.1. “公共访问”模型:最初的原罪

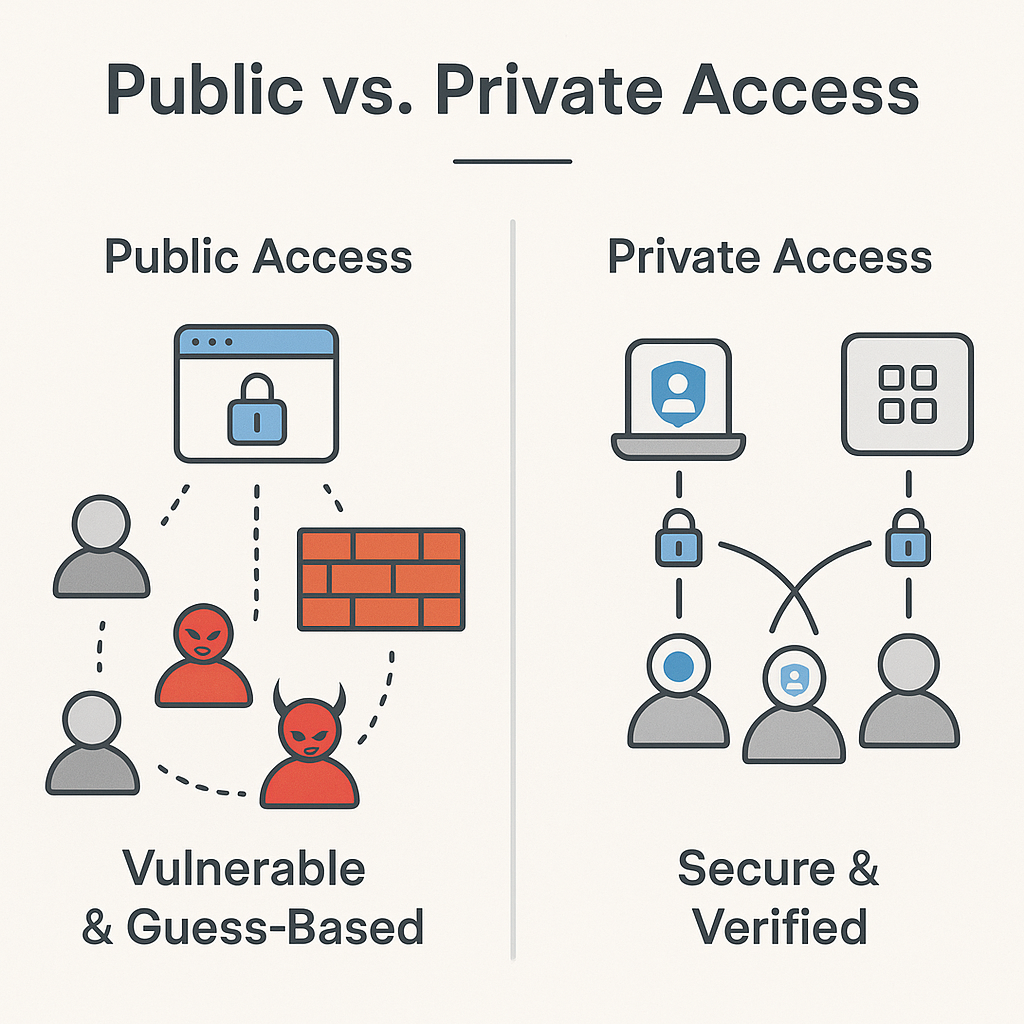

传统网络安全架构建立在“城堡-护城河”模型之上,它假设网络边界(防火墙、VPN)之内是可信的,之外是不可信的。这种“公共访问”(Public Access)模式,即一旦通过验证进入内网,便被赋予广泛访问权限的理念,是网络安全的“最初的原罪”²。在云计算、远程办公和物联网(IoT)普及的今天,物理和网络的边界早已消融,这一模型已彻底失效。

“公共访问”模型为攻击者提供了广阔的横向移动(Lateral Movement)空间。一旦攻击者通过任何手段(如钓鱼邮件)突破了外围防御,他们就能在内部网络中畅行无阻,寻找高价值目标。这正是无数大规模数据泄露事件的根源。

与此相对的是“私有访问”(Private Access)模型,它构成了零信任架构的核心思想:“永不信任,始终验证”。在这种模型下,信任不再基于网络位置,而是基于对每一次访问请求的严格、实时的身份验证和授权,从而从根本上解决了“公共访问”带来的固有风险。

图1:公共访问 vs. 私有访问。左图的公共访问模型中,防火墙无法阻止已进入内部的恶意行为者。右图的私有访问模型中,每个用户与资源之间都建立独立的、经过验证的安全连接。

1.2. “MFA欺骗”:虚假的安全感与合规幻觉

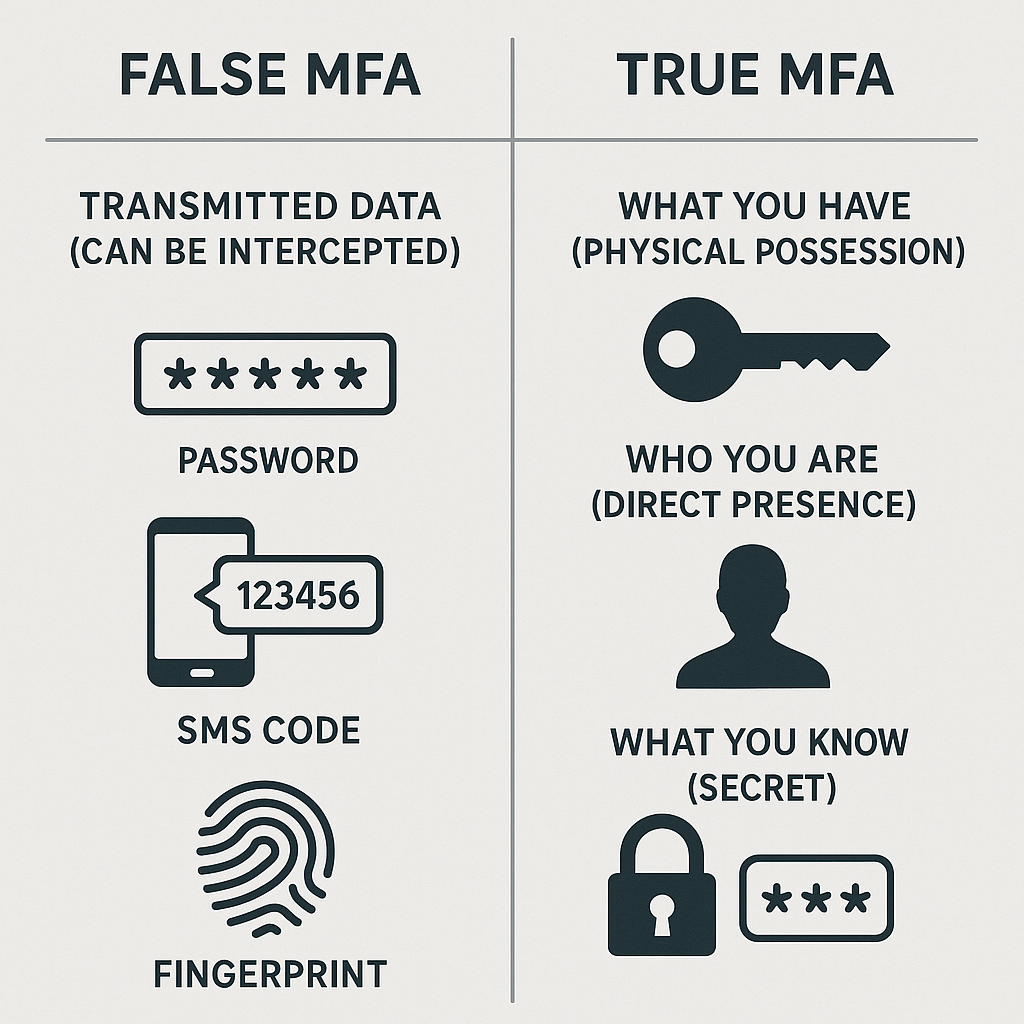

多因素认证(MFA)本应是数字身份验证的基石,但在现实中,它已沦为一种普遍的“数字欺骗”。大量易受攻击的MFA形式被广泛应用,它们制造了虚假的安全感和合规的幻觉,实际上无法抵御成熟的攻击。

监管的初衷与现实的扭曲

早在2006年,美国联邦金融机构检查委员会(FFIEC)的指南就明确定义了“真正MFA”的含义:必须结合“你所知道的”(如密码)、“你所拥有的”(如硬件令牌)和“你是谁”(如生物特征)这三个类别中至少两种不同类别的因素³。其核心是基于风险评估,并保持技术中立。

然而,市场上的许多MFA方案严重偏离了这一初衷。例如,仅使用密码和安全问题(两个“所知”因素),或严重依赖极易被劫持的短信(SMS)验证码通道。这些方案虽然在名义上是“多因素”,却未能提供真正的安全保障,构成了“虚假合规”。

图2:虚假MFA vs. 真实MFA。虚假MFA依赖可被拦截的传输数据(如密码、短信验证码)。真实MFA则整合了不同维度的因素:物理拥有、生物特征和秘密信息。

MFA绕过技术与真实案例

攻击者已经开发出多种技术来绕过这些脆弱的MFA实现:

- MFA疲劳攻击(MFA Fatigue):攻击者在获取用户密码后,通过程序化手段向用户的手机推送海量登录授权请求,利用人性的厌烦、疲劳或疏忽,诱使用户最终点击“批准”。2022年Uber遭受的重大攻击就是这一技术的典型案例⁴。

- SIM交换攻击(SIM Swapping):攻击者通过社会工程手段欺骗电信运营商,将受害者的手机号转移到自己控制的SIM卡上,从而截获所有短信验证码。美国证券交易委员会(SEC)的X(前Twitter)账户被盗事件,就是利用了这一手段⁴。

- 中间人(MitM)钓鱼攻击:攻击者创建一个与真实网站一模一样的钓鱼网站,并充当用户与真实网站之间的代理。当用户在钓鱼网站上输入用户名、密码甚至MFA验证码后,攻击者可以窃取到认证成功后的会话Cookie(Session Cookie),从而直接劫持会话,完全绕过MFA验证过程⁵。

这种“虚假合规”正在为企业埋下一颗巨大的经济和法律定时炸弹。当依赖脆弱MFA的系统被攻破时,企业不仅面临直接的财务损失,还可能因未能尽到合理的安全保护义务而面临监管处罚和法律诉讼⁶。

第二部分:现有范式的演进与局限:从零信任到欺骗防御

2.1. 零信任架构(ZTA):从理想到现实的距离

零信任架构(ZTA)是对“公共访问”模型的革命性颠覆。它将信任的锚点从不可靠的网络位置转移到用户和设备的身份上,其核心原则包括:

- 身份是新的边界:所有访问控制都以身份为中心。

- 微隔离(Micro-segmentation):将网络细分为更小的安全区域,以限制攻击者的横向移动。

- 最小权限原则:用户和设备仅被授予完成其任务所必需的最低权限。

- 持续验证:对每一次访问请求都进行实时验证,而不是一次性授权。

最佳实践案例:Google BeyondCorp

Google的BeyondCorp是ZTA最著名的早期实现之一⁷。面对复杂的网络攻击,Google决定废除传统的VPN和特权内部网络,要求每一次对内部应用的访问都必须经过严格的认证和授权。

实施的挑战与批判性反思

尽管ZTA在理论上是优越的,但其实施过程极其复杂。更根本的问题是,如果ZTA所依赖的“身份”本身是脆弱的,那么整个架构就如同建立在沙滩之上。如果攻击者能够通过MFA欺骗等手段窃取或伪造一个“受信任”的身份,ZTA的防线同样会被突破。这表明,ZTA虽然将边界从网络转移到了身份,但并未完全解决身份本身被欺骗的根本问题⁶。

2.2. 积极欺骗技术:当“欺骗”成为一种防御

ZTA的根本性脆弱点,要求我们必须转变防御思维:即必须“假设泄露”(Assume Breach),承认即便有最先进的预防体系也可能被绕过。这正是积极“欺骗技术”(Deception Technology)发挥作用的领域。

欺骗技术通过在网络中部署大量逼真的“诱饵”和“陷阱”来实现这一目标,例如:

- 蜜罐(Honeypots):模仿真实服务器或应用的虚假系统。

- 蜜标(Honeytokens):伪造的凭据、数据库记录或配置文件。

- 诱饵(Lures):在真实主机上放置的指向蜜罐的快捷方式或配置文件。

当攻击者在内部网络中进行扫描或横向移动时,一旦触碰到这些欺骗组件,就会立即触发高保真度的警报。因为正常用户绝不会与这些诱饵交互,所以这类警报的误报率极低,能帮助安全运营中心(SOC)团队迅速定位并响应威胁⁸。

欺骗技术迫使防御者直面“攻击者已在内部”的现实,从而打破了那种仅靠打补丁来应对攻击的被动循环,推动组织去解决导致入侵的根本性安全缺陷。

图3:被动防御的恶性循环。欺骗技术通过提供攻击者已在内部的确切证据,帮助组织打破“漏洞被利用 -> 应用缓解措施 -> 产生虚假安全感 -> 根源问题未解决 -> 再次被利用”的恶性循环。

第三部分:未来的方向:基于强身份的下一代安全架构

要从根本上解决数字欺骗问题,我们必须构建不可伪造、可验证的数字身份。

3.1. 数字身份技术的革命:对抗AI时代的伪装

随着生成式AI的崛起,深度伪造(Deepfake)等技术已能轻易制作出逼真的人脸视频和声音,对传统的身份验证方式构成严重威胁。2024年,一起利用深度伪造技术冒充公司高管的诈骗案导致了一家跨国公司2500万美元的巨额损失⁹。未来的安全必须依赖于能够抵御AI伪装的下一代数字身份技术。

- 生物特征与活体检测(Liveness Detection):现代身份验证不再仅仅是识别人脸,而是要确认这是一个“真实的、活生生的人”。通过ISO-30107等国际标准认证的3D活体检测技术,能够分析人脸的深度信息、微小动作和光线反射,有效防御来自照片、视频乃至AI生成模型的攻击¹⁰。

- 去中心化身份(DID)与可验证凭证(VC):基于区块链等技术,DID允许用户将经过验证的身份凭证(如数字驾照、学历证书)安全地存储在个人控制的数字钱包中。用户可以按需、选择性地向服务方出示这些凭证,实现了“一次验证,多次使用”,同时最大限度地保护了个人隐私¹⁰。

- FIDO2与硬件安全密钥:FIDO2是一套基于公钥密码学的开放标准,它使用户能够通过设备内置的安全芯片(如手机的指纹/面部识别模块)或外部硬件密钥(如YubiKey)进行登录。由于私钥永远不会离开用户设备,这种方法从根本上免疫了网络钓鱼和中间人攻击,是目前公认的最强抗钓鱼MFA方案⁴。

3.2. 范式转移:迈向“直接用户交互”与强认证未来

未来的安全架构必须抛弃所有易被拦截和伪造的中间环节,如密码、短信验证码和一次性密码(OTP),转向一种“直接用户交互”(Direct User Interaction)模型。

在这个新模型中,一个经过严格验证、绑定在用户可信设备上的强数字身份,将通过端到端的加密通道,与服务方直接建立信任关系。这不仅仅是“无密码”,更是“无脆弱信道”。每一次交互都由强大的密码学和生物识别技术直接保障,无需依赖任何容易被欺骗的第三方通道。

这一转型已在全球范围内获得强大的推动力:

- 政府层面:欧盟的eIDAS 2.0框架正在推动建立全欧洲通用的数字身份钱包,许多国家也在推行数字驾照等项目,为强数字身份奠定法律和基础设施基础¹⁰。

- 金融层面:FFIEC在2021年发布的更新指南中,已明确强调金融机构应采用能够抵抗网络钓鱼等攻击的认证器(如基于PKI的方案),这与“直接用户交互”的理念不谋而合³。

3.3. 重塑MFA:构建真正无法被欺骗的信任链

基于上述技术和理念,我们可以定义下一代MFA的“黄金标准”。它应是一个集成了多种尖端技术的、真正无法被欺骗的信任链,不仅满足甚至超越了监管的原始要求,更能有效抵御已知和未知的攻击。

| 标准类别 | 核心技术要求 | 防御目标 |

|---|---|---|

| 强“所是”因素 | 经ISO-30107认证的3D活体生物识别技术 | 确保用户是真实的、在场的活人,有效抵御Deepfake攻击。 |

| 强“所有”因素 | 基于FIDO2标准的设备绑定硬件级密码学 | 确保交互来自用户唯一拥有的可信设备,从根本上免疫网络钓鱼。 |

| 强“上下文”因素 | 结合零信任原则的持续设备健康与行为模式分析 | 作为动态风险评估依据,检测异常访问与内部威胁。 |

企业应立即开始评估并分阶段淘汰脆弱的MFA方案(尤其是基于短信和简单推送通知的方案),优先在高风险、高价值的应用场景中部署符合黄金标准的强认证技术,并逐步构建基于可验证凭证的统一身份管理体系。

结论:告别数字欺骗,迎接数字信任

我们必须清醒地认识到,“公共访问”模型的时代已经终结,“MFA欺骗”正在给我们带来灾难性的安全隐患。零信任架构虽然是重要的进步,但若没有坚实的身份基础,仍可能被轻易攻破。

真正的网络安全,不是一场永无止境的、被动的军备竞赛,而是一场主动的、关于“信任”的重构。未来的数字世界,信任不应来自脆弱的密码或可被劫持的信道,而应牢牢植根于每个用户不可剥夺、不可伪造的数字身份之中。

我们在此呼吁所有企业决策者、安全从业者和监管机构,必须超越“合规”的表象,看清数字欺骗的本质。现在是时候拥抱以强身份为核心的下一代安全架构,共同努力,从一个充满欺骗和不确定性的时代,迈向一个真正值得信赖的数字未来。

参考文献

¹ Cybersecurity Ventures. (2023). Cybercrime To Cost The World $10.5 Trillion Annually By 2025.

² Zero Trust architecture evolution public vs private access research summary. (2025).

³ FFIEC. (2006, 2021). Authentication in an Internet Banking Environment and Authentication and Access to Financial Institution Services and Systems guidance summaries.

⁴ "Digital Deception" MFA bypassing case studies research summary. (2025).

⁵ Coalition. (2024). MFA Bypass Attacks: Weak Implementation Welcomes Intrusion.

⁶ Murphy, C. (2025). Digital Deception: How Public Access and False MFA Broke the Internet. O'Reilly/Springer.

⁷ Google Cloud. (n.d.). BeyondCorp Zero Trust Enterprise Security.

⁸ Booz Allen Hamilton. (n.d.). Advancing Zero Trust Maturity Through Cyber Deception.

⁹ Identity Management Institute. (2024). Deepfake Deception in Digital Identity.

¹⁰ Zyphe. (2024). 2025 Trends in Digital ID Verification Technology.