目录

第一部分:从自动化到自主化——Agentic SOAR 的理论基础与价值分析

1. 引言

在当前日益复杂的网络攻防对抗中,安全运营中心(SOC)正面临前所未有的压力。**告警疲劳(Alert Fatigue)**已成为普遍痛点,海量、低信噪比的告警数据淹没了安全分析师,导致关键威胁响应不及时,平均响应时间(MTTR)持续升高。同时,高级持续性威胁(APT)的演进对分析师的专业技能提出了更高要求,而高级人才的稀缺进一步加剧了“人防”体系的脆弱性。

在此背景下,安全编排、自动化与响应(SOAR)技术应运而生,旨在通过自动化重复性任务和编排跨工具工作流来提升运营效率。然而,传统SOAR高度依赖预设的、静态的剧本(Playbook),其“自动化”本质上是刚性流程的执行,缺乏应对未知威胁和动态攻击路径的智能与弹性。当攻击手法超出预设脚本的范畴时,传统SOAR系统便会效能锐减,回归到对人类专家经验的重度依赖。

随着大型语言模型(LLM)在认知、推理和规划方面展现出巨大潜力,为安全运营的智能化带来了新的曙光。Agentic SOAR 作为新一代安全运营解决方案,其核心思想是利用AI Agent(智能体)作为决策核心,将LLM的动态推理能力与SOAR的自动化执行能力深度融合,旨在实现从“流程自动化”到“目标自主化”的范式革命,引领安全运营进入一个更智能、更自适应的新时代。

2. 传统SOAR的现状与局限性

传统SOAR通过将标准化的安全事件响应流程固化为剧本(Playbook),实现了在特定场景下跨安全工具的协同与自动化操作。其核心价值在于能够显著降低安全团队在处理高频、重复性任务(如IP信誉查询、恶意文件哈希比对、基础告警富化等)上的人力投入,从而在一定程度上提升了响应速度和标准化水平。

然而,随着威胁环境的快速演变,这种基于固定规则和线性逻辑的模式暴露了其内在的局限性:

- 静态与僵化的工作流: 传统SOAR的核心是剧本,而剧本的设计基于已知的攻击模式和固定的处置逻辑。它无法根据实时变化的攻击上下文、资产重要性或动态的威胁情报进行自我调整。面对新型或变种攻击,预设的剧本往往会失效或做出次优响应。

- 对专家经验的重度依赖: Playbook的质量直接决定了SOAR的效能。高质量剧本的编写和维护需要资深安全专家的深度参与,这不仅成本高昂,而且使得安全运营的上限被专家的知识边界和可用时间所限制。知识无法有效、动态地沉淀于系统自身。

- 高昂的集成与维护成本: 每个安全工具的API、数据格式和能力各不相同。将它们整合进一个统一的SOAR工作流中,需要大量的定制开发和持续维护。当工具集升级或更换时,相关的剧本也需要进行繁琐的修改和测试。

- 缺乏动态推理与决策能力: 面对一个复杂的、信息不完整的安全事件,传统SOAR无法像人类分析师一样进行假设、推理、验证和决策。它只能被动地执行指令,而不能主动地规划调查路径或自主生成新的响应策略,这在应对未知威胁时尤为致命。

3. Agentic SOAR的核心理念与价值

Agentic SOAR是一种以AI Agent为核心驱动的新型SOAR架构,它利用大型语言模型(LLM)的自然语言理解、上下文感知、逻辑推理和任务规划能力,将传统SOAR从一个“任务执行者”转变为一个“问题解决者”。其核心目标是赋予安全运营系统以自主决策和动态适应的能力。

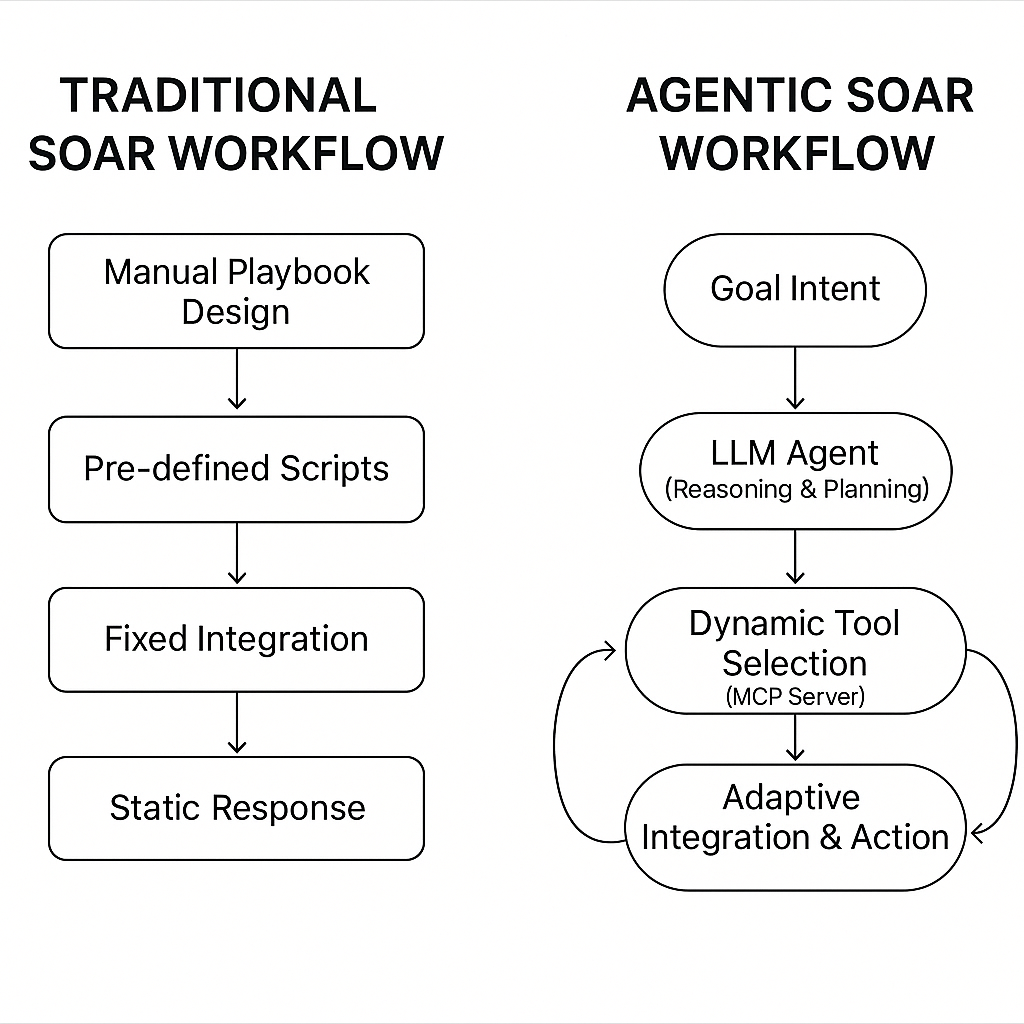

Agentic SOAR的运作模式与传统SOAR存在根本性区别。如下图所示,传统SOAR遵循的是一条从“手动设计”到“静态响应”的线性路径。而Agentic SOAR则是以“目标意图”为起点,由LLM Agent进行动态的、循环的“推理-规划-执行”过程。

图1:传统SOAR与Agentic SOAR工作流对比

结合上图,我们可以更清晰地理解Agentic SOAR的核心工作流:

- 输入目标意图 (Goal Intent): 分析师不再需要提供详尽的步骤,而是提出一个高阶目标,例如:“调查用户X的异常登录告警并进行处置”或“在内网中狩猎T1059.001(PowerShell)攻击活动的迹象”。

- LLM Agent进行推理与规划 (Reasoning & Planning): LLM Agent接收到目标后,会像一名高级分析师一样,基于其内置的安全知识和实时获取的告警上下文,将高阶目标分解为一系列可执行的子任务。例如,它会规划出“查询用户X的登录历史”、“分析登录IP的地理位置和信誉”、“检查该用户终端上的进程活动”等步骤。

- 动态工具选择与自适应执行 (Dynamic Tool Selection & Adaptive Action): Agent会根据规划好的任务,从已注册的工具集(如SIEM查询、EDR命令、沙箱分析等)中动态选择最合适的工具来执行。关键在于,这是一个循环和自适应的过程。如果第一步查询结果显示IP来自一个已知的恶意地址,Agent可能会立即调整计划,跳过某些调查步骤,直接规划并执行“隔离终端”和“重置密码”等遏制动作。这种动态反馈闭环是传统SOAR所不具备的。

Agentic SOAR的核心价值在于:

- 自主性与智能化: 大幅降低对预设剧本的依赖,能够自主处理更广泛、更复杂的安全事件,尤其是那些没有现成剧本的未知威胁。

- 效率与速度的飞跃: 通过自动化认知和决策过程,显著缩短了从告警到响应的端到端时间(MTTR),将分析师从繁琐的调查中解放出来,专注于更具战略性的工作。

- 知识的沉淀与进化: Agent在处理事件过程中的成功经验和失败教训可以被用来持续微调(Fine-tuning)模型,使其决策能力不断进化,从而实现安全知识的动态沉淀。

- 降低操作门槛: 分析师可以通过自然语言与系统交互,使得经验较浅的团队成员也能借助Agent的力量完成复杂的安全任务,有效缓解技能鸿沟。

4. 主流开源SOAR框架选型分析

构建Agentic SOAR需要一个坚实、开放的自动化底座。开源SOAR框架因其高灵活性、可控性和成本效益,成为理想的选型基础。以下是对几款主流开源SOAR框架的多维度对比分析,旨在为后续集成Agentic能力提供参考。

| 评估维度 | Shuffle | TheHive / Cortex | SOAR-Platform |

|---|---|---|---|

| 架构与开放性 | 采用现代化的、API驱动的微服务架构。高度模块化,工作流与应用(App)解耦,非常适合作为Agentic能力的执行后端。 | TheHive负责案件管理与协同,Cortex作为独立的分析引擎。架构成熟、稳定,但耦合度相对较高。开放性良好,支持与MISP等情报平台深度集成。 | 架构设计较为传统,但也提供了模块化和二次开发接口。 |

| 脚本与定制能力 | 极高。原生支持Python、JavaScript等多种语言编写App,工作流定义采用JSON,易于程序化生成和修改,与LLM Agent的动态规划能力高度契合。 | 较强。Cortex的分析器(Analyzer)和响应器(Responder)主要使用Python编写,社区提供了大量现成模板,定制化门槛较低。 | 支持脚本自定义,但灵活性和易用性相比Shuffle稍逊。 |

| 社区与生态 | 社区成长迅速,非常活跃。官方积极拥抱云原生和自动化最新理念,文档和示例丰富,对开发者友好。 | 拥有长期积累的、成熟且活跃的社区。生态系统完善,尤其在威胁情报共享和分析师协同方面有深厚根基。 | 社区规模相对较小,更新和维护频率不如前两者。 |

| 默认剧本/应用 | 提供了一个不断增长的应用市场,通过支持OpenAPI标准,可以快速集成数千种API,起点高。默认工作流模板较少,鼓励用户自建。 | Cortex提供了丰富的默认分析器和响应器,覆盖了大量常见安全工具和场景,开箱即用能力强。 | 默认剧本库相对简单,更依赖用户根据自身需求进行深度开发。 |

| Agent集成潜力 | 高。其API优先的设计哲学和灵活的工作流定义方式,使其非常容易被外部的Agentic决策核心(如MCP服务)调用和编排。 | 中等。可以集成,但可能需要将其作为Agent的“工具”之一,而非一个完全动态的执行层。其案件管理特性可与Agent协同。 | 中等。需要进行较多的二次开发来适配Agent的动态调用需求。 |

综合评估结论:

- Shuffle 以其现代化的架构、极高的API友好度和灵活性,在作为Agentic SOAR执行层的潜力上表现最为突出。

- TheHive/Cortex 组合非常强大,尤其在分析师协同和案件管理方面优势明显。它可以作为Agentic SOAR体系中的一个重要组成部分,负责“人机协同”和“事件记录”。

- SOAR-Platform 提供了一个基础的自动化框架,但要实现深度的Agentic集成,可能需要投入更多的开发资源。

选择哪个框架取决于具体的建设目标。若追求极致的动态和自主能力,Shuffle是理想的起点。若希望在现有成熟的SOC协同流程上增强AI能力,TheHive/Cortex是稳健的选择。

第二部分:Agentic SOAR 的技术核心与架构解析

在前一部分,我们确立了 Agentic SOAR 的理论基础,阐明了其从“流程自动化”向“目标自主化”演进的核心价值。现在,我们将深入其技术实现的核心,剖析支撑这一范式革命的两大技术支柱:数据源与工具的无缝集成,以及作为推理大脑的大语言模型(LLM)。

1. 数据源与工具集成:构建能力调度的中枢神经

Agentic SOAR 的自主性根植于其感知环境和执行动作的能力。在安全运营(SOC)场景下,这意味着它必须能够无缝对接多样化的数据源以获取上下文,并能灵活调用各类安全工具以执行响应。

挑战的根源:异构的安全生态系统

一个典型的SOC环境是一个由多种技术堆栈构成的复杂生态系统,其数据源与工具通常包括:

- 数据源: SIEM, EDR, NDR, 威胁情报平台 (TIP), 防火墙日志, 身份与访问管理 (IAM) 日志等。

- 执行工具: 防火墙, EDR客户端, IAM系统, 邮件网关, 沙箱分析等。

将这些异构组件整合进一个统一的工作流是传统SOAR面临的核心挑战,这些挑战在Agentic SOAR中同样存在,甚至更为突出,因为Agent的动态性要求更高程度的集成灵活性:

- 协议异构: 各工具提供的API五花八门,从RESTful到GraphQL,再到专有的SDK,缺乏统一标准。

- 认证复杂: 身份验证机制多样,包括API Key、OAuth 2.0、Token刷新等,管理和维护成本高。

- 数据格式不一: 返回的数据结构(如JSON, XML, CSV)各不相同,需要为每个工具进行定制化的数据解析和清洗。

- 能力描述模糊: 单纯的API文档难以让AI Agent直观地理解一个工具的“能力边界”和“最佳使用场景”。

解决方案:MCP Server——通用能力抽象层

为了解决上述挑战,我们引入了 MCP Server (Mission Control Plane Server) 的核心概念。MCP Server并非一个简单的API网关,而是一个位于LLM Agent与庞杂的安全工具生态之间的**“通用适配层”和“能力抽象层”**。它的核心职责是将每一个独立的、复杂的工具API,包装和抽象成LLM Agent可以理解和调用的、标准化的“工具(Tool)”。

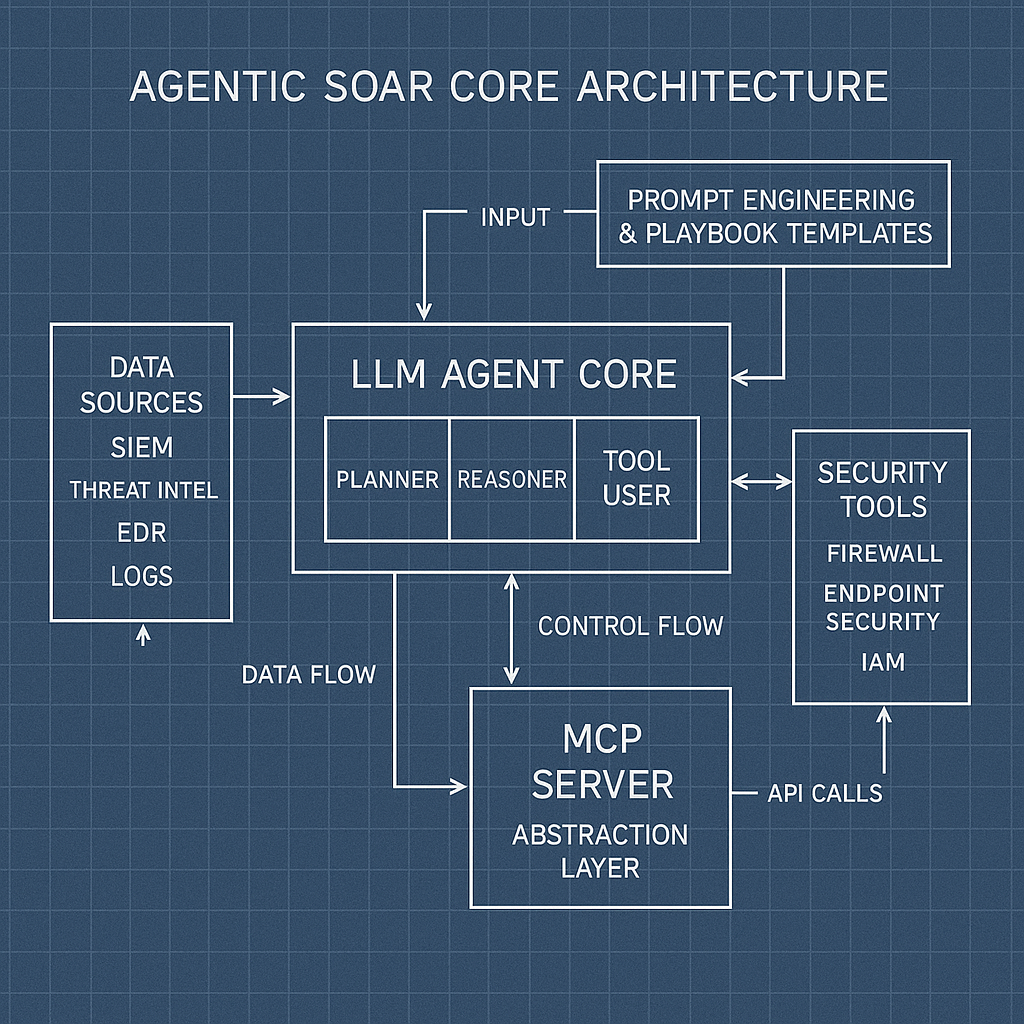

如下图所示,MCP Server在Agentic SOAR架构中扮演着关键的连接器角色。

图2:Agentic SOAR 核心技术架构

围绕该架构,MCP Server的工作机制可以被分解为:

- 能力注册与抽象: 每个安全工具(如防火墙、EDR)通过一个“适配器”在MCP Server上注册。该适配器不仅处理API的连接和认证细节,更重要的是,它用自然语言对工具的能力进行描述。例如,一个防火墙API的

block_ip端点会被抽象成一个名为block_ip_on_firewall的工具,并附带描述:“此工具用于在边界防火墙上阻断指定的IP地址,需要参数ip_address”。 - 统一调用接口: LLM Agent不再直接与任何具体工具的API交互。取而代之的是,它通过一个统一的控制流(Control Flow)向MCP Server发出指令,如

use_tool('block_ip_on_firewall', ip_address='x.x.x.x')。 - 解耦与维护: MCP Server将LLM的“决策逻辑”与工具的“执行实现”彻底解耦。当某个安全工具升级API或被替换时,只需更新其在MCP Server中的适配器即可,LLM Agent无需任何改动。这种架构极大地降低了系统的维护成本和复杂性,与业界提出的“工具网关”和“模型上下文协议(MCP)”等理念一脉相承。

通过MCP Server,Agentic SOAR将整个安全基础设施转化为了一个对LLM Agent友好的、标准化的“工具集”,为其动态规划和自主执行奠定了坚实的基础。

2. 推理核心:大语言模型的选型与应用

如果说MCP Server是Agentic SOAR的“神经系统”,那么大语言模型(LLM)无疑是其“大脑”。LLM的推理、规划和语言能力,是区分Agentic SOAR与传统SOAR的根本所在。然而,并非所有LLM都适用于严谨、高风险的网络安全领域。

网络安全领域LLM的选型标准

选择一个合适的LLM作为推理核心,需要在一个多维度的框架下进行审慎评估:

- 安全性与私有化部署: 安全运营数据是企业的核心机密。因此,LLM必须能够进行私有化部署(On-Premise或VPC内),确保数据不出企业边界。这是商业闭源API模型(如通过公网访问的GPT-4)在核心安全场景中的主要顾虑。

- 专业知识与低幻觉率: 模型必须对网络安全领域的专业术语、攻击技术(TTPs)和工具操作有深入理解。更重要的是,它必须具备极低的“幻觉率”,因为在安全响应中,一个错误的决策可能导致业务中断或放过真实威胁。

- 复杂指令遵循与规划能力: Agentic SOAR要求LLM不仅能回答问题,更能将一个高阶目标(如“调查此告警”)分解为一系列逻辑清晰、可执行的步骤。这对其思维链(Chain-of-Thought)和任务规划能力提出了很高的要求。

- 推理成本与速度: 安全运营中心可能每秒都会产生大量告警。LLM的推理成本(API费用或计算资源消耗)和响应速度直接影响了方案的经济可行性和有效性(MTTR)。

- 开放性与可微调性: 能够使用企业自身的安全数据(如历史事件报告、内部知识库)对模型进行微调(Fine-tuning),对于提升其决策准确性和适应特定环境至关重要。这方面,开源模型通常比商业闭源模型提供更大的灵活性。

开源模型 vs. 商业闭源模型

| 模型类型 | 优势 | 劣势 | 适用场景 |

|---|---|---|---|

| 商业闭源模型 | - 开箱即用的强大通用能力 - 维护成本相对较低 | - 数据隐私与安全风险 - 推理成本高,按量付费 - 黑盒操作,可控性与定制性差 | - 非敏感数据的辅助分析 - 快速原型验证 - 作为备用或专家咨询模型 |

| 开源模型 | - 数据主权与安全性高(可私有化) - 可深度微调,适应特定领域 - 长期成本可控 | - 初始部署与维护复杂 - 达到顶尖性能需要大量专业投入 - 社区支持和迭代速度不一 | - Agentic SOAR的核心推理引擎 - 处理海量、高频的告警 - 执行涉及敏感数据的自动化任务 |

结论:对于构建Agentic SOAR的核心系统,经过特定安全数据微调的私有化部署开源模型是更理想的选择。

LLM在实战中的应用:以自动化钓鱼邮件响应为例

为了更直观地理解LLM如何在安全剧本中发挥作用,我们以一个常见的“自动化钓鱼邮件响应”流程为例。

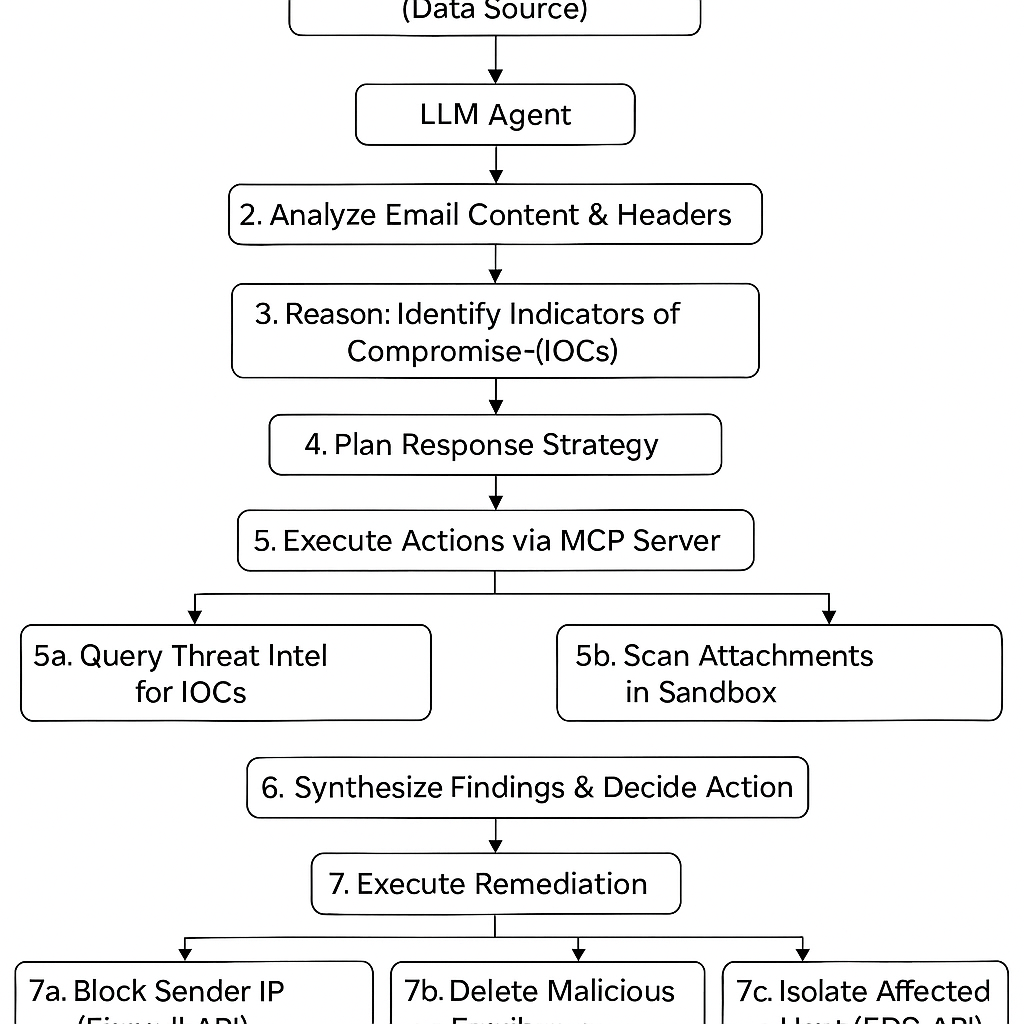

图3:LLM驱动的自动化钓鱼邮件响应流程

与传统SOAR的固定脚本不同,LLM Agent的介入使流程变得智能和动态:

- 接收与初步分析 (步骤1-2): Agent接收到原始邮件数据。它不仅仅是提取URL或附件哈希,而是利用其自然语言理解能力,分析邮件正文的语气、意图、社会工程学诱饵,并解析邮件头以识别伪造迹象。

- 推理与识别IoCs (步骤3): 这是LLM的核心价值所在。它基于上下文进行推理,识别出潜在的危害指标(IoCs),例如:“此链接的显示文本与实际指向的URL不匹配,这是一个典型的钓鱼技巧”或“发件人声称来自IT部门,但其SPF验证失败,高度可疑”。

- 动态规划响应策略 (步骤4): 基于推理结果,Agent会规划一个响应策略。这个策略不是固定的。如果邮件威胁等级被判断为“高”,它可能会规划一个更激进的策略,如立即隔离相关终端。如果判断为“中等”,则可能优先进行更深入的分析。

- 执行与工具调用 (步骤5): Agent通过MCP Server执行其计划。它会并行或串行地调用工具,如

query_threat_intel()来查询URL信誉,或scan_attachment_in_sandbox()来分析附件。 - 综合决策与修复 (步骤6-7): Agent接收并综合所有工具的返回结果。如果威胁情报确认URL为恶意,沙箱报告附件包含恶意宏,它会做出最终决策,并执行一系列修复动作,如调用防火墙API阻断发件人IP、调用邮件服务器API删除所有类似邮件、调用EDR API隔离可能已点击链接的用户终端。

整个过程是一个**“感知-思考-决策-行动”**的闭环,LLM的推理能力贯穿始终,使Agentic SOAR能够像一个经验丰富的安全分析师一样,智能、高效且自适应地处理安全事件。

第三部分:高级实践与解决方案蓝图

在前两部分,我们奠定了Agentic SOAR的理论与架构基础,明确了其以AI Agent为核心,通过MCP Server统一调度工具,实现从“流程自动化”到“目标自主化”的跃迁。本部分将聚焦于将理论付诸实践的关键环节:如何通过精密的Prompt工程与模版设计来“驾驭”LLM,并为企业提供一套从零到一的端到端实施蓝图。

1. Prompt工程深度解析:与Agent对话的艺术

Prompt是连接人类意图与LLM认知能力的桥梁。在Agentic SOAR中,Prompt的质量直接决定了AI Agent的分析深度、决策质量和行动效率。一个设计精良的Prompt应包含四大核心要素,共同构成对Agent行为的精确引导。

1.1 角色设定 (Role-Play):赋予Agent专家身份

核心问题: 如何让一个通用大模型像一个身经百战的安全专家一样思考? 解决方案: 通过角色设定,为Agent注入一个明确的“身份”。这不仅仅是形式上的“你好”,而是通过设定角色来激活模型在特定知识领域的权重,引导其采用专业的术语、分析框架和思维模式。

示例指令: "You are a Tier 3 Senior Security Operations Center (SOC) Analyst with over 10 years of experience in incident response and digital forensics. Your primary goal is to analyze security alerts with extreme precision, identify the root cause, and formulate a comprehensive, actionable response plan. Be concise, logical, and prioritize actions based on risk."

效果:

- 激活专业知识: 模型会优先调用其训练数据中与“高级SOC分析师”、“事件响应”、“数字取证”相关的内容。

- 规范行为模式: 指示其“精确”、“逻辑”、“基于风险”,可以有效抑制模型的过度发散(幻觉),使其输出更加聚焦和专业。

1.2 上下文注入 (Context Injection):提供决策的全景视野

核心问题: Agent如何获知当前事件的完整信息和可用资源? 解决方案: 在Prompt中系统性地注入所有必要的背景信息。这些信息是Agent做出正确判断和规划的基础,必须结构化、清晰地呈现。

上下文注入的关键内容:

| 上下文类别 | 内容示例 | 注入方式 |

|---|---|---|

| 告警数据 (Alert Data) | EDR告警的JSON输出、原始邮件(EML文件)内容、SIEM日志片段。 | 使用Markdown代码块 json ... 或 text ... 将原始数据完整包裹,避免LLM误解。 |

| 资产与环境信息 (Asset & Environment) | 告警主机的操作系统、所有者、业务重要性(来自CMDB);用户在组织内的角色(来自IAM)。 | 以键值对或表格形式提供,如 hostname: db-server-01, business_criticality: High。 |

| 威胁情报 (Threat Intelligence) | 内部观察到的相似TTPs、来自外部情报源的最新报告。 | 简要概括关键情报,如 "Note: We have recently observed TA450 group using similar spear-phishing techniques." |

| 可用工具列表 (Available Tools) | MCP Server注册的工具及其功能描述。 | 提供一个结构化的工具列表,包含tool_name和description,让Agent知道自己能做什么。 |

1.3 任务分解 (Chain-of-Thought / Step-by-Step):引导逻辑推理链

核心问题: 如何确保Agent的决策过程是透明、可审计且逻辑严谨的? 解决方案: 指示Agent采用“思维链”(Chain-of-Thought, CoT)或“一步一步思考”(Step-by-Step)的模式。这会强制模型首先输出其分析过程,然后再给出最终结论和行动计划,极大地提高了复杂任务的成功率和结果的可靠性。

示例指令: "Analyze the provided alert. First, formulate your initial hypothesis about the potential threat. Second, list the investigation steps you will take to verify this hypothesis. Third, for each step, specify the tool you will use from the available tool list. Finally, based on your analysis, provide a conclusion and a recommended action plan. Think step by step."

效果:

- 提升推理质量: 将复杂问题分解为小步骤,降低了模型在单一步骤上出错的概率。

- 增强可解释性: 人类分析师可以清晰地看到Agent的思考路径,便于审核、干预和信任。

- 优化工具选择: 迫使Agent在行动前先思考“为什么”和“用什么”,从而选择最合适的工具。

1.4 输出格式约束 (Output Formatting):确保机器可读性

核心问题: 如何让Agent生成的响应计划能被MCP Server等下游系统自动解析和执行? 解决方案: 在Prompt中明确、严格地定义输出格式,通常是JSON。提供一个清晰的JSON Schema或一个Few-shot示例,是确保模型稳定输出结构化数据的最有效方法。

示例指令: "Your final output must be a single, valid JSON object. Do not add any text before or after the JSON. The JSON must conform to the following schema:

json{ "analysis_summary": "A brief summary of your findings.", "threat_level": "Enum: Critical | High | Medium | Low | Informational", "identified_iocs": [ {"type": "ip", "value": "x.x.x.x"}, {"type": "hash", "value": "..."} ], "action_plan": [ { "tool_name": "name_of_the_tool_to_use", "parameters": { "param1": "value1" }, "justification": "Why this action is necessary." } ] } ```"

效果:

- 实现端到端自动化: 标准化的JSON输出可以直接被MCP Server消费,触发后续的工具调用,形成自动化闭环。

- 降低解析错误: 避免了从自然语言中提取实体的模糊性和不确定性。

- 数据结构化: 将Agent的非结构化思考过程,转化为结构化的、可记录、可分析的数据资产。

2. Prompt模版设计:理论到实践的落地

将上述四大要素结合,我们可以为不同的安全场景设计专用的Prompt模版。

模版一:钓鱼邮件分析 (Phishing Email Analysis)

此模版用于自动化分析可疑邮件,旨在快速判断其威胁等级并生成初步处置建议。

# ROLE

<NolebasePageProperties />

You are a top-tier security analyst specializing in email threat analysis. Your task is to dissect the provided email, identify any malicious indicators, and recommend a course of action.

# CONTEXT

## Email Data (raw EML format):

```eml

{{raw_email_content}}Available Tools:

query_url_reputation(url: string): Checks the reputation of a URL against multiple threat intelligence feeds.detonate_attachment(file_hash: string): Submits a file hash to a sandbox for dynamic analysis. Returns the sandbox report summary.lookup_sender_ip(ip: string): Provides geolocation and ASN information for an IP address.

INSTRUCTION

Analyze the email provided in the context. Perform the following tasks step-by-step in your reasoning process before producing the final JSON output:

- Header Analysis: Examine the email headers (Received, SPF, DKIM, DMARC) for any signs of spoofing or anomalies.

- Content Analysis: Scrutinize the email body for social engineering tactics, urgency, suspicious links, and grammatical errors.

- Indicator Extraction: Identify all potential Indicators of Compromise (IOCs) such as URLs, domains, IP addresses, and file attachments.

- Enrichment Plan: Formulate a plan to use the available tools to enrich the extracted IOCs.

- Synthesize & Conclude: Based on all the evidence, determine the threat level and justify your conclusion.

OUTPUT FORMAT

Your final output must be a single, valid JSON object. Do not include explanations outside of the JSON.

{ "email_subject": "", "threat_level": "Enum: Malicious | Suspicious | Safe", "confidence_score": "A float between 0.0 and 1.0", "analysis_summary": { "header_findings": "Summary of header analysis.", "content_findings": "Summary of content analysis.", "key_iocs": [ { "type": "url", "value": "...", "verdict": "pending/malicious/clean" }, { "type": "ip", "value": "...", "verdict": "pending/malicious/clean" } ] }, "recommended_actions": [ { "action": "Execute Tool", "tool_name": "query_url_reputation", "parameters": { "url": "http://suspicious.link/login" } }, { "action": "Human Review", "justification": "The email uses sophisticated social engineering that requires human judgment." }, { "action": "Remediate", "details": "Delete all emails from this sender and block the sender's domain." } ] }

#### **模版二:恶意软件感染事件响应 (Malware Infection IR)**

此模版用于响应EDR发出的高可信度恶意软件告警,旨在快速遏制威胁并规划调查步骤。

```text

# ROLE

You are a lead incident responder. An EDR alert has confirmed a malware infection on a user's workstation. Your mission is to immediately contain the threat and lay out a clear investigation plan. Speed and accuracy are critical.

# CONTEXT

## EDR Alert Data:

```json

{{edr_alert_json}}Host Information (from CMDB):

hostname:os:user:department:business_criticality: Medium

Available Tools:

isolate_host(hostname: string): Network-isolates a host, allowing only access from the SOC.get_process_list(hostname: string): Retrieves the list of running processes from a host.get_network_connections(hostname: string): Retrieves active network connections from a host.retrieve_file(hostname: string, file_path: string): Downloads a specified file from a host for analysis.block_hash(hash: string): Adds a file hash to the global blocklist for all EDR agents.

INSTRUCTION

Based on the EDR alert and host context, devise an incident response plan. Think step-by-step:

- Immediate Containment: What is the first, most critical action to prevent further damage?

- Investigation Roadmap: What information do you need to collect from the infected host to understand the scope and impact? List the steps in logical order.

- Proactive Defense: What measures can be taken immediately to prevent this malware from spreading?

OUTPUT FORMAT

Your final output must be a single, valid JSON object structured as follows. The plan should be phased, prioritizing containment.

{ "incident_id": "", "executive_summary": "A high-severity malware () was detected on . Immediate containment actions are being initiated.", "response_plan": { "phase_1_containment": [ { "tool_name": "isolate_host", "parameters": { "hostname": "" }, "justification": "Prevent lateral movement and C2 communication immediately." }, { "tool_name": "block_hash", "parameters": { "hash": "" }, "justification": "Proactively block the known malicious file across the enterprise." } ], "phase_2_investigation": [ { "tool_name": "get_process_list", "parameters": { "hostname": "" }, "justification": "Identify malicious or suspicious running processes." }, { "tool_name": "get_network_connections", "parameters": { "hostname": "" }, "justification": "Find active C2 channels or lateral movement attempts." } ], "phase_3_eradication": [ { "tool_name": "Human Review Required", "parameters": {}, "justification": "An analyst must review investigation findings to plan for safe eradication and recovery." } ] } }

---

### 3. 端到端解决方案蓝图:分阶段实施路线图

成功构建Agentic SOAR并非一蹴而就,而是一个循序渐进、持续迭代的系统工程。我们建议采用以下分阶段的实施路线图。

> **图4:Agentic SOAR 实施路线图**

| 阶段 | 主要目标 | 关键活动 | 产出成果 | 预计周期 |

| :--- | :--- | :--- | :--- | :--- |

| **阶段一:基础奠定与PoC** | 验证技术可行性,打通核心链路。 | 1. **环境准备**: 选型并部署开源SOAR(如Shuffle)和私有化LLM。<br>2. **MCP原型**: 开发一个最小化的MCP Server。<br>3. **工具适配**: 适配1-2个核心工具(如病毒总管查询、SIEM日志查询)。<br>4. **首个Agent开发**: 开发一个用于“告警富化”的简单Agent,验证Prompt->LLM->MCP->Tool的完整流程。 | - 可运行的技术原型<br>- 首个自动化用例<br>- 核心技术栈验证报告 | 1-3个月 |

| **阶段二:试点运行与价值验证** | 在限定场景中验证业务价值,打磨人机协同流程。 | 1. **扩展工具集**: 适配更多高频工具(EDR、防火墙、沙箱)。<br>2. **核心剧本迁移**: 选择1-2个成熟的传统SOAR剧本(如钓鱼邮件分析)进行Agent化改造。<br>3. **人机协同**: 建立“Agent执行,人类审核”的工作模式,分析师在关键节点(如隔离主机)进行确认。<br>4. **监控与反馈**: 建立基础的日志和监控,收集Agent运行数据。 | - 1-2个上线的Agentic剧本<br>- 可量化的效率提升数据(MTTR降低)<br>- 初步的人机协同工作流 | 3-6个月 |

| **阶段三:全面推广与持续优化** | 将Agentic SOAR能力扩展至整个SOC,建立自优化闭环。 | 1. **平台化建设**: 将MCP Server和Prompt管理平台化、服务化。<br>2. **大规模剧本迁移**: 系统性地将现有剧本向Agentic模式迁移。<br>3. **LLMOps建立**: 实施Prompt版本控制、效果评估、A/B测试和模型微调(Fine-tuning)流程。<br>4. **自主进化探索**: 利用历史事件的处置记录和分析师反馈,构建数据集,对LLM进行微调,使其决策更贴合企业环境。 | - 全面覆盖SOC核心场景的Agentic SOAR平台<br>- 成熟的LLMOps体系<br>- 具备初步自学习和优化能力的系统 | 6-12个月 |

---

### 4. 挑战与展望

尽管Agentic SOAR前景广阔,但在实施过程中仍需正视其固有的挑战,并积极拥抱未来的发展趋势。

#### **4.1 主要挑战与应对策略**

- **模型幻觉 (Hallucination)**: 这是最严峻的挑战。在安全领域,一个错误的指令可能导致业务中断或安全缺口。

- **应对策略**:

1. **事实接地 (Grounding)**: 在Prompt中提供充分、准确的上下文信息。

2. **交叉验证**: 设计Agent工作流,使其使用不同工具对关键发现进行交叉验证。

3. **风险分级与人工审核**: 对高风险操作(如删除数据、隔离生产服务器)强制设置人工确认环节。

- **成本控制 (Cost Management)**: 对LLM API的频繁调用或私有化部署的大规模计算资源,可能带来高昂成本。

- **应对策略**:

1. **模型路由**: 为不同复杂度的任务选择不同规模和成本的模型(例如,使用小型模型进行意图识别,大型模型进行复杂规划)。

2. **Prompt优化**: 精简Prompt,减少不必要的Token消耗。

3. **结果缓存**: 对相同的查询和分析任务缓存结果,避免重复计算。

- **人才要求 (Talent Requirements)**: Agentic SOAR的建设和运维需要新型的复合型人才。

- **应对策略**:

- 培养或引进具备**安全知识、数据科学和软件工程**能力的“安全AI工程师”。

- 将现有安全分析师培养成能够设计、训练和评估AI Agent的“Agent训练师”。

#### **4.2 未来展望**

- **多智能体协作 (Multi-Agent Systems)**: 未来的SOC可能由一个虚拟的AI专家团队构成。例如,一个“狩猎Agent”负责发现异常,一个“分析Agent”负责深度研判,一个“响应Agent”负责执行遏制,它们协同工作,处理复杂事件。

- **自主进化与自愈**: Agent将不仅能执行任务,更能从每次事件的处置结果中学习。成功的响应模式会被强化,失败的则会被修正,最终实现工作流的自我优化和进化。

- **与知识图谱深度融合**: 将Agentic SOAR与网络安全知识图谱相结合,可以为Agent提供更深层次、更结构化的上下文理解能力,使其能够发现隐藏在海量数据中更复杂的攻击关系链,实现更高阶的认知智能。

Agentic SOAR不仅仅是一项技术升级,它预示着安全运营中心(SOC)组织结构、工作流程和人员技能的深刻变革,正在引领我们走向一个更加智能、自主和高效的安全运营新纪元。

---

## 结论

本报告系统性地研究了Agentic SOAR的核心理念、技术架构与实施路径。研究表明,Agentic SOAR通过引入以大型语言模型(LLM)为核心的AI Agent,成功地将安全运营从传统SOAR的**“流程自动化”**提升至**“目标自主化”**的新高度,是应对现代网络安全挑战的关键技术演进。

**核心洞见总结如下:**

1. **范式革命**:Agentic SOAR的根本价值在于其动态性与自主性。它摆脱了传统SOAR对静态、预设剧本的僵化依赖,能够基于高阶目标进行自主的**推理、规划、执行与适应**,从而有效应对未知和复杂的安全威胁,显著降低告警疲劳和平均响应时间(MTTR)。

2. **关键技术支柱**:成功的Agentic SOAR系统依赖两大技术支柱。其一,是作为“大脑”的**LLM Agent**,其选型需在私有化部署、安全领域知识、低幻觉率和成本效益间取得平衡,私有化部署的微调开源模型是理想选择。其二,是作为“中枢神经”的**MCP Server(任务控制平面服务器)**,它通过抽象和标准化工具API,解决了异构安全生态的集成难题,为Agent提供了统一、灵活的能力调用接口。

3. **实践核心在于驾驭AI**:将Agentic SOAR付诸实践的关键在于**精密的Prompt工程**。通过角色设定、上下文注入、任务分解和输出格式约束,可以精确地引导和控制AI Agent的行为,确保其决策的专业性、逻辑性和可靠性。标准化的Prompt模版是实现规模化、场景化应用的基础。

4. **实施路径清晰可行**:构建Agentic SOAR并非一蹴而就,而应遵循**从PoC验证、试点运行到全面推广**的分阶段路线图。这种循序渐进的方式有助于控制风险、验证价值,并逐步培养与之匹配的技术能力和运营流程。

尽管面临模型幻觉、成本控制和人才需求等挑战,但通过引入人工审核、模型路由优化和复合型人才培养等策略,这些风险是可控的。展望未来,多智能体协作、系统自愈进化以及与知识图谱的深度融合,将进一步释放Agentic SOAR的潜力,引领安全运营走向一个前所未有的智能、高效和自主的新纪元。

---

## 参考文献

1. 亚马逊云科技中国区构建Agentic AI 应用实践指南. (n.d.). *AWS*. Retrieved from https://aws.amazon.com/cn/blogs/china/practical-guide-to-building-agentic-ai-applications-for-aws-china-region/

2. 从RSAC2025看安全运营技术发展趋势. (n.d.). *安全内参*. Retrieved from https://www.secrss.com/articles/79030

3. 对 Agentic AI 的支撑,快成这家大厂的 OKR 了. (n.d.). *InfoQ*. Retrieved from https://www.infoq.cn/article/brgrdtu49siabjsfzrgv

4. 介绍Shuffle——一个开源SOAR平台,第1部分. (n.d.). *简书*. Retrieved from https://www.jianshu.com/p/fd72001ee379

5. 迈向AI赋能的SOC4.0时代. (n.d.). *安全内参*. Retrieved from https://www.secrss.com/articles/78971

6. 万字报告解读:通往AI增强型SOC之路. (n.d.). *安全内参*. Retrieved from https://www.secrss.com/articles/74219

7. 【顶会解读】安全运营中的告警分诊技术解析. (n.d.). *绿盟科技技术博客*. Retrieved from https://blog.nsfocus.net/soc-aisecops/

8. Agentic AI的十大商业应用场景和十大商业工具. (n.d.). *CSDN博客*. Retrieved from https://blog.csdn.net/m0_59235945/article/details/148906124

9. RSAC 2025聚焦:产业大咖都在谈什么?. (n.d.). *安全内参*. Retrieved from https://www.secrss.com/articles/78318

10. Awesome-LLM-for-Security. (n.d.). *GitHub*. Retrieved from https://github.com/flydooo/Awesome-LLM-for-Security

11. SOAR & DSDL: Crossover for Agentic AI Workflow. (n.d.). *Splunk*. Retrieved from https://www.splunk.com/en_us/blog/artificial-intelligence/soar-dsdl-crossover-for-agentic-ai-workflow.html

12. Compare Cortex XSOAR vs. Splunk SOAR vs. TheHive in 2025. (n.d.). *Slashdot*. Retrieved from https://slashdot.org/software/comparison/Cortex-XSOAR-vs-Splunk-SOAR-vs-TheHive/

13. Palo Alto Networks Cortex XSOAR vs. TheHive. (n.d.). *TrustRadius*. Retrieved from https://www.trustradius.com/compare-products/palo-alto-networks-cortex-xsoar-vs-thehive

14. SOAR 工具:安全協調、自動化和回應的終極指南. (n.d.). *Guru*. Retrieved from https://www.getguru.com/zh/reference/soar-tools

15. 一种未知威胁的主动防御系统和方法. (n.d.). *Google Patents*. Retrieved from https://patents.google.com/patent/CN116760636A/zh

## 贡献者

<NolebaseGitContributors />

## 文件历史

<NolebaseGitChangelog />