报告:超越围墙花园——基于MCP协议构建开放式大模型驱动的智能安全运营中心(SOC)

摘要

本报告旨在分析当前主流智能SOC解决方案在数据融合与互操作性方面存在的“围墙花园”困境,并提出一种基于MCP(大模型上下文协议)的下一代智能SOC架构。该架构通过将不同的安全工具与数据源标准化为MCP服务,实现AI大模型与安全能力的完全解耦,从而构建一个真正开放、灵活、高效的统一数据驱动型安全运营体系。报告详细论述了此方案的设计理念、架构、优势、实施路径与潜在挑战,为企业向下一代智能安全运营转型提供战略参考与技术指引。

1. 引言:AI时代安全运营的机遇与“最后的壁垒”

1.1. 大语言模型(LLM)为SOC带来的革命性机遇

随着大语言模型(LLM)技术的成熟,安全运营中心(SOC)正经历从“人机对抗”到“人机协同”的范式转变。AI Copilot(智能助手)能够理解自然语言、自动执行复杂的调查任务、进行威胁狩猎并提供精准的响应建议。这极大地提升了安全分析师的效率,降低了初级分析师的上手门槛,并有望实现安全运营的高度自动化。

1.2. 当前的挑战:智能背后的“数据藩篱”

然而,在AI赋能的光环之下,一个深刻的挑战浮出水面:数据藩篱。当前主流厂商推出的智能SOC解决方案,尽管功能强大,但大多构建在各自封闭的产品生态之上。这种模式导致了严重的数据源“围墙花园”(Walled Garden)效应,其核心弊病在于:

- 数据生态锁定:客户被深度绑定在特定厂商的全家桶产品中,其AI模型的最佳性能严重依赖于自家的第一方数据。

- 互操作性缺失:集成第三方“同类最佳”(Best-of-Breed)安全工具变得异常困难,数据在跨平台流动时面临保真度下降和上下文丢失的风险。

- 创新受阻:封闭的体系限制了更广泛的安全社区和初创企业参与创新的可能性。

1.3. 报告目标:探索基于开放协议的智能SOC新范式

本报告的目标是打破这一僵局,探索一种基于**MCP(大模型上下文协议)**这一开放标准构建下一代智能SOC的新范式。我们旨在证明,通过采纳开放协议,可以构建一个真正开放、可插拔、不受单一厂商束缚的智能安全运营生态系统。

2. MCP(大模型上下文协议)深度解析

2.1. MCP是什么:为AI应用设计的“USB-C”接口

MCP(Model Context Protocol)是由Anthropic公司提出的一项开放标准,旨在为AI大模型与外部工具、数据源之间提供一个统一、安全、标准化的通信接口。如果说AI大模型是智能设备的“大脑”,那么MCP就扮演了连接“大脑”与各种外部“传感器”和“执行器”(如工具、API、数据库)的通用“USB-C”接口角色。

2.2. 核心架构与设计原理

MCP采用客户端-服务器架构,包含三个核心角色:

MCP Host(AI应用):发起请求的LLM应用程序,例如一个集成的AI SOC平台。MCP Client(连接器):位于Host内部,负责维护与Server的连接和通信。MCP Server(工具/数据提供方):一个轻量级服务,将具体的安全工具(如EDR、SIEM)或数据源(如威胁情报)的能力封装起来,供Host调用。

2.3. 关键能力组件

MCP Server可以向外暴露三种核心能力:

- Tools (工具):标准化的功能调用。例如,一个EDR的

MCP Server可以提供一个名为isolate_endpoint的Tool。 - Resources (资源):统一化的数据访问。例如,一个SIEM的

MCP Server可以提供一个指向特定调查报告的ResourceURI。 - Prompts (提示):可复用的交互模板,用于引导和标准化与模型的对话流程。

2.4. MCP的数据标准化价值

MCP的革命性价值在于其强制性的数据标准化。它基于成熟的JSON-RPC 2.0协议进行通信,并使用JSON Schema来精确定义每个Tool的输入输出格式。这意味着,无论底层工具来自哪个厂商、使用何种技术栈,只要它被封装成一个符合MCP规范的MCP Server,对于上层的MCP Host(AI平台)来说,调用方式就是完全统一的。MCP真正实现了“让所有工具讲同一种语言”的目标。

3. 主流厂商智能SOC方案评述:成就与局限

3.1. 通用架构:专有数据湖 + AI Copilot

当前,Palo Alto Networks (Cortex XSIAM)、CrowdStrike (Charlotte AI)、Microsoft (Security Copilot)、Splunk (AI Assistant) 等头部厂商的智能SOC方案普遍遵循一个相似的架构:以自家的产品生态为核心,构建一个专有的大数据平台(数据湖),并在此之上训练一个专有的AI大模型(Copilot),提供智能分析能力。

3.2. 厂商案例分析

- Palo Alto (Cortex XSIAM): 强调“精准AI”,深度整合其网络、端点和云安全产品线的数据,提供高度自动化的威胁检测与响应。

- CrowdStrike (Charlotte AI): 突出“自主推理”,以其强大的终端安全(EDR)能力为核心,实现对攻击行为的自动调查和响应决策。

- Microsoft (Security Copilot): 深度融入微软全家桶生态,利用其广泛的安全信号和威胁情报,提供统一的安全运营体验。

- Splunk (AI Assistant): 依托其业界领先的数据平台和强大的SPL查询语言,通过AI助手简化数据分析和威胁调查的复杂性。

3.3. 共同的短板:数据互操作性的“围墙花园”

尽管这些方案成就斐然,但它们共同的局限也日益凸显——即“围墙花园”模式。这种模式在实践中带来了显著的厂商锁定效应和数据孤岛问题。

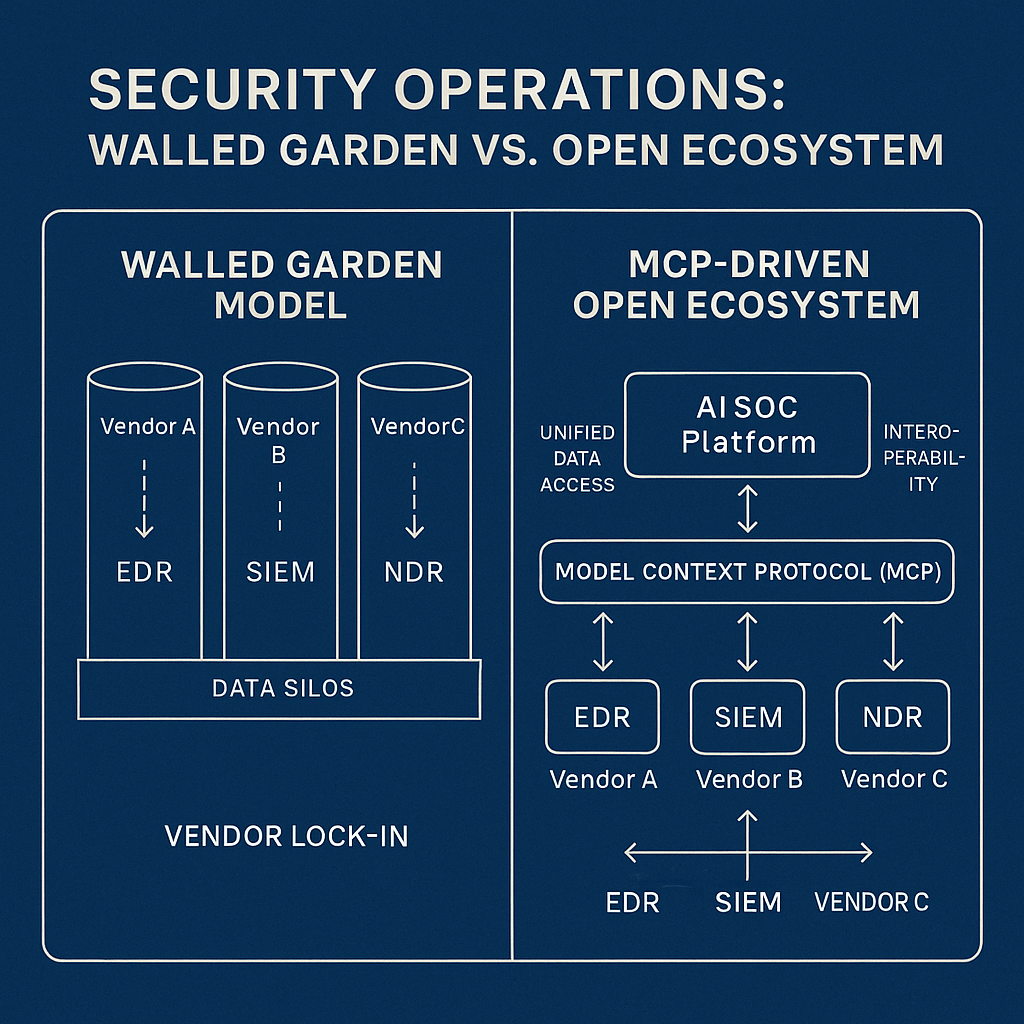

图解: 上图直观地对比了两种模式。

- 左侧的“围墙花园模型 (Walled Garden Model)” 中,来自不同厂商的EDR、SIEM、NDR等工具各自为政,数据被锁定在独立的孤岛中。企业被迫在不同厂商的生态系统之间做出艰难抉择,导致了严重的厂商锁定(Vendor Lock-In)。

- 右侧的“MCP驱动的开放生态系统 (MCP-Driven Open Ecosystem)” 则展示了一种全新的可能。模型上下文协议(MCP)作为中间的“通用适配层”,允许一个统一的AI SOC平台无差别地访问来自任何厂商的工具。这种模式实现了真正的互操作性(Interoperability)和统一数据访问(Unified Data Access),彻底打破了壁垒。

这种“围墙花园”模式,最终成为了SOC提升整体效率和采用“同类最佳”安全策略的新瓶颈。

4. 核心方案:基于MCP构建大模型驱动的智能SOC

为了打破上述困境,我们提出一个基于MCP协议的开放式、可插拔的智能SOC架构。

4.1. 设计愿景:一个开放、可插拔的智能SOC生态

我们的愿景是构建一个智能SOC生态系统,其中AI核心平台与具体的安全工具完全解耦。企业可以自由选择市面上最优秀的EDR、SIEM、NDR或其他任何安全工具,只需将其封装为标准的MCP服务,即可无缝接入统一的智能SOC平台,享受AI带来的强大能力。

4.2. 整体架构设计

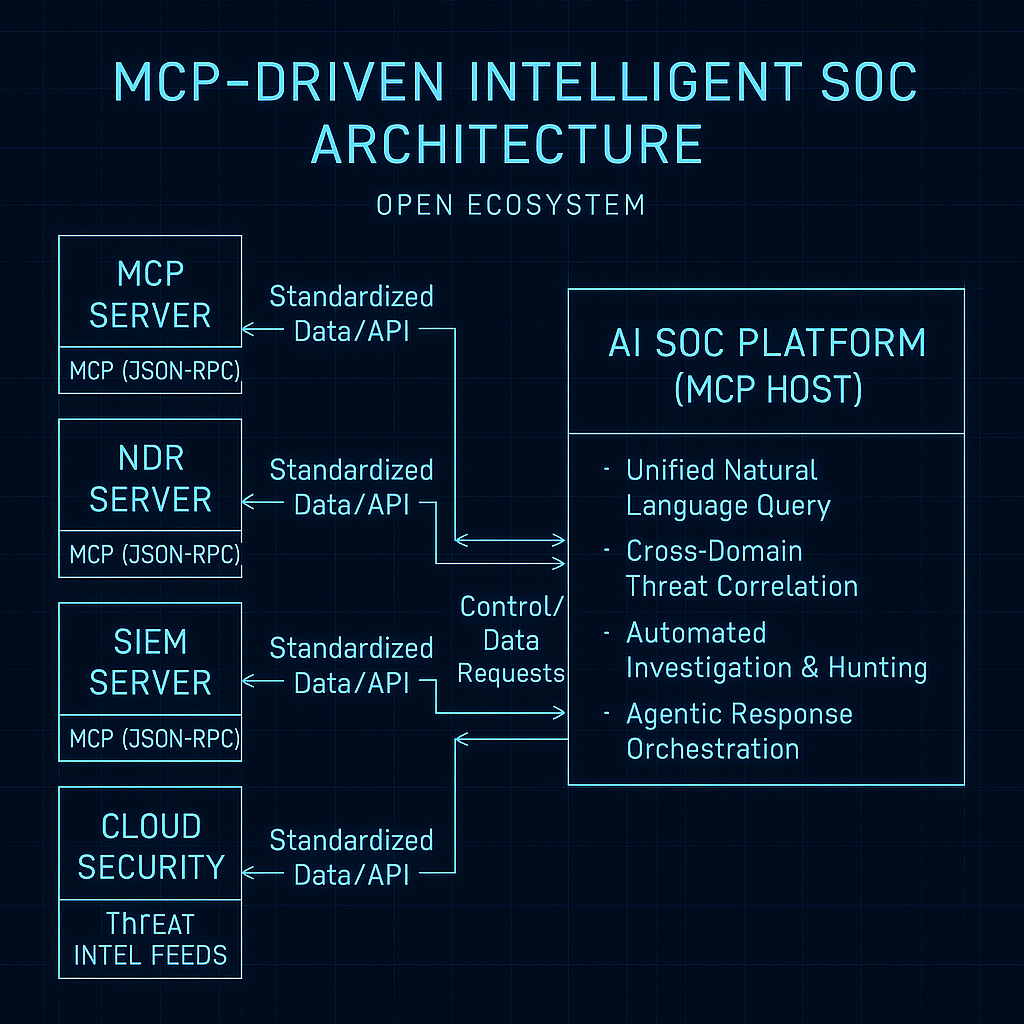

图解: 上图展示了基于MCP的智能SOC架构。

- 左侧是MCP服务层 (MCP Service Layer):将各类安全工具和数据源,如NDR、SIEM、云安全平台、威胁情报源等,通过轻量级的

MCP Server进行封装。每个Server都通过标准的MCP (JSON-RPC)协议暴露其能力(标准化的数据/API)。- 右侧是中心AI SOC平台 (AI SOC Platform):它作为

MCP Host,是整个系统的大脑。它负责统一的自然语言查询、跨域威胁关联、自动化调查与狩猎,以及智能体驱动的响应编排。- 交互流程:AI平台向各个MCP服务器发送控制/数据请求(Control/Data Requests),服务器则返回标准化的数据。整个过程基于统一协议,实现了高度的解耦和互操作性。

该架构包含两个核心层次:

- 中心AI编排层 (Central AI Orchestrator - MCP Host): 这是SOC的大脑。它负责接收分析师的自然语言指令,理解意图,进行任务分解与规划,并向各个MCP服务发起调用。它可以是企业自研的平台,也可以是第三方提供的开放平台。

- MCP服务层 (MCP Service Layer): 这是SOC的手和脚。企业现有的或未来采购的任何安全工具(EDR, SIEM, SOAR, TI Platform等)都可以被封装成一个独立的

MCP Server。

4.3. 典型工作流程 (Analyst Query Lifecycle)

以下流程展示了该架构的实际运作方式:

- 提问: 分析师在AI SOC平台中输入自然语言查询:“调查用户

user@example.com的设备上是否有与evil.com相关的可疑活动,并检查相关防火墙日志。” - 分解与规划: AI编排器(

MCP Host)将任务分解为一系列标准化的工具调用:- [调用 EDR MCP Server]: 使用

find_devices_by_user工具,输入user='user@example.com'。 - [调用 EDR MCP Server]: 对上一步返回的设备列表,并行调用

query_network_activity工具,输入domain='evil.com'。 - [调用 SIEM MCP Server]: 调用

search_logs工具,输入query='user:"user@example.com" OR destination:"evil.com"'和sourcetype='firewall'。

- [调用 EDR MCP Server]: 使用

- 执行与综合: AI平台通过MCP协议,并行或串行地调用相应的

MCP Server,并接收它们返回的结构化JSON数据。 - 生成报告: AI平台综合所有返回的证据(进程活动、网络连接、日志条目),生成一份包含核心发现、完整证据链和处置建议的自然语言报告,呈现给分析师。

4.4. 方案优势

- 真正的开放性: 彻底摆脱厂商锁定,企业可以根据自身需求自由组合来自不同厂商的“同类最佳”安全工具。

- 无缝的数据融合: AI能够在统一的协议层上进行跨域数据关联和分析,无需关心底层数据源的异构性,从而获得更全面的上下文。

- 面向未来的架构: 当引入新的安全工具时,只需为其开发一个MCP接口即可快速融入现有体系,系统扩展性和适应性极强。

- 降低集成成本: 无需为每个新工具开发和维护复杂的、点对点的API连接器,极大地降低了集成和运维成本。

5. 方案实施建议与展望

5.1. 实施路线图 (Phased Rollout)

建议采用分阶段实施的策略,以控制风险、验证价值:

- 阶段一:试点封装 (Proof of Concept): 选择1-2个最核心的安全工具(如EDR或SIEM),为其开发

MCP Server封装层,作为概念验证。验证AI平台通过MCP调用这些工具的可行性。 - 阶段二:平台集成 (Platform Integration): 构建或选择一个支持MCP协议的AI平台作为

MCP Host,将其与试点阶段的MCP Server进行集成测试,打通端到端的工作流程。 - 阶段三:生态扩展 (Ecosystem Expansion): 逐步将企业内的更多安全工具、数据源和内部系统纳入MCP体系。同时,积极推动安全社区和主流厂商采纳MCP标准,共同建设开放生态。

5.2. 挑战与应对

- MCP协议的安全性: MCP协议自身需要严格的安全设计。必须解决认证、授权、传输加密和防止提示词注入等问题。可采用OAuth 2.0等成熟方案对

MCP Server的访问进行鉴权。 - 厂商支持意愿: 主流厂商可能缺乏动力去支持一个开放协议,因为它会削弱其生态锁定能力。应对策略可以是自下而上(由企业客户提出需求)和自上而下(建立行业联盟和标准组织)相结合,共同推动。

- 性能考量: 协议转换和网络调用可能会引入一定的性能开销。在设计

MCP Server时应优化其响应速度,并在高频调用场景中评估性能影响。

5.3. 未来展望:走向智能驱动的安全即服务 (Security-as-a-Service)

随着MCP生态的成熟,未来可能出现一个繁荣的“MCP工具市场”。企业和开发者可以发布标准化的MCP Server,提供各种“安全能力即服务”。最终,AI Agent(智能体)将能够在安全领域实现更高程度的自主化运营,从简单的任务执行者演变为能够独立管理和优化企业安全策略的智能伙伴。

6. 结论

当前,AI正在重塑安全运营,但其巨大潜力正被数据层面的“围墙花园”所严重限制。MCP协议为我们指明了一条清晰的道路,能够打破这些无形的壁垒,构建一个真正开放、互联、智能的SOC新范式。

通过采纳基于MCP的架构,企业不仅能大幅提升当前的安全运营效率,更能为未来的技术演进和架构升级奠定一个灵活、可扩展的坚实基础。这不仅仅是一次简单的技术升级,更是一场引领整个安全行业向着更加开放、协作模式演进的深刻战略转型。拥抱开放,方能赢得未来。

7. 参考文献

- Anthropic. (2025). Model Context Protocol Specification.

- Palo Alto Networks. (2024). Precision AI Security Whitepaper.

- CrowdStrike. (2025). The Era of Agentic Response: Charlotte AI.

- Microsoft. (2024). Microsoft Security Copilot Architecture.

- Splunk. (2024). Unleashing the Power of AI in the SOC.

- Red Hat. (2025). Model Context Protocol (MCP): Understanding security risks and controls.

- 知乎专栏. (2025). 一文看懂:MCP(大模型上下文协议).

- iKala. (2025). 什麼是Model Context Protocol ( MCP )?AI 整合標準完整指南.