****

1. 引言:从“管理密码”到“治理身份”

特权访问管理(PAM)正经历一场深刻的变革。曾几何时,PAM的核心任务是锁定和轮换少数关键系统(如域控制器、数据库)的管理员密码。然而,在云原生、自动化和“无边界”远程办公成为新常态的今天,企业的攻击面已呈指数级扩大。传统的、基于边界的防御模式已然失效,身份,尤其是特权身份,已成为新的安全边界。

74%的安全漏洞涉及特权账户的滥用。攻击者不再需要暴力破解防火墙,他们只需窃取一个云服务账户的凭证,或利用一个被遗忘的、过度授权的API密钥,就能在企业网络内部畅通无阻,实现横向移动和权限提升。核心问题已从“如何管理密码”演变为“如何治理每一个人类与非人类身份的特权”。

本文旨在深入剖析PAM领域的最新前沿,探讨其作为零信任身份安全基石的理论演进、技术融合、市场格局与实战挑战。我们将揭示PAM如何在一个“永不信任,持续验证”的世界中,通过整合人工智能、云原生技术和身份威胁响应,构建一个动态、智能、自适应的安全体系,从而真正实现对所有特权访问的全面治理。

2. PAM核心理论与生命周期管理

现代PAM的理论基础已经超越了传统的访问控制,向着一个更动态、更具预见性的方向发展。

2.1. PAM的核心原则再审视

- 最小权限原则(Principle of Least Privilege, PoLP): 在动态的云环境中,PoLP的挑战在于如何实时、自动地授予和撤销权限。静态的角色分配已无法满足需求,必须转向基于上下文(如用户身份、设备健康状况、访问位置)的动态权限授予。

- 职责分离(Separation of Duties, SoD): 现代SoD不再仅仅是审批流程的合规要求,而是通过技术手段强制执行。例如,关键的云基础设施变更需要开发人员发起请求,由安全团队通过PAM工具批准,并由自动化流水线执行,全程记录,任何一方都无法独立完成。

- 零常驻特权(Zero Standing Privileges, ZSP): 这是PAM的终极目标,也是零信任理念在权限管理上的极致体现。其核心思想是默认情况下,任何用户(包括管理员)都不拥有任何常驻的特权。所有特权都必须通过即时(Just-in-Time, JIT)机制按需、限时、临时授予,任务完成后立即自动回收。这从根本上消除了因凭证被盗或账户休眠而带来的安全风险。

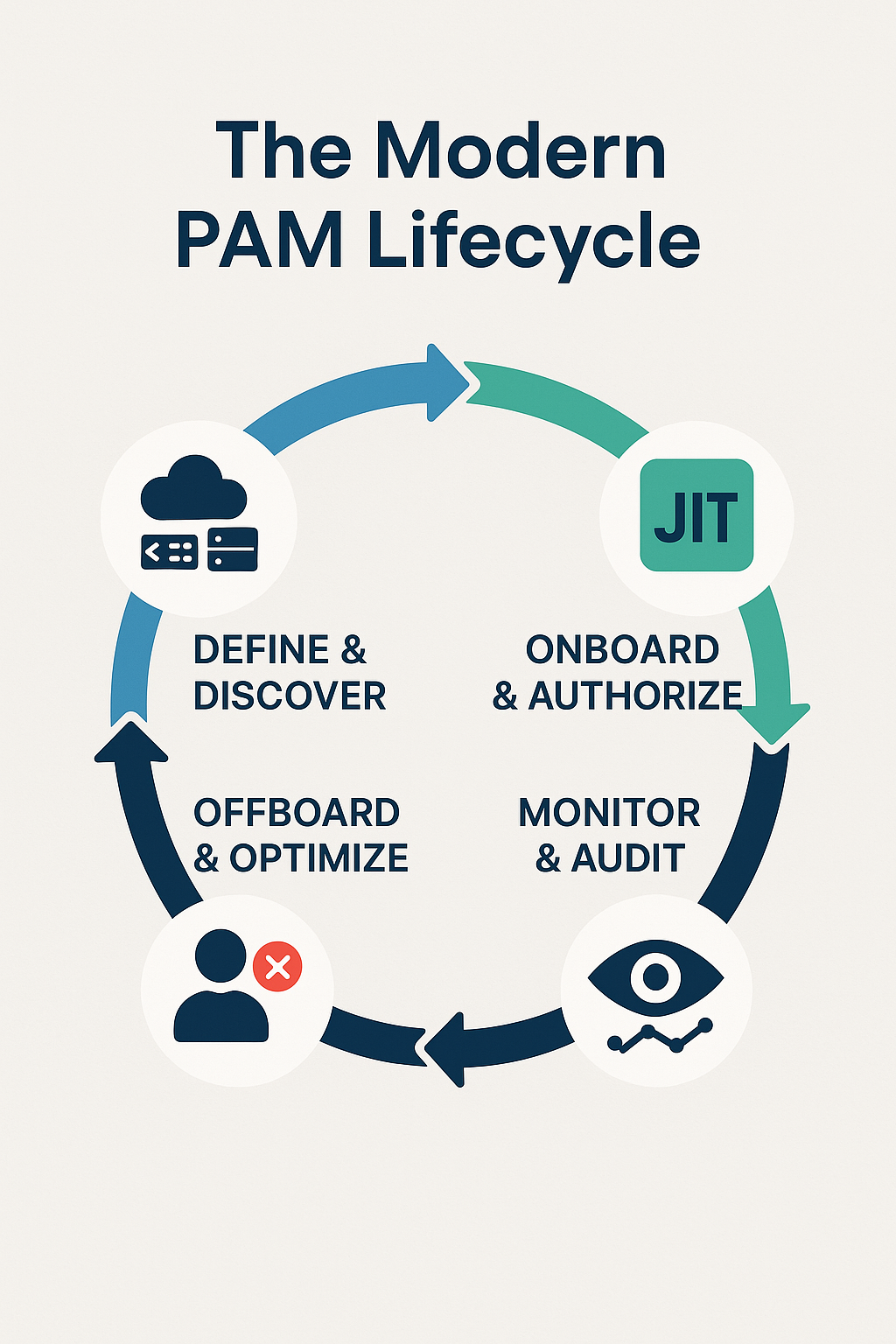

2.2. 全生命周期管理的现代化框架

现代PAM生命周期是一个持续、闭环、自动化的过程,旨在全面覆盖混合云环境中所有特权身份的“生老病死”。

- 定义与发现 (Define & Discover): 首要任务是实现对所有特权身份的全面可见性。这不仅仅包括传统的Windows/Linux管理员账户,更重要的是发现隐藏在云平台(如AWS IAM角色)、DevOps工具链(CI/CD服务账户)、容器环境(Kubernetes secrets)以及各类SaaS应用中的人类与非人类特权身份。自动化发现工具是这一阶段的基石。

- 接入与授权 (Onboard & Authorize): 一旦发现,所有特权身份都必须被纳入PAM的集中管控。此阶段的核心是从静态的基于角色的访问控制(RBAC)向更精细的、基于属性的访问控制(ABAC)和即时(JIT)授权演进。JIT访问确保权限仅在需要时授予,并设定严格的生命周期,极大缩减了攻击窗口。

- 监控与审计 (Monitor & Audit): 对所有特权会话进行无死角的监控和记录至关重要。现代PAM不仅提供会话录屏,更结合用户和实体行为分析(UEBA)技术,建立正常行为基线。一旦检测到偏离基线的异常操作(如管理员在非工作时间批量导出数据),系统将自动告警甚至主动干预。

- 权限回收与优化 (Offboard & Optimize): 权限的回收必须自动化。当员工离职或转岗时,其所有特权应被立即、自动撤销。更进一步,PAM系统应能持续分析权限使用情况,识别并标记出那些被授予但长期未使用的“休眠权限”,为权限的持续优化提供数据支持,防止“权限蔓延”。

3. 市场格局与领导者分析

PAM市场正朝着平台化、集成化和智能化的方向快速发展,市场竞争日益激烈。

3.1. 权威机构视角:Gartner魔力象限与Forrester Wave解读

根据Gartner等权威机构的最新报告,PAM市场呈现出领导者阵营持续巩固,同时新兴力量不断涌现的态势。

- 领导者阵营: CyberArk、Delinea 和 BeyondTrust 稳居领导者象限。这些传统巨头正积极地将其产品从单一的密码保险库扩展为全面的“身份安全平台”。他们的战略重点在于整合PAM、身份治理(IGA)和访问管理(IAM)能力,为企业提供统一的身份安全解决方案。然而,客户反馈也指出其产品有时存在配置复杂、成本高昂和客户支持响应慢等问题。

- 远见者与挑战者: 一批新兴厂商如 StrongDM 和 Teleport 凭借其云原生、API优先和对开发者友好的特性,正在改变竞争格局。他们专注于简化DevOps和云基础设施的访问流程,提供更轻量级、更易于集成的解决方案,深受科技行业和云原生企业的青睐。

3.2. 头部厂商核心能力对比

| 能力维度 | 领导者厂商 (CyberArk, Delinea, BeyondTrust) | 新兴厂商 (StrongDM, Teleport) |

|---|---|---|

| 功能覆盖度 | 极为全面,覆盖本地、云、OT等多种场景 | 聚焦于云基础设施、数据库和Kubernetes访问 |

| 云原生支持 | 正在从传统架构向云原生迁移,提供SaaS版本 | 天生为云而生,采用无代理、基于代理的架构 |

| DevSecOps集成 | 提供专门模块与主流工具集成 | 与CI/CD流水线、IaC工具有更原生的集成体验 |

| 客户体验 | 功能强大但有时配置复杂,学习曲线较陡 | 注重简化部署和用户体验,对开发者友好 |

3.3. 中国市场特色

在中国市场,PAM的采用受到信创(信息技术应用创新)和合规性(如网络安全等级保护2.0)的双重驱动。本土厂商如天融信等,凭借其对国内政策法规的深刻理解、对国产化软硬件的良好支持以及本地化的服务优势,在政府、金融等关键行业占据了重要地位,成为代表性供应商。

4. 新兴技术融合与未来架构

未来的PAM架构将不再是一个孤立的工具,而是深度融合了AI、云原生技术和威胁响应能力的智能平台。

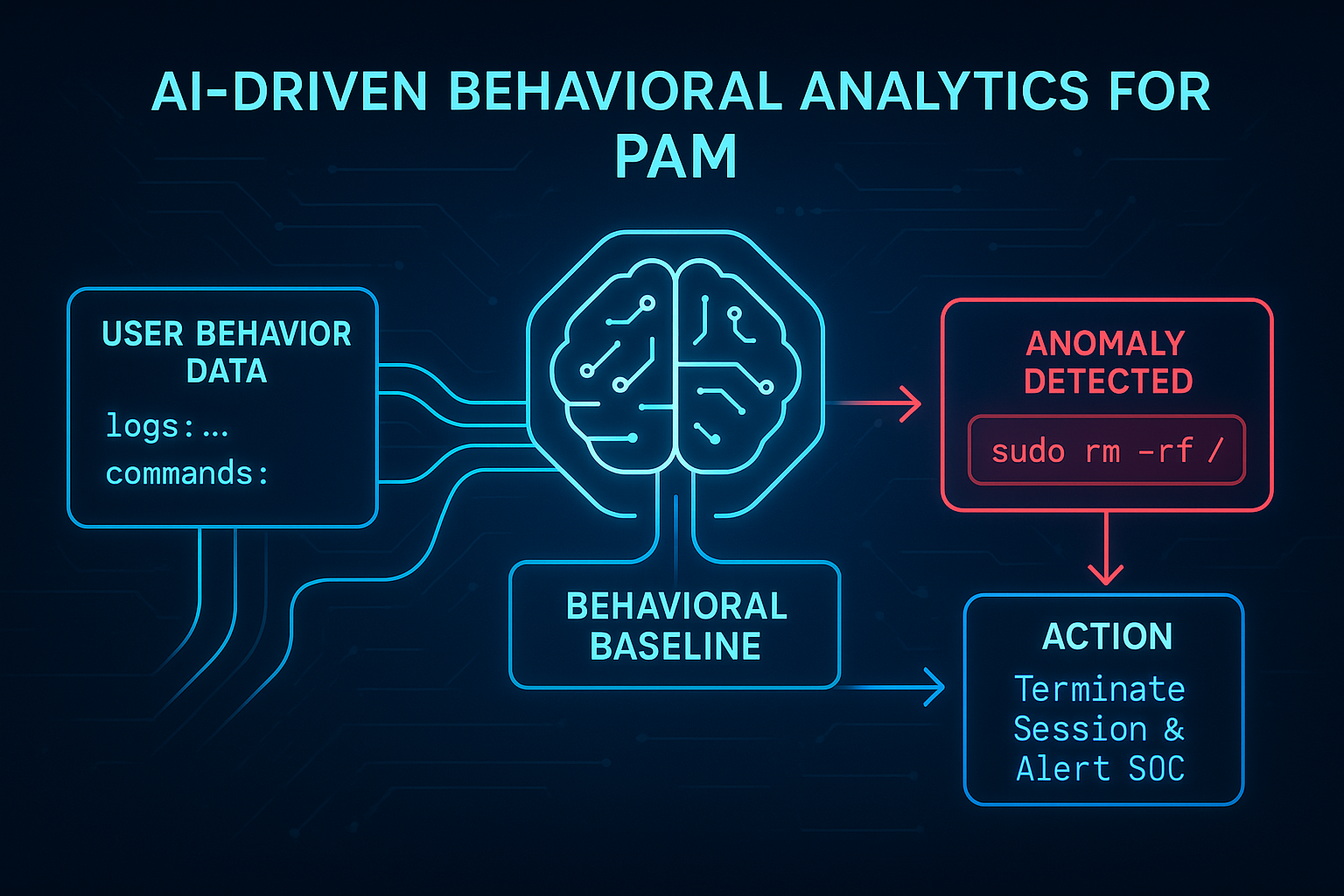

4.1. AI/ML驱动的预测性安全

人工智能和机器学习正在将PAM从被动防御推向主动预测。

- 行为基线建模: AI算法通过持续分析海量日志数据(如登录时间、操作命令、访问频率),为每个特权身份建立独特的行为基线。

- 预测性风险评分: 系统能够基于用户的实时行为和历史数据,动态计算其风险评分。评分会影响其访问策略,例如,一个风险评分突然升高的用户在尝试访问核心系统时,可能会被要求进行额外的MFA验证。

- 自动化响应: 当检测到高风险异常行为(如执行

sudo rm -rf /等危险命令)时,AI引擎可以触发自动化响应,如立即终止会话、撤销临时权限,并向安全运营中心(SOC)告警。

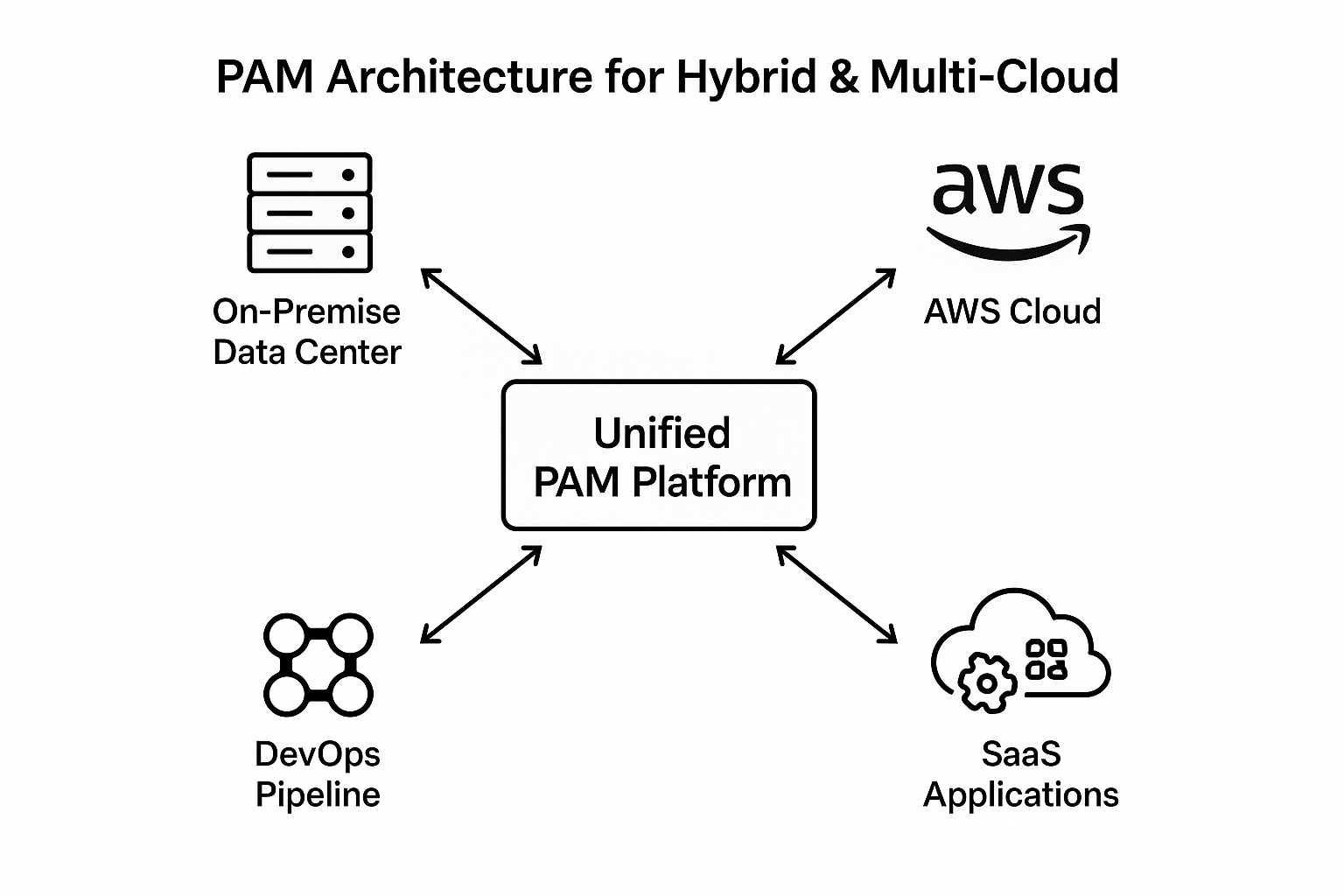

4.2. 云原生环境下的范式转变

- 云基础设施授权管理 (CIEM): CIEM被视为PAM在云环境下的自然延伸和重要补充。CIEM工具专注于发现和分析云中(如AWS、Azure、GCP)过度分配的、不必要的权限,并通过数据可视化帮助企业遵循最小权限原则,修复“权限毒瘤”。

- 即时(JIT)访问演进: JIT正在从传统的临时提权,演变为面向云资源的“无凭证”短暂访问。用户不再需要获取长期有效的SSH密钥或数据库密码,而是通过PAM门户进行身份验证后,由系统动态生成一个与特定资源绑定的、生命周期极短(如几分钟)的访问凭证或会话,实现真正的无凭证访问。

4.3. DevSecOps与Secrets Management

在DevSecOps流水线中,最大的特权风险来自于机器身份(如API密钥、服务账户令牌、数据库凭证)的硬编码和滥用。现代PAM必须解决这些“秘密”的管理难题。通过与 HashiCorp Vault 等主流秘密管理工具的集成,或提供自身的秘密管理能力,PAM可以实现对机器身份凭证的集中存储、动态生成、自动轮换和访问审计,确保其在CI/CD流水线中的安全使用。

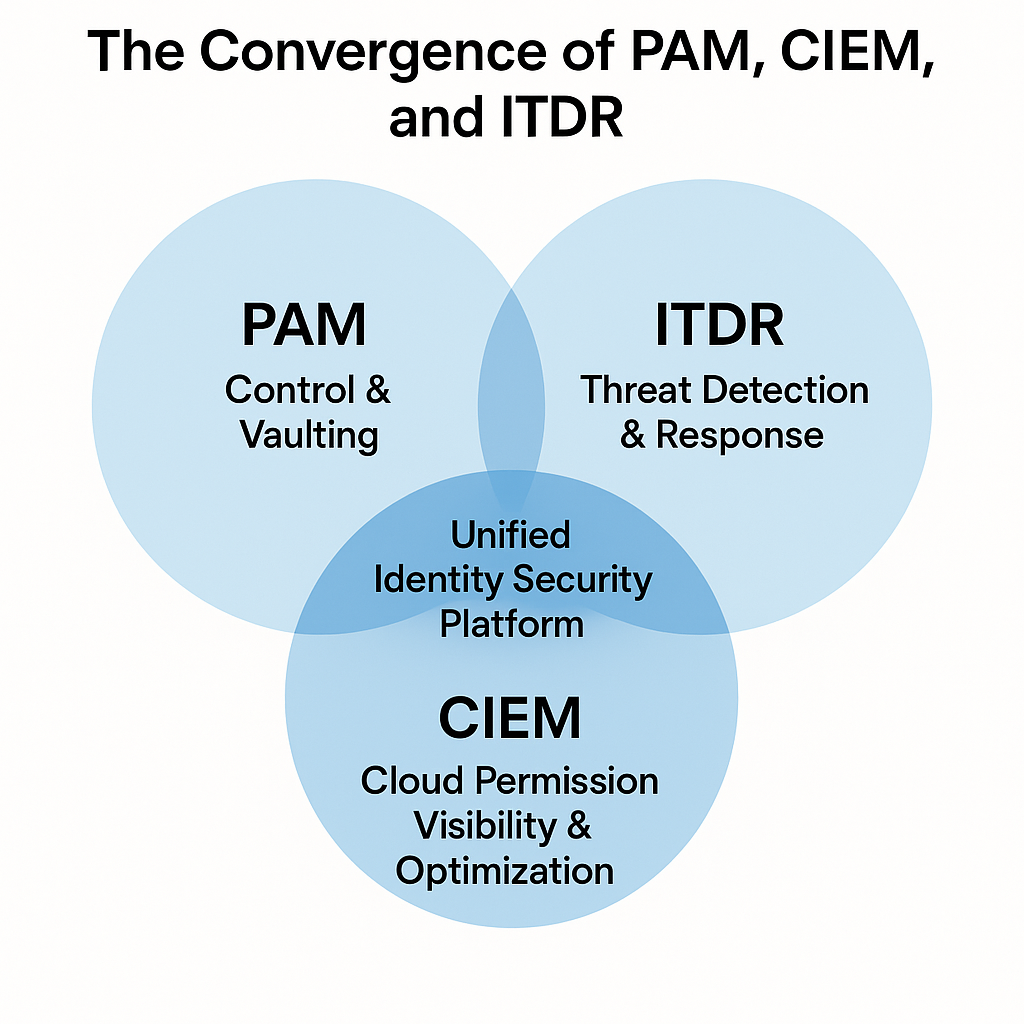

4.4. 身份威胁检测与响应 (ITDR)

ITDR是身份安全领域的新兴概念,旨在弥合身份管理(预防)与安全响应(检测)之间的鸿沟。PAM与ITDR的融合是必然趋势,旨在构建一个“预防-检测-响应”的身份安全闭环。通过整合,系统不仅能控制谁可以访问什么(PAM),还能持续监控身份相关的威胁信号(如不可能的旅行、凭证填充攻击),并对可疑活动进行快速响应(ITDR)。CIEM则提供了发现潜在攻击路径(如权限提升路径)的能力。这三者的融合,最终将形成一个统一的身份安全平台。

5. 全球法规与合规性要求

日益严格的全球法规是推动PAM市场增长的关键驱动力。PAM已成为满足多项法规审计要求的核心技术控制点。

- NIST框架 (CSF 2.0, SP 800-53): 美国国家标准与技术研究院的网络安全框架在其最新版本中,强化了对身份治理(Govern)和访问控制(Protect)的要求。PAM通过实施最小权限、职责分离和全面的审计日志,直接满足了这些控制项。

- 欧洲金融业(DORA法案): 《数字操作韧性法案》对欧盟金融机构的ICT风险管理提出了严格要求。其中,对访问控制权的强有力管理是核心要素之一。PAM通过确保对关键金融系统的访问是经过授权、可追溯和受监控的,帮助金融机构满足DORA的合规要求。

- 数据隐私法规(GDPR): 通用数据保护条例要求组织保护个人数据免受未经授权的访问。PAM通过限制只有授权人员才能访问存储个人数据的系统,并对所有访问行为进行详细记录,为证明GDPR合规性提供了强有力的技术证据。

- 行业标准(PCI-DSS, HIPAA, ISO 27001): 无论是支付卡行业的PCI-DSS,医疗行业的HIPAA,还是信息安全管理的ISO 27001,都对强身份认证、访问控制和活动审计有明确规定。PAM是帮助企业通过这些标准认证的关键工具。

6. 攻击者视角与防御演进

要构建有效的防御,就必须理解攻击者的战术。在现代网络攻击中,特权向量是实现最终目标的关键环节。

6.1. 现代攻击链中的特权向量

- 凭证盗窃与滥用: 攻击者越来越多地将目标对准云服务账户、API密钥和开发人员的个人访问令牌。这些凭证一旦泄露,往往能绕过传统的网络边界防御。

- 横向移动: 一旦攻击者在网络中获得一个立足点,他们会利用被攻陷账户的过度授权,在不同系统和服务之间横向移动,逐步接近其最终目标(如核心数据库)。

- 绕过传统PAM: 高级的攻击者会尝试绕过PAM的监控,例如,利用PAM解决方案自身的配置错误,或通过未被PAM管理的API接口直接与目标系统交互。

6.2. 防御策略演进:从被动防御到主动狩猎

- 实施“零常驻特权”(ZSP): 这是对抗凭证盗窃和横向移动最有效的策略。通过消除所有静态的、永久性的特权,极大地缩小了攻击面。即使攻击者窃取了一个账户,该账户本身也不具备任何高权限。

- 持续的权限审查与优化: 防御者必须主动“狩猎”网络中潜藏的权限风险。利用CIEM和PAM工具定期扫描并消除过度授权、休眠权限和潜在的权限提升路径。

- 结合威胁情报: 将PAM系统与外部威胁情报源集成,可以预警针对本企业特权身份的攻击活动(如在暗网发现的泄露凭证),从而采取先发制人的防御措施。

7. 跨行业实施与案例洞察

PAM项目的成功不仅是技术问题,更是战略、流程和人员管理的综合挑战。

7.1. PAM项目成功的关键要素

- 领导层支持与清晰的目标设定: PAM项目必须获得从CISO到CEO的坚定支持。项目目标需要量化,例如,“在12个月内将90%的关键系统纳入PAM管控,并将特权访问相关的安全事件减少50%”。

- 全面的特权身份发现: 最大的风险往往来自未被发现和管理的“影子管理员”账户或硬编码在代码中的凭证。一个彻底的、覆盖全环境的发现阶段是项目成功的基础。

- 重视变革管理与用户培训: PAM会改变管理员和开发人员的工作习惯,可能会遇到抵触情绪。必须进行充分的沟通和培训,向他们阐明PAM的价值,并提供简化、高效的访问流程,平衡安全与效率。

7.2. 来自大型IT项目失败的教训(以ERP实施为例)

尽管公开的PAM失败案例很少,但我们可以从大型企业资源规划(ERP)系统实施的失败案例中吸取宝贵教训。这些项目失败的常见原因——如范围蔓延、测试不足、对供应商能力的错判和忽视用户需求——对PAM项目同样具有警示意义。PAM项目同样需要严格的项目管理、分阶段实施和持续的风险控制,避免试图“一步到位”的陷阱。

7.3. 行业应用考量

- 金融与医疗: 这些高度合规的行业,实施PAM的首要驱动力是满足数据安全、审计合规和操作韧性的要求。因此,强大的会话审计、不可篡改的日志和详尽的合规报告功能是其选型的关键。

- 科技行业: 对于快节奏的科技企业,尤其是那些采用DevOps和云原生架构的公司,PAM实施的重点在于效率、自动化和无缝集成。他们更青睐轻量级、API友好、能够与CI/CD流水线和基础设施即代码(IaC)工具无缝集成的解决方案。

8. 结论:构建以身份为核心的自适应安全体系

特权访问管理的战场已经转移。它不再是关于保护少数几个服务器的root密码,而是关于在一个动态、混合、多云的世界中,治理每一个人类和机器身份的每一次特权访问。

PAM的未来正朝着一个统一、智能、自动化的身份安全平台演进。这个平台将无缝融合PAM的控制能力、CIEM的可见性、ITDR的检测响应能力以及AI的预测能力。它将成为企业零信任安全架构中不可或逾越的核心支柱。

给企业的行动建议:

- 评估现状: 立即启动一次全面的特权身份发现,摸清家底,识别最大的风险敞口。

- 制定路线图: 基于风险评估结果,制定一个分阶段的PAM实施路线图。从最高风险的资产(如域管理员、云控制台)开始,逐步扩展到开发环境和各类SaaS应用。

- 拥抱ZSP和JIT: 将“零常驻特权”和“即时访问”作为长期目标,并开始在试点项目中推行。

最终的愿景是构建一个自适应的安全体系:在这个体系中,每一次特权访问的请求都会基于实时的风险和信任评估,得到动态的验证、授权和审计。这才是通往真正零信任的必由之路。

参考文献

[1] Gartner, Inc. (n.d.). Gartner Magic Quadrant Research Methodology. Retrieved from https://www.gartner.com/cn/research/magic-quadrant

[2] SSH.com. (n.d.). Leveraging Machine Learning and AI in PAM for Predictive Security. Retrieved from https://www.ssh.com/academy/pam/leveraging-machine-learning-and-ai-in-privileged-access-management-for-predictive-security

[3] StrongDM. (2025). 9 Privileged Access Management Best Practices in 2025. Retrieved from https://www.strongdm.com/blog/privileged-access-management-best-practices

[4] Lawton, G. (2025). 12 notable ERP implementation failures and why they failed. TechTarget. Retrieved from https://www.techtarget.com/searcherp/feature/7-reasons-for-ERP-implementation-failure

[5] 安全内参. (n.d.). 网络安全的三大支柱和攻击向量. Retrieved from https://www.secrss.com/articles/46799

[6] 安全内参. (n.d.). 涉及安全意识培训合规要求的全球法律法规、标准及框架有哪些?. Retrieved from https://www.secrss.com/articles/75850

[7] 安全内参. (n.d.). 数据的挑战:探索身份管理的本质问题. Retrieved from https://www.secrss.com/articles/46799

[8] senhasegura. (n.d.). GDPR Compliance: Understanding the Regulation and How PAM Can Help. Retrieved from https://segura.security/post/gdpr-compliance-and-pam

[9] SSH.com. (n.d.). Understanding Privileged Access Management Standards: ISO, NIST & More. Retrieved from https://www.ssh.com/academy/compliance/understanding-privileged-access-management-standards-iso-nist-and-more

[10] Fortinet. (n.d.). Analyst Reports from Gartner, Forrester and more. Retrieved from https://www.fortinet.com/solutions/analyst-reports

[11] Forrester. (n.d.). A Look Under The Hood Of Our New Forrester Wave™ Report. Retrieved from https://www.forrester.com/blogs/a-look-under-the-hood-of-our-new-forrester-wave-report/

[12] iThome. (2021). CYBERSEC 2021 臺灣資安大會. Retrieved from https://cybersec.ithome.com.tw/2021/cyberinsight

[13] Gupta, D. (n.d.). Privileged Access Management (PAM) Guide. Retrieved from https://guptadeepak.com/understanding-privileged-access-management-pam-a-comprehensive-guide/