1. 引言

1.1 数字化转型背景下的网络安全挑战

当今世界,数字化转型正以前所未有的速度重塑着全球经济与社会¹⁰⁸。云计算、移动化、物联网(IoT)/运营技术(OT)、远程办公等技术的普及,极大地提升了业务敏捷性和效率¹。然而,硬币的另一面是,这些技术的广泛应用也导致企业的网络边界日益模糊,甚至逐渐消弭²⁵。传统的基于防火墙、IDS/IPS 等工具构建的边界安全模型,在这种“无边界”的环境下已难以提供充分的保护¹。

企业的攻击面因此急剧扩大,并呈现出高度的复杂性和动态化¹。公有云、多云环境、SaaS 应用、爆炸式增长的 API 接口、复杂的供应链依赖¹⁰⁸、日益普及的远程访问¹⁶以及大规模部署的 IoT/OT 设备¹²,共同构建了一个多维度且持续变化的攻击面。近年来,随着人工智能(AI)特别是生成式 AI(GenAI)技术的快速发展和应用⁷⁸,AI 模型、训练数据集、关联 API 等新兴资产类型也随之产生,带来了全新的、尚未被充分理解和有效管理的安全风险¹⁰。

攻击者也隨着攻击面的演进调整着其策略和技术。他们不再局限于传统的网络渗透,而是更多地利用供应链弱点⁵、云配置错误⁶、API 漏洞¹⁰¹、社会工程学⁸等手段,巧妙地绕过传统防御。研究数据表明,高达 83% 的数据泄露事件是由企业网络边界上存在的、本可以通过有效攻击面管理被识别和修复的弱点导致的³。攻击者的视角已从单纯的技术入侵,转向寻找价值最高、防御最薄弱的攻击路径⁴。

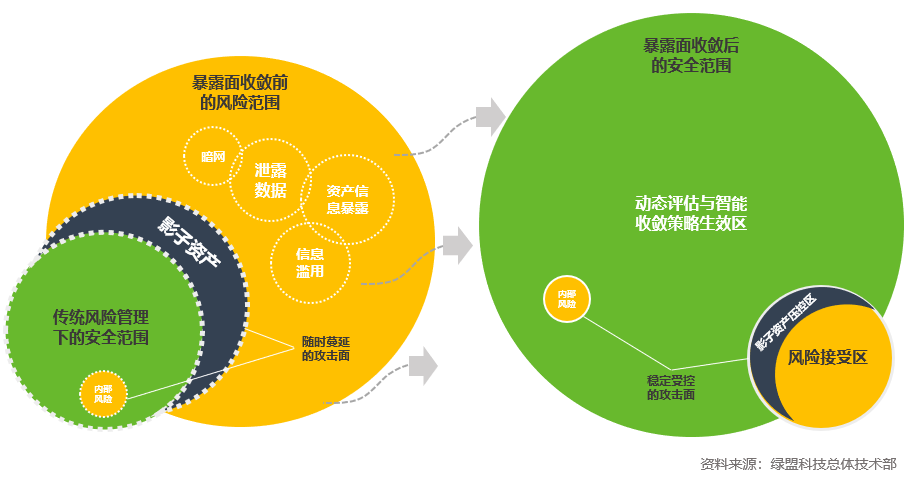

下图形象地展示了现代企业攻击面的多维度构成及其复杂性:  该图描绘了现代企业攻击面如何由多种相互关联的元素构成,例如资产发现、漏洞评估、威胁情报整合以及风险优先级排序,体现了其复杂性和动态性。

该图描绘了现代企业攻击面如何由多种相互关联的元素构成,例如资产发现、漏洞评估、威胁情报整合以及风险优先级排序,体现了其复杂性和动态性。

这种攻击面的复杂性和攻击者视角的演变,使得企业安全运营面临前所未有的挑战:

- 可见性缺失: 混合云和多云架构的广泛采用,以及影子 IT¹的普遍存在,使得企业难以获得一个统一、完整的资产视图和安全态势感知¹⁷。

- 海量风险数据与告警疲劳: 各种安全工具产生大量分散的数据和告警,缺乏有效的数据整合和关联分析能力,导致安全团队难以从中提取有价值的洞察,无法准确判断风险的真实优先级¹。

- 新兴技术的风险管理难度: IoT、OT、AI 等新兴技术引入了全新的、独特的攻击向量和安全风险,缺乏成熟的管理框架和技术³⁴'¹²。

- 供应链风险失控: 对第三方服务、云平台、开源软件的深度依赖²²,意味着自身的攻击面延伸到供应链,任何一环的薄弱都可能被攻击者利用⁵。

成功的网络攻击(如数据泄露、勒索软件攻击)往往直接导致巨大的财务损失和严重的声誉损害⁶。例如,据统计,2023 年全球数据泄露事件的平均成本已高达 445 万美元⁷。与此同时,全球范围内的监管机构对数据保护和网络安全的要求也日趋严格¹,有效的攻击面管理是满足诸如《通用数据保护条例》(GDPR)、《健康保险流通与责任法案》(HIPAA) 等合规要求的基石¹。

1.2 攻击面管理的定义与重要性

在此背景下,攻击面管理(Attack Surface Management, ASM)的重要性愈发凸显。ASM 被定义为对组织所有可能被利用的入口点进行的系统性识别、分析、修复和持续监控的过程¹。

ASM 的核心目标在于全面了解并控制组织暴露在潜在威胁之下的所有“表面”。它涵盖范围极广,不仅包括传统的 IT 资产(如服务器、工作站、网络设备),也广泛涵盖了云服务(IaaS, PaaS, SaaS)、应用程序编程接口 (API)、物联网 (IoT) 设备、运营技术 (OT) 系统,乃至近年来迅速兴起的生成式人工智能 (GenAI) 系统及其相关组件(AI 模型、训练数据集、API 接口等)¹。

ASM 在现代网络安全战略中占据核心地位,它不仅仅是技术操作层面的问题,更是支撑企业整体业务目标和风险管理战略的关键支柱¹。其重要性体现在:

- 提升安全可见性: 通过全面识别内 외부의 자산, ASM 可以 밝혀내 사각지대를 없애고 조직의 디지털 환경에 대한 통합적인 시야를 확득하게 돕는다¹이다.

- 降低风险: ASM 可以 주동적으로 노출 지점을 확인하고 우선순위를 설정하여 위험을 줄이는 방안을 마련하게 돕는다⁵.

- 威胁情报整合: 将威胁情报集成到 ASM 流程中,可以更准确地评估风险,指导防御措施,并实现 주동적인 위협 탐지⁶⁷.

- 增强安全韧性: ASM 可以 파악한 리스크에 대하여 적합한 통제 대책을 적용함으로써 조직의 회복 능력을 향상시키고, 공격에 대항하고, 감지하고, 대응하며, 복구하는 능력을 강화하게 돕는다²⁶。

- 确保合规性: 有效的 ASM 有助于组织识别和管理与数据保护和安全相关的资产和风险,从而满足严格的合规性要求¹。

- 优化安全投资: 通过基于风险的优先级排序¹,ASM 可以确保有限的安全资源被投入到最具价值的领域,从而优化安全投资的回报率。

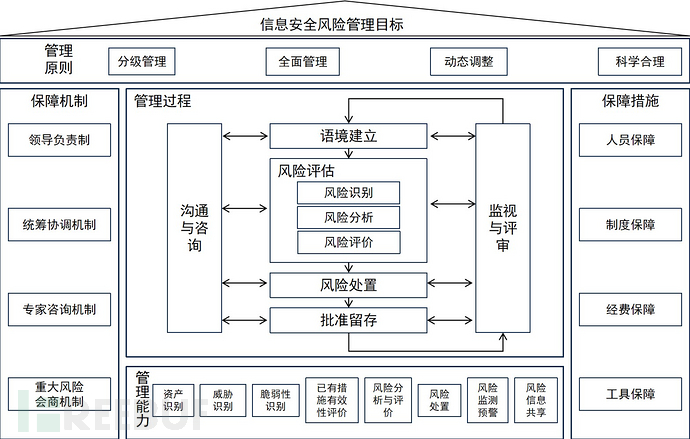

ASM 与传统的安全工具如漏洞扫描、EDR、CSPM 等是互补而非替代关系。ASM 是对这些工具能力的整合和策略提升,它提供了一个更高维度的框架,将分散的安全工具和数据关联起来,形成一个以业务风险为导向的、持续的暴露管理过程⁵。 ASM 的核心流程可以概括为一个持续循环,如下图所示:  此图展示了攻击面管理的核心生命周期,包括发现、分析、修复、监控和持续改进等阶段,形成一个闭环。

此图展示了攻击面管理的核心生命周期,包括发现、分析、修复、监控和持续改进等阶段,形成一个闭环。

1.3 攻击面管理的演进与当前挑战

攻击面管理本身也在不断演进。它已从传统的、侧重于修补已知漏洞的漏洞管理(Vulnerability Management),发展成为一种更全面、更主动的**暴露管理(Exposure Management)⁵。现代 ASM 不仅局限于识别已知资产及其漏洞,更致力于评估与已知和未知资产(包括影子 IT¹、第三方资产⁵等)相关的各类风险,并基于业务影响和可利用性推荐相应的缓解措施及行动顺序⁵。 Gartner 等研究机构提出的扩展攻击面管理(External Attack Surface Management, EASM)和持续威胁暴露管理(Continuous Threat Exposure Management, CTEM)**理念,标志着 ASM 正在向更具主动性、验证能力和业务导向的方向发展¹。

当前实施 ASM 面临诸多挑战¹:

- 资产识别的全面性与准确性: 面对动态、异构的 IT 环境,全面、准确、实时地识别所有资产(特别是新兴资产和影子 IT)依然困难重重³⁹。

- 海量风险数据的处理与优先级排序: 标准化的风险评估模型(如 CVSS)往往未能充分考虑业务上下文和可利用性,海量风险数据难以有效整合和优先级排序¹。

- 跨部门协作与治理: ASM 需要安全、IT、开发、业务等多个部门的协同合作,但组织内部往往存在信息孤岛和职责不清的问题¹。

- 技术工具的集成与互操作性: 安全工具碎片化严重,不同工具之间数据格式、API 接口不统一,难以构建统一的 ASM 平台¹⁸。

- 新兴技术的风险管理: AI 等新兴技术带来了全新的、独特的安全风险,缺乏成熟的管理框架和技术来应对³⁴。

本文旨在对攻击面管理进行一次体系化、深度的剖析。我们将围绕 ASM 的四大关键环节展开:资产识别、风险评估、管控措施和全生命周期管理,并结合实践案例分析和未来趋势展望,为企业构建一个体系化、具有前瞻性的攻击面管理方案提供理论支持和实践指引,帮助其在日益复杂的网络威胁环境中有效降低风险,提升整体安全韧性。

2. 攻击面管理核心要素深度解析

2.1 资产识别 (Asset Identification)

资产识别是攻击面管理的基础,如同绘制出组织的数字疆域,只有全面而准确地了解拥有的所有资产,才能谈及风险评估、防护和管理。

在现代复杂IT环境中,资产的构成、类型和边界日益动态化和模糊化,对资产识别提出了前所未有的挑战。攻击面管理中的资产识别已远超传统的IT资产盘点范畴,需要涵盖所有可能被攻击者利用的数字和物理实体¹。

2.1.1 理论基础与原则

攻击面管理下的资产识别,其基础理论在于全面理解组织资产的构成、位置、属性及相互关系¹。它不仅仅是简单地列出一个资产列表,更在于构建一个具有上下文信息的、可供分析的安全视图。核心原则包括:

- 完整性:确保所有相关资产,无论其位于本地、云端、多云环境,是托管还是非托管,是已知还是未知的(如影子IT),都被纳入识别范畴¹。避免安全盲点是实现有效攻击面管理的首要条件。

- 准确性:识别出的资产信息必须高度准确,反映资产的真实状态、配置、版本、所属权等关键属性¹。不准确的信息会导致错误的风险评估和无效的防护策略。

- 及时性:现代IT环境是动态变化的,云工作负载、容器、无服务器功能、API部署等都可能快速、频繁地发生变化。资产信息必须实时更新,动态追踪资产的生命周期变化,才能快速响应新出现的风险¹。

- 上下文感知:仅仅识别资产本身是不够的。理解资产在业务流程中的作用、其与其他资产的依赖关系、相关联的用户身份和权限、以及其暴露在互联网上的程度,这些上下文信息对于评估资产的真正风险至关重要¹。从攻击者视角理解资产的上下文暴露面是这一原则的关键应用⁴'⁵。

- 自动化优先:面对海量且动态的资产,人工盘点是不可持续且不可靠的。资产识别必须高度依赖自动化扫描、API集成和智能分析工具,最大限度地降低人工干预,提高识别效率、覆盖率和及时性¹。

从攻击者视角审视资产是资产识别中的一个重要方法论⁴'⁵。攻击者不会被组织的内部IT管理视图所束缚,他们只关注从外部或内部可以实际访问和利用的潜在入口点。这种视角促使组织:

- 主动扫描和探测自身外部暴露的资产,发现可能未被内部IT团队意识到的影子IT或第三方托管资源。

- 识别攻击者可能利用的配置弱点、过度权限、未打补丁的服务、以及暴露的API接口等。

- 通过模拟攻击路径,理解资产间的依赖关系如何形成潜在的风险链。

2.1.2 实践方法与技术

资产识别的实践是一个多技术融合、持续进行的过程。涵盖范围广泛,从传统的网络设备到新兴的AI模型都需纳入发现范畴。

自动化发现技术是现代资产识别的核心手段:

- 网络扫描技术:这是最基础的自动化发现方法,通过主动或被动扫描网络端口和服务,发现主机、开放端口、运行的服务及其版本。在攻击面管理中,网络扫描需要覆盖内部网络、VPN网络及开放到互联网的服务器³⁹.

- 云安全态势管理 (CSPM) / 云原生应用保护平台 (CNAPP) 工具:随着企业上云,CSPM/CNAPP 工具成为云资产识别的关键⁴². 它们通过对接云平台(AWS, Azure, GCP等)的API,实现无代理(agentless)扫描,快速构建云环境资产清单(虚拟机、存储桶、数据库、负载均衡器等),并检测配置错误和合规性问题⁶'⁷'⁸.CNAPP进一步涵盖容器、无服务器架构等云原生资产,并结合运行时安全能力⁴¹.

- 应用安全测试工具 (SAST/DAST/IAST), SCA, RASP:针对软件和应用层,这些工具辅助进行资产识别。

- SAST(静态应用安全测试)和 SCA(软件构成分析)通过分析 代码资产 识别应用中的开源和第三方组件及其依赖,帮助构建软件物料清单(SBOM)¹⁴.

- DAST(动态应用安全测试)以“黑盒”视角扫描运行中的 Web 应用和 API,从攻击者的角度发现暴露的 Web 资产和 API 端点存在的安全漏洞¹⁴.

- IAST(交互式应用安全测试)结合了 SAST 和 DAST 的能力,提供更具上下文感知的运行时分析,提升资产识别的准确性¹⁴.

- RASP(运行时应用自保护)虽然主要是防护工具,但其对运行时应用的监控也增强了对应用资产的可见性¹⁴.

- IoT/OT 资产发现工具:专注于物联网和工业控制系统环境的自动化扫描与识别技术,识别工控设备、传感器、智能终端等特殊资产类型³十九.

- 外部攻击面管理 (EASM) 工具:EASM 工具采用种子驱动扫描、OSINT、被动/主动DNS发现、网络抓取等技术,持续监控和发现组织暴露在互联网上的资产,如域名、子域名、关联IP、SSL证书、云服务等,特别擅长发现未知和影子IT资产⁵¹.

该图展示了 EASM 如何从外部发现组织的数字足迹。

该图展示了 EASM 如何从外部发现组织的数字足迹。 - API 资产发现技术:随着微服务和API的广泛应用,API本身成为重要资产和攻击面。专用的API发现技术扫描内部和外部流量、API网关日志、代码仓库等,识别API端点、版本、协议及其安全属性。

- 生成式 AI 资产识别:这是新兴的资产识别领域。AI模型、训练数据集、相关API和应用接口本身都构成新的攻击面资产⁴.新兴的工具,例如 Bosch AISpectra 49 ,能 够扫 描企 业的代 码库 和存 储库 ,自 动发现 AI 模型 文件、相关的 Jupyter Notebooks 以及其他构件,并 对其进行专门 的漏洞 扫描(如模型 序列化攻 击、 数据投毒 风险 等)。此外, OWASP 的Gen AI Security Project 29 和美国国 家标准与技 术研究院 (NIST) 的AI 风险 管理框架 (AI RMF) 18 提供了重要的指 导原则和

风险 清单,有助于 组织识别 和分 类其GenAI 资产 ,并理解其潜在的攻 击面。

其他发现方法补充和完善自动化识别的不足:

- 基线配置数据库 (CMDB) 及 ITSM 集成:CMDB 作为传统的资产登记库,提供了基础的资产信息和关系。通过与IT服务管理 (ITSM) 系统集成,可以实现资产数据的同步更新和在IT流程中的复用²⁴.然而,CMDB 的数据可能滞后,需要自动化发现工具进行持续校验和补全⁹.

该图展示了CMDB与ITSM集成如何共享资产信息。

该图展示了CMDB与ITSM集成如何共享资产信息。 - 流量与日志分析:通过监控网络流量、DNS查询、应用日志和安全日志,可以发现动态新增、未登记或异常活动的资产,辅助识别影子IT⁵.

该图展示了网络流量监控对资产发现的潜力。

该图展示了网络流量监控对资产发现的潜力。 - 人工盘点:尽管自动化为主,但对于某些物理资产(如特殊OT设备)、高敏感或难以自动发现的资产,仍需要结合人工盘点进行资产确认,以提高准确性。

- 影子IT的识别与管理:影子IT是指未经IT部门批准或监督而使用的IT资源¹⁶。这构成了重要的攻击面盲区。识别影子IT需结合多种技术:网络流量分析识别未知设备和应用、云访问安全代理 (CASB) 监控云服务使用、EASM发现外部暴露的影子IT资源、以及部署终端代理收集设备信息¹².

2.1.3. 相关工具与平台

当前市场上有多种工具和平台支持攻击面管理中的资产识别:

- 独立的资产扫描与发现工具:如 Nessus, Qualys (漏洞扫描,含资产发现功能), Nmap (基础网络扫描)³⁹.

- 云平台原生资产管理工具:如 Google Cloud Asset Inventory¹⁵.

- 主流 CSPM/CNAPP 工具:如 AccuKnox CNAPP, Check Point CloudGuard CNAPP, Wiz CNAPP⁶, Palo Alto Prisma Cloud, Orca Security, SentinelOne Singularity Cloud⁴¹.这些平台提供强大的云资产发现、配置分析及风险评估能力。

- EASM 工具:如 Microsoft Defender EASM, CyCognito, Censys Exposure Management, ZeroFox EASM⁵¹.

- CAASM (Continuous/Cyber Asset Attack Surface Management) 平台:作为攻击面管理的新兴范式,CAASM 平台集成各种资产数据源(来自IT、安全、开发工具等),构建统一的资产视图和关系图谱,帮助组织全面了解资产构成及其安全状态³'¹⁸.

这两张图展示了 CAASM 平台如何整合数据并以图形化方式展示资产关系,有助于从攻击者视角进行分析。

这两张图展示了 CAASM 平台如何整合数据并以图形化方式展示资产关系,有助于从攻击者视角进行分析。 - OT/IoT 安全平台:如 Nozomi Networks, Armis Centrix 提供OT/IoT资产发现、监控和安全管理能力³⁹.

- 应用安全测试平台:集成 SAST, SCA, DAST, IAST 功能的平台如 Invicti, Forward Security¹⁴.

2.1.4. 最新趋势与未来展望

资产识别的未来发展呈现以下趋势:

- AI/ML 驱动资产识别:人工智能和机器学习将被更广泛地应用于分析海量云配置、网络流量、安全日志和行为数据,实现异常资产检测、资产关系智能推断、资产分类自动化以及基于风险的资产优先级排序⁷⁵.生成式AI也可能用于辅助识别新型资产特征或自动化生成资产信息收集脚本⁴.

- CAASM 平台的兴起与普及:CAASM正成为整合多源资产数据、提供全面攻击面视图、支持资产生命周期管理的枢纽平台³'¹⁸.它将进一步增强资产识别的完整性、实时性及上下文深度。

- 更广泛资产类别的覆盖:资产识别边界将持续扩展,涵盖更复杂、更动态的新兴资产,如无服务器功能、API 网关、微服务、边缘计算设备以及最重要的 生成式 AI 模型、训练数据集和关联接口⁴.

- 基于图谱的资产关联分析:利用知识图谱技术构建资产、用户、权限、漏洞、业务功能之间的关联图谱,揭示隐藏的依赖关系和潜在攻击路径,实现端到端攻击路径的可视化和风险聚合分析⁴'³.这有助于从攻击者视角进行更深入的分析。

- 主动资产发现与攻防演练结合:未来的资产识别将更加主动,结合自动化扫描、持续威胁情报和模拟攻击技术(如BAS),从外部和内部探测潜在的安全盲点和隐藏资产,而不是仅仅依赖被动的数据收集⁶².

资产识别是构建有效攻击面管理战略的第一步,也是最关键的一环。只有对自身资产有全面、准确和实时的了解,才能在此基础上进行有效的风险评估、采取针对性防护措施,并在资产的整个生命周期中进行安全管理。随着技术的发展,资产识别正走向更加自动化、智能化和情境感知的方向,以应对复杂多变的现代攻击面。

2.2 风险评估 (Risk Assessment)

在全面识别组织资产及其外部暴露之后,攻击面管理的下一个核心环节便是对其进行风险评估。这一环节旨在分析、理解和量化与已识别资产及其潜在攻击向量相关的安全风险,并根据业务影响和攻击可能性对风险进行优先级排序,从而指导后续的管控与修复措施。传统上,风险评估常常侧重于静态的漏洞扫描结果和通用漏洞评分(如 CVSS),但这已远不能满足现代攻击面管理的需求。面对动态变化的资产、层出不穷的新型威胁(比如 AI 相关的风险)和复杂的攻击链,风险评估必须走向持续化、智能化和以业务影响为导向。

2.2.1 理论框架与关键模型

风险评估并非随意猜测,而是基于一系列成熟的理论框架和模型:

- 核心风险公式: 风险评估的基础常常可以用一个简洁的公式来表示:风险 = 概率 x 影响。在网络安全语境下,概率 指的是特定威胁利用特定脆弱性成功攻击特定资产的可能性;而影响 则指该攻击一旦成功对业务造成的损失(包括财务、运营、声誉、合规等方面)⁵. 尽管公式看似简单,准确评估概率和影响却需要深入的分析和多维度的数据。

- 主要风险评估模型与方法: 业界和标准化组织提供了多种风险评估模型,它们从不同维度和粒度帮助组织进行风险分析:

- 定性评估方法: 依赖于描述性的尺度(如高、中、低)和专家判断来评估风险⁸. 这种方法实施相对简单、快速,适用于数据不充足或初步风险梳理的场景。

- 定量评估方法: 试图将风险用数值或货币价值来表示(如年化损失预期 ALE),提供更精确的风险度量和比较,支持基于成本效益的安全投资决策⁹.

FAIR (Factor Analysis of Information Risk)模型是典型的定量风险评估框架,它分析损失事件频率 (Loss Event Frequency, LEF)和损失大小 (Loss Magnitude, LM),从而计算出年化损失预期³⁶. 一些先进的 ASM 和风险管理平台也采用了 FAIR 模型进行风险量化⁹. - 基于行业标准与法规的框架:

NIST CSF (网络安全框架)⁶⁰、ISO/IEC 27001(信息安全管理体系要求)和ISO 27005(信息安全风险管理指南)⁷ 等提供了结构化的风险管理流程和控制措施框架,指导组织进行风险评估和管理。 - 基于威胁情报与攻击者视角的框架:

MITRE ATT&CK框架是一个全球性的攻击者战术和技术知识库⁶⁸. 将识别的脆弱性与 ATT&CK 框架中的攻击技术对应,可以帮助理解攻击者可能如何利用这些脆弱性,从而更真实地评估攻击发生的概率⁵.CISA KEV (已知被利用漏洞)目录⁷¹ 列出了已被积极利用的漏洞,是确定漏洞被利用概率的重要参考。

- 风险优先级排序的核心目标: 面对海量潜在风险,有效管理的关键在于优先级排序。这决定了有限的安全资源应首先投入何处。优先级排序通常综合考虑⁹:

- 资产的业务关键性: 该资产对组织核心业务流程的重要性程度;

- 漏洞/配置错误的严重性: 技术上利用该弱点可能造成的危害,如 CVSS 基础评分⁷¹;

- 漏洞/配置错误的可利用性: 攻击该弱点的技术难度,是否有公开的利用工具或代码 (PoC),是否已被 CISA KEV 目录收录;

- 威胁情报: 当前是否有针对该弱点或资产的现行攻击。

- 现有安全控制措施的有效性: 已部署的控制是否能减轻该风险⁶².

风险评估不仅是技术层面的脆弱性分析,更是将技术风险与业务影响深度结合的价值判断过程⁵.

下表总结了攻击面管理中常见的风险评估模型与方法:

| 模型/方法论 | 核心理念/公式 | 评估维度 (定性/定量, 技术/业务) | 主要应用场景 | 优点 | 局限性 |

|---|---|---|---|---|---|

| 基本风险公式 (Risk=P×I) | 风险是概率和影响的乘积⁵ | 定量/定性, 技术/业务 | 通用风险评估 | 概念简单, 易于理解 | 概率和影响的准确估计困难 |

| NIST CSF (网络安全框架) | 识别、保护、检测、响应、恢复五个核心功能⁶⁰ | 定性为主, 框架性, 技术/业务/治理 | 建立和改进组织网络安全计划 | 全面, 适应性强, 行业广泛认可 | 偏重指导性, 具体实施细节需自行定义 |

| ISO/IEC 27001 & 27005 | 信息安全管理体系要求与风险管理指南⁷ | 定性/定量, 过程驱动, 技术/业务/治理 | 建立、实施、维护和持续改进ISMS | 国际标准, 结构化, 支持认证 | 实施可能复杂且耗时 |

| FAIR (因子分析信息风险) | 量化信息风险, 分析损失事件频率和损失大小³⁶ | 定量, 财务导向, 业务影响 | 网络风险的财务量化, 安全投资决策支持 | 提供可比较的财务指标, 改善与管理层沟通 | 需要大量数据和专业知识, 模型参数设置主观性 |

| MITRE ATT&CK 威胁建模 | 基于攻击者战术、技术和过程(TTPs) 分析潜在攻击路径⁶⁸ | 定性, 技术驱动, 攻击者视角 | 识别攻击向量, 改进检测和响应能力 | 贴近真实攻击行为, 提供具体TTPs | 覆盖范围可能不全, 需要持续更新 |

| CVSS (通用漏洞评分系统) | 标准化漏洞技术严重性评分⁷¹ | 定量 (评分), 技术层面 | 漏洞优先级排序 | 标准化, 客观(基于技术属性) | 未考虑业务上下文和可利用性 |

| CISA KEV (已知被利用漏洞) 目录 | 列出已被积极利用的漏洞⁷¹ | 列表, 技术层面, 威胁情报驱动 | 紧急漏洞修复优先级 | 关注实际威胁, 指导快速响应 | 仅包含已知被利用的漏洞, 不代表所有高危漏洞 |

| CRQ (网络风险量化) 方法 | 将网络风险转化为财务指标²⁰ | 定量, 财务导向, 业务影响 | 保险采购, 投资决策, 董事会沟通 | 提供业务语言的风险表达, 支持成本效益分析 | 数据依赖性强, 模型可能复杂 |

| NIST AI RMF (AI 风险管理框架) | 管理与 AI 相关的风险,关注可信赖AI特性³¹ | 定性/定量, 框架性, AI 特有风险 (偏见, 鲁棒性等) | AI 系统的设计、 开发、 部署和使用 | 针对 AI 的专门框架,强调可信赖性 | 较新, 实践经验积 累中 |

| OWASP Top 10 for LLM Apps | 识别大型语言模型应用中最关键的安全风险²⁹ | 列表,技术层面, AI 特有风险(提示注入, 数据泄露等) | LLM 应用的安全设计、 开发和测试 | 针对 LLM 的最新风险洞察, 社 区驱动 | 侧重应用层面,可能不覆盖所有 AI 基 础设施风险 |

2.2.2 实践方法、技术与工具

风险评估的实践是一个将理论模型应用于具体技术和工具的过程,涉及多个层面:

- 漏洞评估与优先级排序: 这是风险评估中最常见和基础的工作。通过自动化漏洞扫描器(如 Nessus, Qualys)⁷¹ 或手动渗透测试发现已知漏洞。然而,仅仅依赖漏洞的技术评分(如 CVSS 基础分)是不够的。实践中必须结合资产的业务关键性、漏洞的可利用性(特别是是否在 CISA KEV 目录中⁷¹)、以及威胁情报来确定漏洞的修复优先级⁵. 自动化的风险评分工具能够整合这些多维度信息,生成一个更贴近业务风险的优先级列表⁹.

- 配置错误扫描: 错误的系统或应用配置是常见的攻击入口,尤其在云环境中⁶. CSPM/CNAPP 工具擅长扫描云存储桶权限、安全组规则、IAM 配置等,识别违反安全基线和合规要求的配置错误⁶. IaC 安全扫描(如 Checkov, tfsec)可以在基础设施部署前发现代码中的不安全配置。

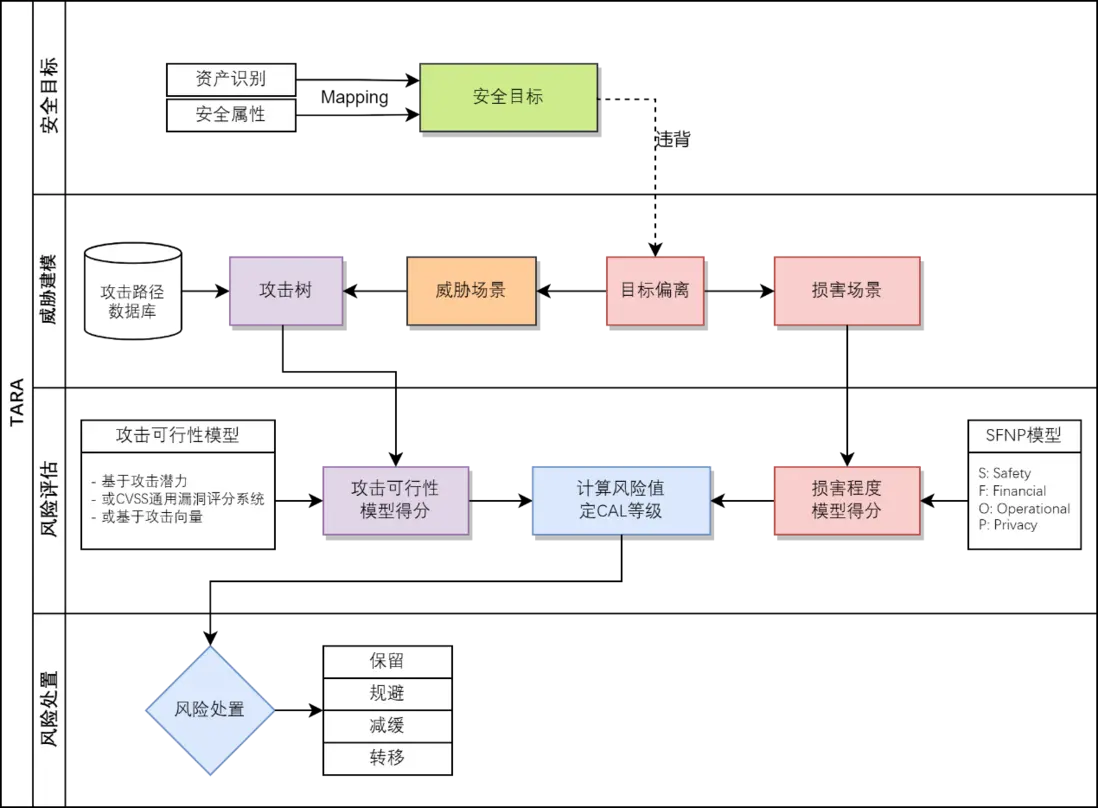

- 威胁建模: 应用威胁建模方法⁵,结合 MITRE ATT&CK 框架⁶⁸,分析特定资产可能面临的威胁场景、攻击者的策略和潜在攻击路径。例如,针对一个 Web 应用,可以应用 STRIDE 模型分析可能面临的欺骗、篡改、信息泄露等威胁。对于 AI 系统,需要考虑数据投毒、模型窃取、对抗性攻击等新兴威胁,借鉴

NIST AI RMF³¹ 和OWASP Top 10 for LLM Applications³² 的指导。 该图展示了典型的威胁建模流程,从定义范围到识别威胁和缓解措施。

该图展示了典型的威胁建模流程,从定义范围到识别威胁和缓解措施。 - 渗透测试与红队演练: 模拟真实攻击者的行为,对系统进行深入测试,验证安全控制的有效性,发现自动化工具可能遗漏的复杂攻击路径和组合风险⁵. 这有助于从实战角度评估风险的可利用性。

- 自动化风险评分与度量: 集成的 ASM 平台或专门的风险评估工具⁶² 能够持续收集资产信息、漏洞数据、配置状态、威胁情报等,并通过内置的风险模型进行自动化风险计算和评分。这使得组织能够实时或近实时地了解其整体风险态势,并动态调整修复优先级¹.

- 供应链风险评估: 评估来自第三方软件(通过 SCA 工具进行开源组件漏洞分析⁹²)、供应商服务或合作伙伴的安全风险。外部攻击面管理(EASM)工具也能帮助识别暴露在互联网上的第三方关联资产及其风险⁶¹.

- 新兴风险评估:针对生成式 AI 等新兴技术,需要专门的风险评估框架和工具。这包括评估 AI 模型本身的风险(如偏见、鲁棒性、安全退役风险⁴⁶)、训练数据的安全性、以及集成 AI 功能的应用(如是否有提示词注入漏洞³²)。

ISO/IEC 42001 (AI 管理体系标准)⁶³ 等提供了相关指导。 - 风险矩阵:风险评估结果通常通过风险矩阵进行可视化展示⁸⁶,将风险按概率和影响分为不同等级(低、中、高、危急),为决策者提供直观的风险概览。

该图展示了一个简化的风险矩阵,将风险按可能性和影响分为不同等级。

该图展示了一个简化的风险矩阵,将风险按可能性和影响分为不同等级。

2.2.3 案例与趋势

- 典型案例分析:

- 云存储桶配置错误数据泄露: 这是由配置错误导致的典型风险事件⁵. 企业通过自动化 CSPM 工具扫描发现云存储桶配置为公开可访问,结合存储数据的敏感性级别(如 PII),被评估为“高危”风险,从而优先进行修复。

- MOVEit 事件 (2023): MOVEit 文件传输软件的漏洞(Progress Software 公司)被广泛利用,是典型的第三方软件供应链风险案例⁶⁵. 表明了未能有效评估和管理第三方组件漏洞导致的灾难性后果。攻击者利用单一漏洞(概率高,利用难度低),对使用该软件的众多客户造成了重大数据泄露(影响大),风险极高。

- MGM Resorts 攻击 (2023): 这起攻击涉及复杂的社会工程学和系统漏洞利用⁶⁵. 未能有效管理内部系统漏洞和防范社会工程学攻击导致了业务中断和财务损失。

- 关键基础设施工控系统攻击: 例如针对能源、制造行业工控系统(ICS)的攻击,其风险评估必须考虑级联效应⁶⁶. 一个组件的漏洞可能通过 OT 网络迅速蔓延,导致大范围停产甚至物理安全事故。

TARA (威胁分析与风险评估)方法常用于工控系统安全分析⁹⁴. 该图展示了 TARA 方法中攻击树的构建,用于分析特定目标可能被攻击的路径。

该图展示了 TARA 方法中攻击树的构建,用于分析特定目标可能被攻击的路径。

- 持续风险评估的重要性: 攻击面和威胁环境是动态变化的,风险评估必须是一个持续过程,而非一次性的快照⁵.

持续威胁暴露管理 (CTEM)是这一理念的集中体现⁶. CTEM 强调持续地发现暴露点、评估风险优先级并验证控制措施的有效性。 - AI/ML 在风险预测与优先级确定中的应用: AI/ML 正被越来越多地用于⁷⁵:

- 预测性风险评估: 通过分析历史漏洞数据、资产属性、配置信息和威胁情报,预测哪些漏洞最有可能被利用,哪些资产最可能成为攻击目标⁷⁴'⁸⁰.

- 自动化威胁建模和攻击路径分析: AI 可以协助构建攻击图谱,分析资产间的依赖关系,快速识别复杂的、多步的攻击路径⁶⁴.

- 智能优先级排序: 利用 ML 模型整合多维度数据(漏洞评分、资产关键性、可利用性、威胁情报等),生成更精准的风险优先级列表⁷¹.

- 基于行为的风险分析: 结合用户、资产和网络行为分析,发现异常和高风险活动,例如异常登录、可疑的数据访问模式等⁵⁵.

- 风险情境模拟: 模拟不同攻击场景(如数据泄露、勒索软件攻击),量化潜在的业务中断和财务损失⁶².

风险评估正从一种相对静态、基于规则的分析,转向一种高度动态、数据驱动、依托威胁情报和 AI/ML 赋能的预测性过程。组织需要构建能够整合多源数据、支持复杂分析和自动化的风险评估能力。

2.3 管控与修复措施 (Controls and Remediation Measures)

在全面完成资产识别并基于攻击者视角对风险进行了科学、场景化的评估与优先级排序之后,攻击面管理流程的关键下一步骤便是实施有效的管控与修复措施。其核心目标在于有针对性地降低或消除已识别的高风险暴露点,从而收缩整体攻击面,提升组织对潜在攻击的抵御、检测及恢复能力。 传统的安全管控往往侧重于一次性的配置和部署,但现代攻击面管理的复杂性和动态性要求管控措施具备持续性、自动化能力,并能通过严谨的验证来确保其长期有效性。零信任架构(Zero Trust Architecture, ZTA)、DevSecOps 理念以及持续威胁暴露管理(Continuous Threat Exposure Management, CTEM)等前沿思想的兴起,正是这一深刻转变的生动体现¹⁶'⁶.

2.3.1 核心理论、目标与策略

有效的管控与修复措施建立在多项核心安全理论、明确的目标和可操作的策略之上:

战略目标:

- 攻击面最小化 (Attack Surface Minimization): 这是最具主动性的核心目标之一,旨在通过各种手段减少组织潜在的攻击入口点和可被利用的脆弱环节²'¹. 这包括移除不必要的功能、关闭冗余服务和端口、严格限制默认配置和默认权限。对遗留系统等高风险资产,可以通过网络隔离和虚拟补丁等措施最小化其对外暴露⁴⁰'¹¹⁴.

- 提升安全防御韧性 (Cyber Resilience): 旨在确保组织即便在遭受攻击时,仍能承受攻击、快速检测、有效响应并快速恢复业务功能²⁶. 这通过实施分层防御、自动化响应和强大的恢复机制来实现。

- 满足合规性要求: 确保实施的安全控制措施符合相关法律法规、行业标准和内部政策的要求(如 GDPR, HIPAA, PCI DSS, ISO 27001 等)¹'⁹⁰.

核心理论与策略:

- 分层防御 (Defense in Depth): 承认任何单一安全控制都可能被突破,因此在攻击者可能经过的路径上设置多道不同类型的安全防线(如防火墙、IPS、MFA、终端安全、数据加密等),构建纵深防御体系。这在应对复杂的网络威胁时尤为重要¹⁰¹.

该图形象地展示了分层防御的概念,通过在不同层面部署安全控制来提升整体防护能力。

该图形象地展示了分层防御的概念,通过在不同层面部署安全控制来提升整体防护能力。 - 零信任架构 (Zero Trust Architecture, ZTA): ZTA 是一种范式转变,其核心原则是“

从不信任,始终验证”(Never Trust, Always Verify),无论请求源自网络内部还是外部¹⁶'²¹. 安全不再依赖于网络位置,而是基于强大的身份验证、细粒度的授权和持续的动态验证。关键策略包括微细分 (Microsegmentation)、最小权限访问原则 (Principle of Least Privilege) 和 零信任网络访问 (ZTNA),以最大限度地限制攻击者在网络内部的横向移动空间¹⁶'⁸⁷'⁹². 美国 CISA 的零信任成熟度模型 (ZTMM) 提供了实施 ZTA 的路线图⁹⁰. - 安全左移 (Shift Left) 与 DevSecOps:将安全考虑和控制措施尽可能早地集成到软件和系统开发的生命周期中(如需求、设计、编码阶段),而不是等到测试或部署后再解决问题¹'²². 通过在 CI/CD 流水线中集成自动化安全测试和安全配置管理⁹², 以及推广安全编码规范,可以显著降低后期修复成本和风险¹⁰⁷.

- 基于风险的补丁管理与修复优先级 (Risk-Based Remediation Prioritization): 鉴于安全资源有限,必须根据风险评估结果,优先处理那些业务影响大、可利用性高、有活跃威胁的漏洞和暴露点¹'⁹. 这要求从“全面打补丁”(Full Patching)转向更具战略性的“优先修复”(Prioritized Remediation)¹. 利用自动化风险评分和威胁情报能够指导这一过程⁶'.

- 数据安全与隐私保护: 确保敏感数据在生命周期各阶段的安全,包括发现、分类、存储、处理、传输和退役过程中的加密保护和严格访问控制¹⁴. 隐私增強技术 (PETs) 也将在未来发挥更大作用⁶³.

- 分层防御 (Defense in Depth): 承认任何单一安全控制都可能被突破,因此在攻击者可能经过的路径上设置多道不同类型的安全防线(如防火墙、IPS、MFA、终端安全、数据加密等),构建纵深防御体系。这在应对复杂的网络威胁时尤为重要¹⁰¹.

下表系统地梳理了攻击面管理中常用的关键管控措施及其与攻击面收敛目标、风险降低效果的关联:

| 管控措施 | 核心目标/原则 | 如何帮助收敛攻击面/降低风险 | 关键技术/工具支持 | 典型应用场景 |

|---|---|---|---|---|

| 资产精细化管理与梳理 | 完整、准确、实时的资产清单¹ | 消除影子 IT 和未知资产带来的安全盲点⁷, 为所有后续管控措施提供准确基础。 | ASM/CAASM 平台¹⁸, CMDB, 自动化发现工具⁴¹. | 构建统一资产视图, 识别所有联网和数字资产。 |

| 攻击面暴露收敛 (最小化) | 移除不必要组件和功能² | 直接减少攻击者可利用的入口点⁶. | 端口扫描器, 服务禁用策略, 配置加固脚本⁴⁰. | 关闭未使用的端口和服务, 卸载冗余软件。 |

| 网络分段与微细分 | 隔离不同信任级别区域, 限制横向移动⁹² | 即使部分网络被攻破, 也能将损害范围限制在局部, 阻止攻击蔓延⁶'⁹⁴. | VLAN, 防火墙规则, SDN, 基于主机的防火墙, 东西向防火墙⁶. | 隔离生产与开发环境, 保护关键业务系统, 隔离 IoT/OT 网络。 |

| 零信任网络访问 (ZTNA) | 基于身份和上下文验证, 不信任网络位置¹⁶'²¹ | 确保只有经过严格身份验证和授权的用户/设备才能访问特定应用/资源⁹⁵. | 身份提供商 (IdP), MFA, 设备健康检查, SASE 解决方案⁹. | 远程和本地访问公司内外部应用和云服务, 替代传统 VPN³⁴. |

| 多因素认证 (MFA) | 要求多种身份验证因素⁸⁹ | 大幅降低因凭证被盗或弱密码导致账户被攻破的风险¹'¹⁰¹. | OTP, 生物识别, 智能卡, FIDO/FIDO2 标准⁸⁹'¹⁰¹. | 用户登录所有关键系统、应用和云平台, 特权账户访问。 |

| 最小权限原则 (Principle of Least Privilege) | 仅授予完成任务所需的最小权限⁸⁷ | 限制攻击者在获得初始访问权限后能执行的操作范围和访问的数据®⁷. | RBAC, ABAC, PAM 解决方案 (特权访问管理)³⁴. | 用户账户权限管理, 服务账户权限配置, 数据访问控制。 |

| 补丁管理与漏洞修复 | 及时修复已知软件漏洞⁵ | 消除攻击者利用已知漏洞进行攻击的途径, 这是最基本的防御措施之一⁵'⁸⁸. | 自动化补丁管理系统, 漏洞扫描器, 风险评估工具 (determines priority)⁵. | 操作系统, 应用程序, 固件定期更新, 特别是针对 CISA KEV 漏洞⁷¹. |

| 系统加固 (System Hardening) | 遵循安全基线移除不必要功能, 配置安全参数¹ | 减少系统固有的脆弱点³⁸, 增加攻击者利用配置错误或默认配置进行攻击的难度¹⁰¹. | CIS Benchmarks, DISA STIGs, 安全配置管理工具¹ . | 服务器, 工作站, 网络设备, 数据库, 云资源的安全配置。 |

| 应用白名单 (Application Whitelisting) | 只允许预先批准的应用程序运行⁸⁷ | 有效阻止未知恶意软件和未经授权的软件执行⁸⁷. | AppLocker (Windows), SELinux (Linux), 商业白名单解决方案⁸⁷. | 高安全要求的端点和服务器, 工业控制系统 (ICS) 环境。 |

| 基础设施即代码 (IaC) 安全配置 | 将安全策略和配置以代码形式执行¹ | 确保基础设施配置的一致性、合规性和可审计性⁷⁴, 减少人为错误导致的风险⁷肆. | Terraform, Ansible, Checkov, Terrascan⁷⁴. | 云环境和本地基础设施的自动化部署和配置。 |

| 数据加密 (静态与传输中) | 保护数据机密性与完整性¹ | 即使数据被非法获取,也无法直接读取;防止数据在传输过程中被窃听和篡改¹'⁶³. | SSL/TLS, VPN, 全盘加密 (FDE), 数据库加密工具, KMS (Key Management System)⁸³. | 敏感数据存储, 数据库, 文件共享, 跨网络数据传输。 |

| DevSecOps 集成安全测试 | 在 CI/CD 流水线嵌入自动化安全测试¹²² | 在开发早期发现并修复漏洞, 实现“安全左移”, 降低修复成本和风险¹'¹⁰⁷. | SAST, DAST, SCA, IAST 工具¹⁴'²², 容器镜像扫描, 秘密扫描. | 敏捷开发和 DevOps 环境中的应用安全保障。 |

| 威胁、漏洞与配置管理平台 | 整合风险信息, 统一管理漏洞和错误配置¹²'⁶¹ | 提供单一窗口管理所有风险暴露点⁶¹, 支持自动化风险评分和优先级排序¹. | VM 平台 (Tenable, Qualys)⁷¹, CSPM/CNAPP⁶, CAASM 平台¹⁸'³. | 集中管理所有发现的漏洞、配置错误和暴露点。 |

2.3.2 检测与响应措施的设计原则、技术与工具

强大的检测和响应能力是攻击面管理的另一大支柱,旨在快速识别正在发生的攻击并及时采取行动:

设计原则:

- 实时性与持续性: 检测必须是持续的,尽可能接近实时地感知威胁活动。

- 覆盖范围广: 覆盖网络、终端、云、应用、身份等多个层面。

- 高精度与低误报: 有效区分正常活动与恶意行为¹⁶.

- 自动化与协同: 快速响应常见威胁,并与其他安全工具联动⁹³'¹⁰³.

关键技术与工具:

- 安全信息与事件管理 (SIEM): 收集、关联和分析来自各种日志源(如服务器、网络设备、安全工具)的安全事件信息,帮助发现异常和威胁迹象¹⁰⁴.

- 安全编排、自动化与响应 (SOAR): 自动化执行特定的安全响应任务,如隔离主机、阻止恶意 IP、撤销权限等,显著缩短响应时间⁹³'¹⁰³'¹⁰⁷. Securonix SOAR 提供了丰富的开箱即用剧本¹⁰⁵.

- 端点检测与响应 (EDR) / 扩展检测与响应 (XDR): 提供对终端活动(进程、文件、网络连接等)的深入可见性,检测异常行为和恶意软件,并提供快速遏制和调查能力¹⁶. XDR⁸⁴ 将检测范围扩展到网络、云、邮件等,提供更全面的威胁视图。

- 网络安全监控 (NSM) / 入侵检测与防御系统 (NIDS/NIPS): 基于网络流量分析,检测已知攻击特征(签名)或异常网络行为(行为分析、协议异常),并发出告警或阻止流量¹⁰¹. 工具如 Zeek, Snort, Suricata。

- 应用安全测试工具 (DAST, IAST): 动态扫描运行中的 Web 应用和 API,验证其安全控制和检测漏洞十四.

- 欺骗防御技术: 部署蜜罐 (Honeypot) 或诱捕系统,引诱攻击者进入模拟环境,从而检测其活动并收集威胁情报。

- 威胁狩猎 (Threat Hunting): 主动在系统中搜索未知的威胁和攻击活动,而不是被动依赖告警十六.

- 数据安全监测与审计: 监控敏感数据的访问、使用和传输行为,检测未经授权或异常的数据操作二十三.

2.3.3 安全验证、自动化与未来趋势

仅仅部署管控措施是不够的,持续验证其有效性是攻击面管理成熟度的标志¹'⁸².

- 安全验证与评估:

- 渗透测试与红队演练: 模拟真实攻击者的策略、战术和程序(TTPs - 参考 MITRE ATT&CK⁶⁸),对系统进行有针对性的测试,验证现有防御体系的抗打击能力,发现自动化工具可能遗漏的复杂漏洞组合和攻击路径¹'⁵.

- 入侵与攻击模拟 (Breach and Attack Simulation, BAS): BAS 平台通过自动化、安全的方式持续模拟各种攻击场景(勒索软件传播、内部横向移动、凭证窃取等),验证安全控制(如防火墙规则、IPS 签名、EDR 检测、WAF 策略等)是否按预期工作,并及时发现由于配置变更、环境变化或新型攻击技术出现而导致的安全差距⁸²'⁵. Basler Electric 采 用 Cymulate 的 BAS 方案¹³⁵.

- 持续安全有效性验证 (Continuous Security Validation, CSV): 强调 7x24 小时自动化验证安全控制,主动发现安全策略的失效点,缩短失效点的暴露时间⁴.

安全验证从一次性的渗透测试,发展为持续的、自动化的 BAS,代表了从“一次性好”到“持续有效”的转变⁴'⁵.

自动化与编排深化:

- AI 驱动的 SOAR: 未来的 SOAR 平台将更多地利用 AI/ML 技术⁸⁰,使其能够更智能地分析告警、理解上下文、预测风险,并自动选择和执行最优的响应剧本,甚至根据新的威胁自动调整或生成安全策略¹²².

- 策略即代码的普及: 将安全策略以代码形式定义和管理,并通过 IaC 和自动化平台强制执行,确保安全策略在整个基础设施生命周期中保持一致性和有效性⁷⁴.

- 自动化漏洞修复与配置纠正: 集成的 ASM 或漏洞管理平台能够针对部分漏洞(如配置错误)自动执行修复动作,显著提升修复效率¹⁰⁷. Cycode 的方案就提供了自动化修复硬编码密钥等功能¹⁰⁷.

未来趋势与前沿洞察:

- 持续威胁暴露管理 (CTEM) 成为主流策略: CTEM 整合了 ASM、漏洞管理、威胁情报和安全验证,形成一个以业务风险驱动、持续的、可量化的暴露管理流程。Gartner 预测,优先基于 CTEM 计划投资的组织将显著减少严重违规事件⁸²'⁶. CTEM 强调从检测到验证再到行动的闭环¹²'⁵.

- AI/ML 在检测、响应和验证中的更广泛应用: AI/ML 将用于更复杂的场景,如预测性威胁检测(在攻击发生前预测可能性)七十四、自动化攻击模式识别、以及评估 AI 系统自身的检测和防御能力³⁴'⁹⁶.

- 零信任原则的落地深化: ZTA 将从理念走向更广泛、更深入的实践,细粒度控制和基于身份的动态访问策略将成为常态⁹²'十六.

- 安全控制的自适应与智能化: 安全系统将具备一定程度的自我认知和自适应能力,根据威胁和环境变化动态调整防御策略,而无需人工干预¹²².

- OT/IoT 环境的特殊管控措施: 针对工控系统和物联网设备的脆弱性(如长生命周期、低算力、专用协议),需要更特殊的、不影响可用性和实时性的管控措施,如被动流量分析、行为异常检测和虚拟补丁¹¹⁴'¹¹⁵.

- 针对 AI 系统的新型防御措施: 随着 AI 本身成为攻击目标,需要发展针对数据投毒、模型窃取、对抗性攻击、提示注入等风险的检测和缓解技术³³'³⁴.

NIST AI RMF强调 AI 系统的可信赖性特征,并指导开发相应的管控措施³¹. - 安全可观测性 (Security Observability): 强调从系统内部获取细颗粒度、高语境的数据,以便更好地理解系统的安全状态和攻击活动⁸².

总之,攻击面管理的管控与修复措施正从依赖规则和手动操作的静态防御,迅速演进为一种高度自动化、智能化、持续验证和自适应的积极防御模式。组织需要拥抱 CTEM、ZTA 和 AI/ML 等前沿理念和技术,构建能够动态应对复杂威胁的弹性安全体系。

2.4 全生命周期管理 (Full Lifecycle Management)

攻击面管理中的全生命周期管理 (Full Lifecycle Management),又称资产全生命周期安全管理¹¹⁰,是一个涵盖从资产规划、采购、部署、运营、维护、更新直至最终安全退役和处置全过程的体系化安全管理环节²。如果在资产生命周期的任一阶段忽视安全考量,都可能引入新的风险,或使固有风险持续存在,甚至在资产下线后仍构成潜在攻击入口。特别是云服务、物联网 (IoT)、运营技术 (OT) 以及日益重要的生成式AI系统等新兴资产类型,其动态性、复杂性及特有的安全挑战,使得传统IT资产的生命周期管理方法已不足以应对³.

2.4.1 理论框架、模型与关键实践

全生命周期管理的核心理论在于将安全考量深度嵌入到资产存在的每一个阶段,确保组织对所有资产从“摇篮到坟墓”的全过程有清晰认知和有效安全控制¹¹⁰。

- 定义与重要性: 全生命周期管理确保组织对其所有数字和物理资产(从服务器到AI模型)从规划到退役的整个过程进行系统化、安全相关的管理¹¹⁰. 在攻击面管理语境下,这意味着在资产的每一个生命周期阶段,都要主动识别、评估和管理相关的安全风险,有效防止引入新的脆弱性或遗留潜在的攻击面¹. 这种端到端的管理对于应对现代攻击面的动态性和复杂性至关重要⁸².

- 关键阶段与安全考量:

- 规划与采购/获取 (Planning & Acquisition):在引进任何新资产(硬件、软件、服务、云资源、AI模型等)之前,就应进行充分的安全评估⁷. 这包括评估资产本身的固有安全特性(如是否支持加密、细粒度访问控制),审查供应商的安全实践和合规性¹,并在采购合同中明确安全责任和要求。新资产可能带来新的攻击面,需在此阶段就做好风险预判⁸⁶.

- 部署与运营 (Deployment & Operation):资产部署上线时,必须遵循安全配置基线(如 CIS Benchmarks)⁴⁰,禁用不必要的功能和服务,正确配置身份与访问管理(IAM)⁴³和网络分段⁸⁷。在运营阶段,需将资产信息纳入持续安全监控和日志记录体系⁸².

- 维护与更新 (Maintenance & Update):这是确保资产持续安全的关键。建立有效的补丁管理流程⁵,定期进行软件、固件和配置更新。结合威胁情报,优先处理那些有活跃威胁或已被利用(如 CISA KEV 目录收录)的高风险漏洞⁷¹. 对AI模型,需监控性能漂移和模型健康,适时进行再训练和版本管理¹¹¹.

- 变更管理 (Change Management):资产生命周期中的任何变更(技术升级、业务功能调整)都可能影响其风险状态。安全评估和控制调整必须整合到组织的变更管理流程中¹。

- 退役与处置 (Retirement & Decommissioning):这是攻击面管理中最容易被忽视,但也可能产生严重安全后果的阶段¹'¹⁰⁹. 不当的退役可能导致敏感数据泄露、遗留系统被利用、或未吊销的凭证成为攻击入口。必须遵循严格的安全退役流程:

- 数据彻底清除或销毁:确保存储在退役资产上的所有敏感数据(业务数据、配置信息、用户数据、AI训练数据)都按照国家或行业标准(如 NIST SP 800-88⁴⁶)被彻底、不可恢复地清除或物理销毁。仅删除文件或格式化盘符不足以确保数据安全⁴⁶.

- 访问权限吊销:立即撤销或删除所有与该资产关联的账户、服务凭证、API密钥等¹¹⁰.

- 系统安全下线:将系统从网络中隔离、移除DNS记录、目录服务条目和CMDB中的状态标记¹¹⁰. 对于AI模型,需考虑如何安全地使其失效,防止模型泄露或被盗取蕴含的敏感信息程,并妥善处置相关训练数据¹⁴'³³.

- AI模型与数据的生命周期管理: 针对AI系统,特别是生成式AI,其生命周期管理具有独特性:

- 数据管理:安全地收集、清洗、标注、存储和版本控制训练与测试数据,并在使用后合规处置¹⁴.

- 模型管理:模型的开发、训练、版本控制、部署、监控和退役都需要专门的安全策略⁴⁹. ISO/IEC 42001:2023 (AI 管理体系标准)³²和NIST AI RMF³¹提供了管理AI系统风险的指导框架。

- 退役挑战:如何安全地“擦除”模型中编码的知识,尤其如果训练数据包含敏感信息;如何合规删除训练数据;以及解除模型与其他系统依赖关系都是复杂问题³³'¹¹¹.

下图清晰展示了资产全生命周期的关键安全管理活动:  此图展示了 IT 资产从规划到退役的各个生命周期阶段及对应的安全管理活动。

此图展示了 IT 资产从规划到退役的各个生命周期阶段及对应的安全管理活动。

| 生命周期阶段 | 关键安全活动/考虑点 | 责任部门 (示例) | 相关工具/技术 (示例) |

|---|---|---|---|

| 规划与获取 | 安全需求定义与评估 (产品/服务固有安全特性, 供应商安全实践评估), 合同中明确安全责任, 初始风险预判。 | 采购部门, IT架构部, 安全部, 法务 | 供应商风险评估工具, 安全需求模板, 合同审查流程。 |

| 部署与运营 | 安全基线配置 (遵循 CIS Benchmarks 等)¹⁰¹, 禁用不必要服务/端口⁴⁰, IAM 配置 (最小权限原则)⁸⁷, 网络分段/微细分⁹², 持续安全监控与日志记录⁸², 数据加密⁴⁶. | IT运维, 安全运营中心(SOC), 开发团队 | 配置管理工具 (Ansible, Chef), CSPM/CNAPP⁶, SIEM/SOAR¹⁰⁴, IAM 解决方案, EDR/XDR¹⁶, 漏洞扫描器⁹, 加密工具/服务⁴⁶. |

| 维护与更新 | 补丁管理流程 (基于风险的优先级排序)⁵'¹⁶, 软件/固件版本升级¹⁰⁹, 安全配置变更管理与审计¹¹⁰, 定期安全评估与渗透测试⁹, 威胁情报驱动的防御调整⁶⁷. AI 模型监控与再训练¹¹⁸. | IT运维, 安全部, 开发团队, 数据科学团队 | 补丁管理系统, 漏洞管理平台¹⁶, 变更管理系统, BAS 工具⁸², 备份与恢复软件, AI 模型监控平台⁴⁹, MLOps 工具。 |

| 退役与处置 | 数据彻底清除/销毁 (符合 NIST SP 800-88⁴⁶), 访问权限吊销 (用户账户, 服务账户, API 密钥)¹¹⁰, 系统从网络断开并移除相关记录¹¹⁰. AI 模型/数据安全销毁 (遵循 ISO/IEC 42001³²), 依赖关系解除¹¹¹. | IT运维, 安全部, 法务/合规, 数据管理团队 | 专业数据擦除软件/硬件, 物理销毁设备, CMDB/ITSM, 资产处置服务商, AI 治理工具 (追踪模型/数据血缘)⁵⁹. AWS 应用退役指南¹¹⁰. NIST AI RMF 指导¹¹¹. |

2.4.2 实践方法、平台与案例分析

在资产全生命周期的各个阶段,特别是退役和处置阶段,组织需采用具体的实践方法和工具平台来确保安全。

工具与平台支持:

- CMDB 与 ITSM 集成: 维护准确、最新的配置管理数据库 (CMDB) 是基础,与 IT 服务管理 (ITSM) 工具(如 ServiceNow, Jira)集成,能跟踪资产状态变更、维护历史和事件记录,支持生命周期决策¹'²⁴.

- 自动化资产发现与清单管理: ASM 平台和 CAASM 工具³ 持续自动化发现新资产、更新清单,并支持标记生命周期状态(如 EOL/EOS¹⁰⁹, 闲置)十八.

- 自动化退役工具: 对于云环境和大规模 IT 环境,使用脚本或自动化平台(如 SOAR¹⁰³ 部分功能)定期清理闲置云实例、容器、账户等,提高退役效率并减少人为错误¹⁰⁷. AWS 提供了应用退役最佳实践指南¹¹⁰.

- 数据清除与销毁工具/服务: 专业软件和硬件设备确保数据按标准彻底擦除⁴⁶. 对于物理介质,物理销毁(如粉碎、消磁)提供最高安全性。第三方 IT 资产处置 (ITAD) 服务商通常提供符合规范的销毁服务并提供证明¹¹³.

安全退役实践:

- 遵循标准的数据销毁流程: 不仅仅是删除文件,需采用覆盖、消磁或物理销毁并进行验证⁴⁶. 对于云存储,验证云服务商的销毁机制和证明⁴⁶.

- 应用与服务循序下线: 遵循标准操作流程,逐步停止服务、移除负载均衡、断开网络、卸载软件、更新记录¹¹⁰.

- 全面吊销访问凭证: 确保所有相关账户、密钥、令牌被立即禁用或删除¹¹⁰.

- 日志与记录存档: 归档系统、安全和审计日志,满足合规和取证需求¹¹⁰.

- 遗留系统和 EOL 资产管理: 对于无法立即退役或已到支持终止日期(EOL/EOS)的资产,需采取额外补偿性控制³⁸:网络隔离、虚拟补丁¹¹⁴、增强监控、严格访问控制⁸⁷。制定明确的 EOL 计划和时间表,包括盘点、业务影响评估和现代化策略⁸⁸'¹⁰⁹'¹¹⁶. Balbix 等厂商建议通过改进 EOL 资产可见性、基于业务影响确定优先级和强制执行安全配置来管理风险⁸⁸.

案例分析:

- 测试服务器退役案例: 某公司通过自动化工具发现闲置测试服务器,及时执行退役流程,清理数据,消除了潜在攻击面¹.

- 大规模数据中心退役: SK Tes 公司为超大规模数据中心提供退役服务,涉及海量数据销毁、 물리적 액세스 제한, 엄격한 준수 및 감사 요구 사항을 포함합니다. 철저한 계획과 전문적인 실행을 통해 작업을 성공적으로 완료하고 고객이 잠재적인 자산 재활용 가치를 실현하도록 지원했습니다¹¹². ITAMGはデータセンターの廃止プロジェクトの複数の経験を共有し、初期計画、データセキュリティコンプライアンス、部門横断的な連携の重要性を強調しています¹¹³.

- 联邦政府 ZTA 实施中的遗留系统管理: CISA 发布的联邦政府 ZTA 实施报告中,遗留系统管理是重要挑战之一。对于无法立即改造的系统,通过网络隔离、强化访问控制等策略来减轻风险⁹⁰.

2.4.3 新兴趋势与未来展望

资产全生命周期管理,特别是安全方面,正朝着更智能化、精细化和业务目标导向的方向发展:

- AI驱动的智能生命周期管理: AI/ML 技术被用于预测资产生命周期事件(硬件故障、软件 EOL)¹¹⁷,辅助优化采购和退役规划¹¹⁸,识别未被充分利用或冗余资产¹. 生成式 AI 或将辅助自动化退役脚本生成³⁹.

- 绿色安全与可持续 Asset Management: 将ESG¹和可持续发展目标融入ITAM¹,在资产生命周期中考虑能耗、环保材料和资产再利用,优化高能耗、低业务价值资产的淘汰策略¹¹.

- AI模型与数据的安全退役标准化: LLM 等 AI 资产的激增带来新的退役挑战³³.业界正制定专门指南(如 NIST AI RMF¹¹¹, ISO/IEC 42001³²)指导如何安全销毁 AI 模型(防止模型泄露/逆向),合规删除训练数据,并管理依赖关系。未来将出现更多标准和技术应对 AI 资产特有的退役问题³³.

- 多云/混合云环境下的生命周期管理: 挑战在于提供跨平台的统一资产视图¹⁷,确保安全策略和生命周期流程的一致性,并尽可能实现自动化¹¹⁷.

- 基于风险的遗留系统现代化: 对难以退役的遗留系统,趋势是基于风险评估¹¹⁶进行有计划的现代化,而非消极等待报废⁸⁸. AI/ML 也可辅助遗留系统分析和现代化过程¹¹⁶.

- 持续威胁暴露管理 (CTEM) 的整合: CTEM 强调持续评估暴露点并驱动修复⁸². 生命周期管理作为 CTEM 的基础环节,将更紧密地整合到持续评估和验证流程中⁶.

攻击面管理的生命周期管理正从静态的流程向一个动态的、数据驱动的、受 AI 赋能的、并且与业务和安全运营深度融合的体系演进。组织需要投资于能够覆盖所有类型资产(特别是新兴资产)、有效整合数据、支持自动化和持续监控,并能应对未来挑战的平台和能力¹⁸'⁸².

3. 构建体系化的攻击面管理方案与前沿洞察

构建一个体系化的攻击面管理 (ASM) 方案,并洞察其前沿发展趋势,对于企业在当前复杂多变的威胁环境中保持安全韧性至关重要。这不仅需要整合先进的技术和工具,更需要建立完善的流程、跨部门协作机制以及持续改进的文化¹'⁶.

3.1 综合性 ASM 体系的构建要素

一个综合性的、有效的 ASM 体系应包含以下关键要素:

- 理论框架整合: 体系构建应以成熟网络安全框架(如 NIST CSF⁶⁰, ISO 27001-27005⁷)为基础,融合 EASM⁵¹和 CTEM⁸²等新兴理念,形成“持续识别(资产与暴露点)→ 动态评估(风险与优先级)→ 优先级修复(漏洞与配置)→ 适应性监控与验证(控制有效性)”的完整闭环管理体系¹'⁶.

- 自动化平台与工具: 实现高效 ASM,自动化是关键¹. 组织应考虑集成 ASM 平台十八,提供自动化资产发现⁴¹、漏洞/暴露检测⁹、风险评估/优先级⁹、威胁情报整合⁶⁷、修复跟踪与验证⁸²和报表可视化功能¹'⁵⁴. 平台应支持多类型资产(云原生⁴¹, IoT/OT³九, AI⁴⁹)并与 SIEM, SOAR, EDR 等现有工具⁹³集成。

- 跨团队协作与治理: ASM 成功实施需多部门紧密协作(安全、IT运维、开发、DevOps、业务、法务/合规)¹'⁸⁵. 建立清晰 ASM 治理框架,明确职责、权限和协作机制⁹⁰. 高层领导支持是关键⁸⁵. 定期跨部门沟通、共享风险视图有助于打破壁垒⁶².

- 持续改进与迭代: 攻击面和威胁持续变化⁸². ASM 体系需具备持续改进能力,定期审视策略有效性、流程效率和工具覆盖¹'⁶. 基于威胁情报⁶⁷、环境变化和控制效果评估优化策略和流程⁸².

- 人员技能与意识: 培养安全团队在 ASM、威胁建模⁵, 云安全⁶, AI 安全³¹等新领域的专业技能¹'²². 提升全员安全意识,识别和报告风险⁸.

3.2 ASM 的未来发展方向、挑战与机遇

攻击面管理领域伴随科技发展迎来诸多机遇,但也面临严峻挑战:

- AI 与 ML 的深度融合与双刃剑效应: AI/ML 是推动 ASM 未来发展的核心驱动⁷⁵.

机遇: 赋能智能资产发现⁴⁷、预测性风险评估七十四、自动化威胁建模⁶⁴、智能化响应与自适应控制¹²². 下 图展现 了 AI/ML 在攻击面管理中 不同核心能 力中的作用:

此图展示了 AI/ML 在资产发现、风险评估、威胁情报和自动化响应等攻击面管理关键环节中扮演的角色。

此图展示了 AI/ML 在资产发现、风险评估、威胁情报和自动化响应等攻击面管理关键环节中扮演的角色。挑战 (双刃剑): AI 也可能被攻击者利用进行 AI 驱动的攻击³⁵;AI 系统本身存在偏见、鲁棒性不足、隐私泄露等脆弱性³⁴,成为新的攻击目标十四;“影子 AI” 加大管理难度十八.

- 攻击面收敛 (Attack Surface Reduction) 的持续深化: ZTA¹⁶, SASE, 微细分⁹²等理念普及推动主动收缩和最小化攻击面¹.

- 合规驱动与隐私保护: GDPR, HIPAA 等法规对 ASM 提出更高要求¹'⁸¹. 未来方案需整合合规管理,评估敏感数据资产暴露风险⁸³. PETs⁶³或将发挥更大作用。

- OT/ICS 安全的特殊挑战: 工控系统的高可用和实时性要求、设备长生命周期及固有不安全性带来挑战十二. 需更多专用 OT/ICS ASM 方案,安全发现和评估风险¹¹⁴.

- 技能差距与人才培养: ASM 快速发展要求安全人员掌握云安全、AI 安全、威胁情报分析等新技能¹'²². 弥合技能差距至关重要。

- 标准化与互操作性: 不同 ASM 工具/平台间标准化和互操作性提升有助于构建集成安全生态十八.

总结: 体系化 ASM 方案依赖技术、流程、组织和持续改进,未来发展将由 AI/ML、CTEM、ZTA 等前沿理念驱动,并需应对新兴技术引入的风险、技能差距挑战⁶'十六'八十二.

4. 攻击面管理的实践案例分析

理论是指导实践的基础,而实践是检验理论有效性的唯一标准。本节将通过对不同行业实际部署攻击面管理 (ASM) 的案例进行深度剖析,展示 ASM 在复杂、动态且高风险环境下如何落地、解决实际问题,以及从中提炼出的宝贵经验教训。这些案例涵盖了金融、制造业、医疗、高科技等具有代表性的行业,它们在数字化转型和面临的网络威胁方面既有共性,也存在各自独特的挑战。

4.1 不同行业的 ASM 应用实践

4.1.1 金融行业:复杂环境与严格合规下的主动管理

金融行业因其高度敏感的数据(如客户信息、交易数据)、严格的合规要求(如 PCI DSS、各种国家金融监管规定)以及承受高价值网络攻击的风险,成为 ASM 实践的先行者和深度应用者。复杂的 IT 环境(遗留系统、云原生应用、多分支机构)、广泛的供应链依赖以及日益普及的远程访问和移动银行应用,都极大地扩大了其攻击面。

- 案例背景:一家全国性股份制商业银行面临网络资产规模庞大、类型多样、动态变化迅速的挑战,迫切需要提升网络资产安全运营风险管理能力,特别是要应对日益增加的来自外部和内部的复杂网络攻击,保障业务连续性和客户数据安全¹⁵。另一家全球大型金融服务提供商在新冠疫情期间远程访问需求激增后,遭受了源自远程 VDI 连接的勒索软件攻击,损失惨重,凸显了远程访问带来的攻击面扩大风险².

- ASM 策略与关键技术:

- 体系化平台构建:该商业银行构建了专门的攻击面管理系统。该系统围绕“资产 + 漏洞”的核心理念展开,整合来自不同安全工具(如漏洞扫描器、安全配置检查工具、外部攻击面发现工具等)和 IT 管理系统(如 CMDB)的数据,构建统一的资产视图和风险视图。实现对网络资产的持续检测发现².

- 风险优先级管理:基于收集到的资产和漏洞信息,系统能够结合资产的业务重要性、漏洞的严重性与可利用性(特别是是否为已知被积极利用的漏洞 CISA KEV),进行自动化的风险评分和优先级排序,指导安全运营团队优先处理高风险暴露十五.

- 微细分 (Microsegmentation) 应用:上述大型金融服务提供商遭受勒索攻击后,立即部署并利用了软件定义的分段解决方案(如 Akamai Guardicore Segmentation)。该技术在网络内部对不同的工作负载、应用或用户组进行精细隔离,限制攻击者在获得初始立足点后的横向移动能力。通过追踪溯源确定攻击源,快速制定并执行 VDI(虚拟桌面基础设施)分段策略,隔离受感染区域,并为远程访问 VDI 设置策略,阻止横向移动².

- 持续监测与事件响应:ASM 系统支持对攻击面的持续监测,一旦发现新的暴露点或风险,能够自动触发告警,并通过自动化修复与编排 (SOAR) 平台联动,启动预定义的响应流程(尽管案例未详细提及 SOAR 联动细节),例如隔离受感染主机等¹.

- 实施挑战:

- 海量、异构的资产数据整合:银行 IT 环境极为复杂,自动化资产发现工具可能存在覆盖盲点,不同安全工具之间数据格式和口径不统一,整合难度大十五.

- 动态变化的攻击面:金融业务创新迅速,新系统、新应用、新服务不断上线,远程访问、移动设备等带来新的攻击面,需要 ASM 体系具备动态适应能力。

- 遗留系统风险管理:大量关键业务系统运行在遗留基础设施上,难以打补丁或改造,需要额外的补偿性安全控制措施。

- 第三方和供应链风险:与众多外部供应商和合作伙伴的深度集成,导致攻击面超出自身控制范围,需要对第三方进行严格的安全评估².

- 快速响应和策略落地:尤其在面临勒勒索软件等快速蔓延的攻击时,安全团队需要在极短时间内落地控制策略,这对技术能力和流程响应速度提出了极高要求².

- 取得的成效:

- 该商业银行通过构建 ASM 系统,显著提升了网络资产安全运营风险管理能力,能够更有效地发现、评估和管理覆盖内外部的攻击面¹十五.

- 大型金融服务提供商通过快速部署和应用微分段技术,在短短三天内落地执行分段策略,大幅降低了勒索软件事件的影响,成功限制了攻击的扩散范围,并显著加强了未来对远程访问的安全控制².

- ASM 有助于银行围绕“资产+漏洞”建立完善的安全运营体系,实现了攻击面检测发现,提升了安全运营的科学性和效率十五.

- 经验教训:

- 构建集中的、统一的攻击面管理平台对于整合多源数据、提供全面可见性和支持风险决策至关重要。

- 基于风险的优先级排序而非简单漏洞评分是金融机构应对海量安全问题的必由之路,需要将技术风险与业务影响深度结合¹.

- 微分段是应对内部横向移动和远程访问风险的有效技术,尤其适用于复杂和动态变化的内部网络环境².

- 快速事件响应和策略调整能力在面临勒索软件等突发高危事件时至关重要,需要提前进行预案和技术储备².

- 第三方供应商和供应链安全是金融行业 ASM 的重要组成部分,需要建立严格的准入和持续审计机制².

4.1.2 制造业:OT/ICS 安全与数字化转型的新挑战

制造业的攻击面正随着工业自动化、工业互联网及智能制造的深入而急剧扩大。传统封闭的 OT/ICS 环境与 IT 网络的融合,大量联网的工业设备、传感器以及复杂的供应链,都为攻击者提供了新的入口。对可用性和实时性的极高要求,使得制造业在安全防护上面临与其他行业不同的挑战。

- 案例背景:近年来,能源与公用事业单位(制造业的紧密关联行业)遭受网络攻击事件数量激增¹。制造业企业普遍面临复杂的内部网络环境(多分支机构、不同类型网络)、难以根除的僵尸网络以及绕过传统安全设备进行横向渗透的攻击². 同时,快消品制造企业也面临供应链安全风险被利用的威胁³.

- ASM 策略与关键技术:

- 全面资产测绘与动态管理:通过构建资产测绘平台,实现对 IT 网络、OT 网络中的主机、移动设备、IoT 设备、工业控制系统(ICS)组件以及应用接口等资产的统一发现和动态监测,确保 100% 实名入网资产管理².

- 统一准入授权:建立统一终端和用户准入管理系统,结合身份验证和设备状态检查,控制非授权设备和用户接入,防止恶意设备或受感染设备进入网络².

- 细粒度网络分区分域:基于业务功能和风险等级,将复杂的内网环境(生产网、办公网、数据网等)进行多层次划分(如区域、单元级),建立严格的区域间访问控制策略,限制不必要的横向通信。这可以通过 VLAN、防火墙、SDN 或专为 OT 设计的隔离技术实现².

- 基于白名单的访问控制:对于关键 OT/ICS 系统,采用白名单策略,仅允许经过授权的用户、设备或应用访问特定资源,而非传统的黑名单模式,进一步收缩暴露面².

- 攻击识别模型建设:结合安全态势感知平台、大数据关联分析和人工智能技术,分析网络流量、设备行为和安全事件日志,构建面向攻击链的识别模型,实时追踪攻击进程,检测并阻断僵尸网络通信、横向移动、权限维持等攻击行为,并实现攻击溯源².

- 加强社会工程学防御:大规模、持续地对员工进行网络安全意识培训,特别是针对钓鱼邮件和社会工程学攻击的识别和防范,降低人为操作导致的安全风险(例如,通过培训,某大型能源企业钓鱼点击率大幅下降)¹.

- 供应链安全管理:快消品制造企业通过重新设计采购流程、调整仓库空间及交付模式等方式³, 在业务流程层面应对供应链安全风险,从源头和流程上降低攻击面。

- 实施挑战:

- OT/ICS 系统的特殊性:工业控制系统对可用性和实时性极端敏感,传统 IT 安全工具可能不兼容或影响生产,攻击面管理必须采用不影响运营的无代理或被动式监控技术,补丁管理也面临可用性冲突的挑战⁴.

- 资产的多样性与异构性:工业设备种类繁多,通信协议各异,许多设备设计之初缺乏安全考虑,识别和管理难度大¹.

- 内网环境的复杂性与可见性不足:多个分支机构、不同网段、新老系统并存,缺乏统一的内网安全可视化平台,难以全面掌握内网安全态势².

- 第三方外包运维安全管控:越来越多的工业系统依赖外部厂商进行运维,需要对第三方访问进行严格控制和监控².

- 技术能力与人才差距:制造业缺乏既懂工业控制又懂网络安全的复合型人才,安全团队对复杂内网攻击和 OT 安全的理解和应对能力有待提升².

- 取得的成效:

- 通过实施全面的 ASM 策略,企业内网资产管理能力显著提升,实现了资产的快速发现和动态风险监测。

- 细粒度网络访问控制和分区分域减少了攻击路径,内部暴露面大幅收缩,有效限制了攻击的横向蔓延².

- 攻击检测与响应体系增强,能够有效阻断内部异常通信和潜藏的后门活动,提升了对 APT 等高级威胁的检测能力².

- 安全文化建设和教育培训提升了员工防御意识,显著降低了因人为因素导致的攻击事件(如钓鱼攻击)¹.

- 通过供应链流程重构等方式,有效降低了供应链攻击风险³.

- 经验教训:

- OT/ICS 安全是制造业攻击面管理的重中之重,需要采用专门的技术和策略,平衡安全需求与可用性要求⁴.

- 构建内网统一资产视图和可视化平台,打破信息孤岛,是提升内网安全管理能力的基础².

- 自动化和智能化技术(特别是基于 AI/ML 的行为分析)对于应对复杂内网攻击和僵尸网络至关重要².

- 安全教育和意识培训是降低人因攻击风险最直接有效的方式¹.

- ASM 必须与管理制度、流程优化、人才培养相结合,形成体系化的安全防御能力,单纯技术防护难以奏效².

- 供应链安全需要从业务流程设计和第三方供应商管理等多个层面进行考虑和控制³.

4.1.3 医疗行业:患者数据保护与设备安全的双重挑战

医疗行业拥有海量敏感的患者个人隐私信息 (PHI),并且越来越多地依赖联网医疗设备 (IoMT) 和第三方服务,使其成为勒索软件、数据泄露和物理安全威胁的高风险目标。碎片化的 IT 系统、遗留设备、严格的合规性要求(如 HIPAA、GDPR)以及医护人员普遍缺乏网络安全知识,都给 ASM 带来了独特的挑战。

- 案例背景:医疗行业普遍存在系统分散且缺乏整合、IT 基础投入相对不足、人才和安全教育缺口大等问题。同时,各种联网医疗设备的激增带来了新的攻击面,对患者数据保护和隐私合规提出了更高的要求¹. 尽管缺乏近五年内具体的 ASM 实施案例细节二十一,但相关的挑战和应对策略可以从行业整体安全态势和技术采纳趋势中提炼。

- ASM 策略与关键技术:

- 全面资产发现与动态更新:识别范围需涵盖传统的 IT 系统(HIS, LIS 等)、云服务、PACS 等影像系统、以及各种联网医疗设备 (IoMT)(如输液泵、监护仪、远程手术系统)和物联网设备³. 利用自动化扫描工具、网络流量分析、以及与医疗设备管理平台集成,构建动态更新的资产清单. 同时,对需要 HIPAA 等合规要求的资产进行准确标记².

- 全方位风险评估:结合资产重要性(与患者护理或敏感数据相关)、漏洞或配置错误的严重性、以及威胁情报(特别是针对医疗行业的威胁),进行基于风险的优先级排序,优先处理对患者安全和 PHI 保护构成最高风险的暴露点².

- 网络分层与访问控制:严格分隔医疗设备网络、患者信息网络、办公网络等不同信任区域,限制区域间的非必要通信。利用零信任架构思想,实施基于身份和角色的最小权限访问控制,尤其对于访问敏感 PHI 或控制关键医疗设备的权限进行严格管理⁴.

- 漏洞和补丁管理:针对医疗设备和软件普遍存在的补丁滞后问题,建立自动化漏洞扫描和管理流程。对于无法打补丁的遗留医疗设备,采取消极防御措施,如网络隔离、虚拟补丁或行为异常检测³⁴.

- 安全意识培训:开展定制化的网络安全意识培训,提升医护人员、IT 管理员和健康信息管理者的安全意识和技能,教授如何识别钓鱼邮件、安全使用信息系统和医疗设备,减少人为错误导致的风险¹.

- 集成安全监控与事件响应:利用 SIEM 系统整合来自 IT 系统、医疗设备日志、安全工具等的安全事件信息,结合医疗特有日志特征,快速检测异常行为(如对 PHI 的异常访问、医疗设备的未授权连接)并启动事件响应流程³.

- 合规性管理集成:将 ASM 流程和工具与 HIPAA 等法规要求的遵从性管理紧密结合,确保发现的风险和采取的控制措施符合相关的法律法规要求².

- 实施挑战:

- 系统碎片化与互操作性差:医疗机构内部及机构之间系统高度分散,缺乏统一标准,数据整合和可见性构建难度大¹.

- 遗留医疗设备的安全:大量在役医疗设备生命周期长(可能超过 10 年),运行过时软件或操作系统,无法安装传统安全代理,易受攻击且难以打补丁³⁴.

- 可用性优先:医疗设备和系统对可用性有最高优先级要求,任何安全措施都必须确保不影响患者护理和诊疗流程³.

- 人才与培训不足:缺乏具备医疗行业背景和网络安全专业知识的复合型人才。医护人员安全意识相对薄弱,培训资源和时间有限¹.

- 高价值攻击目标:医疗机构是勒索软件等攻击的主要目标之一,攻击者利用其可用性敏感的特性,以业务中断为要挟进行勒索¹.

- 预算限制:医疗行业在 IT 安全方面的投入相对滞后于其他高价值行业¹.

- 取得的成效:

- 尽管缺乏详细公开案例,但通过上述策略,医疗机构能够:

- 提升对医疗设备和系统攻击面的可见性,发现潜在的风险暴露点。

- 通过网络分段和访问控制,限制攻击者在医疗网络内部的横向移动,保护敏感 PHI².

- 通过漏洞和补丁管理流程,降低已知漏洞的风险,特别是针对非关键 IT 系统。

- 安全意识培训有助于减少人为因素导致的安全事件¹.

- 将 ASM 与合规性要求结合,有助于满足患者数据保护法规的要求².

- 尽管缺乏详细公开案例,但通过上述策略,医疗机构能够:

- 经验教训:

- 医疗设备安全是 ASM 在医疗行业的独特挑战,需要专门的方法和技术来识别、评估和缓解风险,同时确保可用性³.

- 法规合规是推动医疗机构加强 ASM 的重要驱动力,将 ASM 与 HIPAA 等法规对齐至关重要².

- 跨部门协作(IT、安全、生物医学工程、临床)是 ASM 成功的关键,需要打破信息孤岛,共同管理攻击面⁴⁵.

- 安全文化建设和持续教育对于弥合人才和技能差距至关重要¹.

- 需平衡安全与业务(患者护理)需求,设计安全方案时应充分考虑对诊疗流程的影响³.

4.1.4 高科技行业:快速变化与开源风险的应对

高科技行业以其快速的产品迭代、广泛采用云原生技术(容器、微服务、无服务器)、大量 API 接口、开源软件的深度使用以及全球化的研发和运营环境为特征。这使得其攻击面高度动态、复杂,且供应链风险尤为突出。

- 案例背景:日本大型电信公司和美国大型教育机构(作为科技应用和管理场景)面临勒索软件和针对资产利用的攻击¹。一家全球投资管理公司(高度依赖科技进行运营)发现其攻击面覆盖深度远超传统解决方案². 半导体制造业的 ASM International 公司面临复杂流程和产品快速迭代的挑战十二.

- ASM 策略与关键技术:

- 持续、自动化的资产发现:由于云原生环境、API 和微服务的动态性,高科技企业比其他行业更依赖自动化的资产发现工具。利用 CSPM/CNAPP 工具发现云资源⁴¹, API 发现工具追踪 API 端点,通过代码仓库扫描发现代码资产,结合 EASM 工具持续监控外部暴露面(如子域名、IP、证书)⁵¹.

- 软件组成分析 (SCA):由于深度使用开源软件,SCA 工具成为识别软件组成部分及已知漏洞(特别是供应链风险)的基础工具²².

- API 安全测试与管理:对大量 API 进行 DAST/IAST 测试,识别 API 漏洞和安全配置问题,并利用 API 网关进行访问控制和流量监控。

- 威胁情报集成:集成威胁情报平台(如 KELA Cyber Threat Intelligence³³),利用其自动化技术(如 OCR)和情报分析能力,主动发现针对资产和供应链的威胁,及时阻断勒索攻击等¹. CyCognito 平台也强调通过持续风险优先级排序降低保险成本和安全事件².

- DevSecOps 集成安全测试:将安全工具(如 SAST, DAST, SCA, 容器扫描)集成到 CI/CD 流水线中,实现“安全左移”,在代码开发和部署早期发现并修复漏洞二十二.

- 基于业务风险的优先级排序:结合资产的业务关键性、漏洞的严重性、可利用性和威胁情报,对漏洞进行风险评分和优先级排序²,特别是识别和优先修复对核心业务系统、客户数据或知识产权构成高风险的暴露点。

- 自动化修复与编排:利用 SOAR 平台或自动化脚本,对常见漏洞(如配置错误、硬编码密钥)进行自动化修复,提升修复效率和一致性¹⁰⁷.

- 统计方法应用 (工程领域):半导体制造业的 ASM International 公司通过在工程和产品开发中广泛应用统计方法(如 JMP 软件的可视化分析、建模、模拟器等),提高了研发效率和决策质量,虽然不是网络安全意义上的 ASM,但类比在网络安全中应用数据分析和 AI 提升 ASM 效率和成效十二.

- 实施挑战:

- 攻击面的高度动态性和复杂性:云原生环境、微服务架构、持续交付模式导致攻击面变化极快,传统扫描难以跟上。

- 供应链复杂性与风险:对第三方服务、云平台、开源软件的深度依赖带来难以控制的供应链风险二十二.

- API 数量庞大与管理难题:大量 API 接口成为新的攻击面,需要专门的发现、测试和管理工具。

- 安全投入与创新速度的平衡:快速的产品迭代可能牺牲一定的安全检测时间,需要将安全深度集成到 DevSecOps 流程中²².

- 人才与技能差距:需要具备云安全、容器安全、API 安全、AI 安全等领域专业知识的复合型人才。

- 安全工具碎片化:各种安全工具产生大量分散数据,需要 ASM/CAASM 平台进行整合。

- 取得的成效:

- 通过集成威胁情报平台,显著提升了对勒索攻击和资产利用威胁的识别和阻断能力十三.

- 通过自动化资产发现和风险优先级排序,提升了攻击面透明度和安全团队效率²,尤其在发现未知资产和供应链风险方面表现突出。

- DevSecOps 集成安全提高了漏洞发现和修复效率二十二.

- 通过应用统计方法(尽管是工程领域案例),提高了决策质量和效率,缩短了产品上市时间十二, 这对标到网络安全 ASM 中则体现为更快、更精准的风险决策和修复效率。

- 经验教训:

- 自动化和智能化是应对高科技行业动态攻击面的关键,需要利用云原生安全工具、API 安全工具、自动化修复和 AI/ML 等技术。

- 供应链安全是高科技行业 ASM 的重中之重,需要重视 SCA 工具的应用和对第三方供应商的安全评估。

- 将安全深度集成到 DevSecOps 流程中,实现“安全左移”,是保障快速迭代环境中安全的关键²².

- 利用数据分析和智能化手段提高风险决策质量和效率,能显著提升 ASM 的整体成效十二.

- 跨部门协作和信息共享(特别是研发、运维和安全团队之间)是 ASM 成功的先决条件。

4.1.5 跨行业共性:从案例中提炼的普遍经验教训

尽管不同行业在 ASM 的具体实施细节和重点上存在差异,但纵观上述案例,可以提炼出攻击面管理成功的若干共性经验教训:

- 持续、自动化的资产发现是 ASM 的基础:无论什么行业,对自身资产的完整、准确、实时掌握都是一切后续安全工作的基石。必须充分利用自动化工具,并整合多源数据打破信息孤岛³⁴.

- 从攻击者视角审视攻击面至关重要:企业不能满足于内部 IT 管理视图,必须主动探测外部暴露面、识别隐藏资产和潜在攻击路径,才能真正理解面临的风险十二.

- 基于业务风险的优先级排序是高效的关键:安全资源永远有限,必须将技术漏洞风险与资产的业务关键性、潜在的业务影响和当前的威胁情报相结合,优先处理对核心业务影响最大的高风险暴露,避免“全面撒网”式的低效修复¹.

- 自动化和智能化是应对复杂和动态攻击面的必然趋势:自动化工具(如漏洞扫描、配置检查、资产发现)和智能化技术(如 AI/ML 驱动的风险分析、自动化 SOAR)能显著提升 ASM 的效率和准确性,缩短风险暴露时间².

- 持续验证安全控制的有效性:部署安全控制措施后,必须通过持续的自动化或模拟攻击进行验证,确保其在动态变化的环境中仍然有效,避免“虚假安全感”³.

- 跨部门协作与治理是 ASM 成功的组织保障:攻击面管理涉及 IT、安全、开发、业务、法务等多个部门,需要建立清晰的职责、有效的沟通机制和高层领导的支持,才能打破部门壁垒,推动安全策略落地⁴⁵.

- 安全意识培训和人才培养不可或缺:人是安全链条中最薄弱的一环,持续的安全教育和意识培训能显著降低人因攻击风险十二. 同时,需要投资培养能够应对新兴技术风险(如云安全、AI 安全)和进行深度分析的复合型安全人才。

- 合规性是 ASM 的重要驱动力:许多行业的严格合规要求(如金融行业的 PCI DSS、医疗行业的 HIPAA、GDPR)推动企业加强攻击面管理,并将合规性纳入 ASM 的流程和报告中².

4.2 典型场景的 ASM 实践分析

4.2.1 云环境攻击面管理

随着企业大规模上云并采用多云、混合云策略⁶,云环境已成为攻击面的重要组成部分。云资产的动态性、共享责任模型以及配置复杂性带来了独特的挑战。

- 实践分析:云环境的 ASM 聚焦于:

- 自动化资产发现:利用云平台原生的 API 和 CSPM/CNAPP 工具⁴¹,发现虚拟机、容器、无服务器函数、存储桶、数据库、负载均衡器、安全组、IAM 用户和策略等云资产,确保无盲点覆盖。

- 配置错误管理:CSPM/CNAPP 工具擅长扫描云资源的配置,识别违反安全基线(如 CIS Cloud Benchmarks)和最佳实践的配置错误(如 S3 存储桶公开访问、安全组规则过于宽松、IAM 权限过度)。

- 身份与访问控制 (IAM):严格管理云平台的 IAM 用户、组、角色和策略,实施最小权限原则和多因素认证⁴³. 利用云访问安全代理 (CASB) 监控云服务使用,识别影子 IT十二.

- 网络安全组与分段:精细配置云安全组和网络 ACL,限制云资源间的通信,实现微细分,防止攻击者在云内部横向移动.

- 持续监控与日志分析:整合云平台日志(CloudTrail, VPC Flow Logs, WAF Logs 等)到 SIEM 平台,监控异常活动和潜在攻击².

- 案例启示:金融行业案例中通过快速部署微分段应对勒索攻击,证明了在云等动态环境中进行精细化网络访问控制的重要性². 医疗行业案例中,云存储桶配置错误导致数据泄露则凸显了持续配置扫描的必要性⁵.

4.2.2 供应链攻击面管理

现代企业高度依赖第三方软件、服务和供应商,这意味着自身的攻击面延伸到供应链,任何一环的薄弱都可能被攻击者利用。

- 实践分析:供应链 ASM 包括:

- 第三方软件风险评估:利用 SCA 工具分析自研应用和采购软件中的开源组件,识别已知漏洞和许可风险九十二.

- 供应商安全评估:建立供应商安全评估流程,审查其安全实践、合规性、过往安全事件记录等,并在合同中明确安全要求².

- 第三方服务监控:例如,利用 EASM 工具监控外部托管的第三方服务(如 SaaS 应用、外部 API)是否存在安全风险⁵¹.

- API 安全管理:特别关注与第三方服务交互的 API 接口安全,确保其得到妥善认证、授权和监控。

- 案例启示:MOVEit 数据泄露事件是典型的第三方软件供应链风险案例,突显了未能有效评估和管理第三方组件漏洞导致的灾难性后果⁶⁵. 快消品制造企业调整采购流程应对供应链风险则说明需要在业务流程层面考虑供应链安全³.

4.2.3 远程办公与混合办公环境的 ASM

疫情推动了远程和混合办公模式的普及,员工在家、咖啡馆等非安全网络中访问公司资源,自带设备办公 (BYOD) 增多,传统网络边界进一步模糊十六.

- 实践分析:远程办公 ASM 关注:

- 端点安全:加强终端设备的安全管理,部署 EDR/XDR 工具,确保设备打补丁、配置安全,能够检测和响应终端威胁十六.

- 零信任网络访问 (ZTNA):取代传统的 VPN,基于用户和设备的身份及上下文进行动态访问控制⁸⁹.

- 身份与访问管理:加强 MFA 应用,实施基于角色的最小权限访问,定期审查远程访问权限⁸九.

- 云访问安全代理 (CASB):监控员工对云服务的访问行为,防止数据泄露和影子 IT⁶.

- 案例启示:金融行业案例中,远程访问需求激增导致勒索软件攻击,通过微分段加强 VDI 安全控制,是应对远程访问风险的有效实践². 联邦政府推广抗网络钓鱼 MFA 也体现了在远程办公场景下身份安全的重要性⁹⁰.

4.2.4 关键基础设施工业控制系统的 ASM

能源、交通、制造、水务等关键基础设施中的工控系统 (ICS) 是高价值攻击目标。其攻击面具有特殊性,如设备生命周期长、协议专用、可用性要求高、许多系统无法停止运行进行安全维护¹¹⁴.

- 实践分析:ICS ASM 侧重于:

- OT/ICS 资产发现:利用专用的被动或主动发现工具,识别工控设备、PLC、RTU、传感器、工业工作站等资产及其固件版本、配置、通信协议三十九.

- OT 威胁建模:基于 TARA 等方法,分析 ICS 环境特有的威胁和攻击路径九十四.

- 漏洞和配置错误管理:识别 ICS 设备已知漏洞和不安全配置,但修复优先级和方法需考虑可用性¹¹⁴.

- 网络分段与隔离:严格分割 OT 网络与 IT 网络,并在 OT 网络内部进行多层分段,限制攻击者的横向移动¹¹⁴.

- 被动流量分析与行为异常检测:通过监控 OT 网络流量,识别异常协议、非授权设备通信或可疑行为,不影响系统运行**.

- 虚拟补丁:利用工业防火墙或入侵防御系统,在网络层面阻止已知漏洞的利用尝试¹¹⁴.

- 第三方远程访问安全:对供应商、集成商等远程访问 OT 网络进行严格控制和监控².

- 案例启示:能源行业内网复杂防护体系研究案例,强调了资产测绘、网络分区分域、统一认证授权以及攻击识别模型建设²,为 ICS ASM 提供了借鉴。针对关键基础设施工控系统攻击的分析,则突显了考虑级联效应和使用 TARA 等方法的必要性⁶⁶.

4.3 新的案例研究:未能有效管理攻击面的后果分析

选择一到两个近期的重大安全事件,分析其中攻击面管理未能有效发挥作用的原因,以及如果采取了全面的 ASM 措施可以如何避免或减轻损失。由于缺乏公开的内部调查细节,此分析将主要基于公开报道的攻击路径和受影响资产信息。

- 案例选择:例如分析 2023 年发生的 Okta 数据泄露事件(影响 Okta 客户,涉及身份和访问管理攻击面)或针对特定行业的重大供应链攻击事件。由于篇幅限制,选取其中一个进行概述分析。

- 案例分析(以 Okta 泄露事件简要为例):

- 事件概述:Okta 是一家身份和访问管理 (IAM) 服务提供商,其支持系统在 2023 年遭受攻击,导致一些客户的信息被访问九十三. 攻击者通过入侵第三方支持提供商,获取了访问 Okta 支持系统的权限,进而访问了部分客户的信息和文件。

- 攻击面暴露点:

- 供应链攻击面:对第三方支持提供商的安全依赖和管理不足。

- 身份与访问管理攻击面:对内部支持系统的访问权限管理,以及客户信息在支持系统中的存储和访问控制。

- 数据攻击面:客户在支持系统中提交的敏感信息(如 HAR 文件,可能包含会话令牌等敏感数据)的安全性。

- ASM 未有效发挥作用的可能原因:

- 供应链风险管理不足:未能充分评估和持续监控第三方供应商的安全态势,特别是其是否具备与 Okta 同样严格的安全标准。

- 内部系统(支持系统)攻击面管理不足:对支持系统自身的资产(包括数据)、访问权限、安全配置未能进行充分的攻击面管理,可能存在易受攻击的入口或过度权限。

- 数据攻击面管理盲点:可能未能充分意识到客户在支持系统中提交的文件(如 HAR)可能包含高度敏感信息,并对这些数据的存储和访问缺乏足够的安全控制。

- 如果采取全面 ASM 措施可以如何避免或减轻损失:

- 加强供应链 ASM:对所有第三方供应商进行严格的安全评估、审计,并要求其遵守特定的安全标准,持续监控供应商的安全状况。

- 加强内部系统 ASM:对支持系统本身进行全面的资产识别(包括数据)、风险评估,收紧访问控制(零信任原则),最小化用户和系统的权限,及时修补支持系统中的漏洞。

- 加强数据 ASM:识别和分类支持系统中存储的敏感数据(如 HAR 文件),实施严格的数据访问控制、加密存储,或制定更严格的数据上传和清除策略。

- 持续威胁暴露管理 (CTEM):如果实施了 CTEM,或许能够通过持续的攻击模拟或风险评估,更早发现第三方访问支持系统的潜在高风险路径,并验证相应的控制措施是否有效八十二.

这个案例再次强调了复杂的攻击面、供应链风险以及内部系统攻击面管理的重要性。即使是安全厂商自身,也需要持续加强其攻击面管理能力,特别是在第三方依赖和内部系统方面。

5. 攻击面管理的未来趋势与前沿洞察

攻击面管理(Attack Surface Management, ASM)领域正处于快速演进的关键时期。随着数字化转型的深入、新兴技术的涌现以及网络威胁的持续升级,ASM不仅要应对当前复杂多变的攻击面,更要以前瞻性的视角审视未来的发展方向。AI、ML、CTEM、ZTA等前沿理念和技术将深刻重塑ASM的理论与实践,为构建更具韧性的安全防御体系提供指引。

5.1 AI/ML 在 ASM 中的深度应用

人工智能(AI)和机器学习(ML)技术正日益成为推动攻击面管理实现智能化、自动化和主动化的核心引擎。其在ASM各个环节的应用潜力巨大,并正在改变传统的安全运营模式。

AI 驱动的自动化资产发现与分类: 面对海量且动态变化的资产(包括云实例、容器、IoT设备、API甚至AI模型),传统基于规则或签名的扫描和识别方法效率低下且容易产生盲点三十九。AI/ML算法能够通过分析网络流量模式、设备行为日志、配置元数据甚至自然语言文本描述(如代码库注释),实现更精准、更全面的资产识别和自动化分类⁴⁷。例如,ML模型可以识别出“影子 IT”行为,发现未被IT部门纳管的云服务或SaaS应用。未来,生成式AI甚至可能辅助识别新型资产特征,自动化生成资产信息收集脚本⁴。

基于 ML 的风险预测与优先级排序: 将漏洞的技术评分(如 CVSS)与资产的业务关键性、可利用性(特别是是否被列入 CISA KEV 目录)、威胁情报以及历史攻击数据结合起来进行风险评估和优先级排序,是 ASM 的核心挑战之一¹。ML模型能够整合这些多维度的、非结构化的数据,通过学习历史模式,预测哪些漏洞或配置错误最有可能被攻击者利用,哪些资产最可能成为攻击目标七十四'八十. 这种预测性分析有助于组织将有限的修复资源集中到最可能被攻击的高风险暴露点,实现更高效的风险管理。

智能化的威胁建模与攻击路径分析: 威胁建模是理解潜在攻击向量、分析攻击路径的关键方法⁵。AI可以辅助安全分析师更快地构建复杂的攻击图谱,通过分析资产间的依赖关系、权限配置以及已知漏洞组合,自动推断潜在的多步攻击路径⁶⁴。自然语言处理(NLP)技术甚至可以分析非结构化的威胁情报文本,从中提取攻击战术和技术(与 MITRE ATT&CK 框架对应),进一步增强威胁建模的智能化程度八十.

基于 AI 的自适应安全控制与自动化响应: AI/ML 的最终潜力在于实现更具自适应性和智能化的安全控制和自动化响应。SOAR 平台将更多地集成 AI/ML 技术八十,使其能够更智能地分析海量安全告警,理解攻击的上下文,并自动选择和执行最优的响应剧本,甚至根据新的威胁模式动态调整或生成安全策略¹²².例如,AI可以实时分析网络流量和用户行为,动态调整防火墙规则或访问控制策略,以应对正在发生的攻击。

同时,也必须清醒地认识到 AI 系统本身带来的新型攻击面风险: AI 模型可能遭受数据投毒、模型窃取、对抗性攻击、提示注入等多种攻击¹⁰'二十九. AI 系统的训练数据、API 接口、开发环境等都构成新的攻击面。NIST AI RMF³¹和 OWASP Top 10 for LLM Applications²⁹ 等框架为识别和管理这些风险提供了重要指导。未来的 ASM 体系必须将 AI 系统作为重要的资产类型纳入管理,并发展专门的技术和策略来评估和应对其独特的攻击面风险。

5.2 持续威胁暴露管理 (CTEM) 的崛起

持续威胁暴露管理(Continuous Threat Exposure Management, CTEM)是 Gartner 近年力推的一个新兴安全战略,它代表了攻击面管理和漏洞管理的未来方向⁸². CTEM 的核心理念在于 持续、验证、业务风险驱动:

- 持续性: 与传统的周期性漏洞扫描或渗透测试不同,CTEM 强调对组织面临的数字和物理威胁暴露进行持续的、系统化的评估。攻击面和威胁环境是动态变化的,CTEM 确保组织能够实时或近实时地了解其当前的暴露状态⁶.

- 验证: CTEM 的关键在于通过自动化、安全的方式持续模拟各种攻击场景(如 BAT - Breach and Attack Simulation 工具),验证现有安全控制措施(如防火墙、IDS/IPS、EDR、WAF)的真实有效性⁵'八十二.部署了安全工具不等于安全,CTEM 可以及时发现由于配置更改、环境变化或新型攻击技术出现而导致的安全策略失效或控制差距。

- 业务风险驱动: CTEM 将暴露管理与业务影响深度关联八十二. 它不仅仅关注技术漏洞的严重性,更强调暴露点对关键业务资产构成的实际风险。通过量化暴露点可能造成的业务中断和财务损失,CTEM 能够为安全投资和修复工作提供更明确的业务价值驱动。

CTEM 是 ASM 的高级发展阶段,它整合了 ASM 的资产发现、风险评估功能,并加入了持续验证和业务风险量化的维度⁶'八十二. Gartner 预测,优先基于 CTEM 计划进行安全投资的组织,其遭受严重违规事件的次数将比其他组织显著减少八十二. 这预示着安全运营将从“打地鼠”式的被动修复转向一种更具战略性和前瞻性的主动暴露管理,形成“发现暴露点 -> 评估业务风险 -> 优先级排序并修复 -> 持续验证控制有效性”的闭环管理流程¹²'⁶.

5.3 零信任架构 (ZTA) 与攻击面收缩

零信任架构(Zero Trust Architecture, ZTA)并非直接的攻击面管理工具,但其核心原则和实施策略对攻击面收缩和风险管理具有基础性作用১৬. ZTA 的核心原则是“从不信任,始终验证”(Never Trust, Always Verify),不再依赖传统的基于网络边界的隐式信任模型¹⁶'二十一. ZTA 如何从根本上收缩攻击面:

- 消除隐式信任: ZTA 否定了“内网是安全的”假设,对任何访问请求都进行严格的身份验证、授权和持续监控,无论其源自网络内部还是外部。这消除了传统网络边界被突破后攻击者可以在内部自由横向移动的风险,从根本上缩小了内部攻击面 sixteen'八十七.

- 基于身份的微细分与动态策略: ZTA 强调对网络和应用进行精细的微细分,并将安全策略与用户、设备和应用的身份绑定九十二. 访问控制不再是简单的基于 IP 地址或端口,而是基于更细粒度的身份和上下文(如设备健康状态、地理位置、时间等)动态调整。这限制了攻击者在网络内部的横向移动空间,即使获得部分系统的访问权限,也无法轻易触达其他关键资产,极大地缩小了内部攻击面¹⁶'九十二.

- 最小权限访问: ZTA 强制执行最小权限原则,只授予用户和系统完成其任务所需的最小权限八十七. 这限制了攻击者在获得初始权限后能执行的操作范围和访问的数据,减少了潜在的损害。

ZTA 在 ASM 各环节中的作用:

- 资产识别: ZTA 要求对所有试图访问资源的实体(用户、设备、应用)进行严格认证和授权,这促使组织必须对所有相关资产及其身份属性有清晰的认知,有助于发现和管理“影子 IT”和未知设备。

- 风险评估: ZTA 的持续验证特性有助于实时评估用户、设备和资产的风险状态,例如根据设备健康检查结果调整访问权限。

- 管控与修复: ZTA 的微细分、身份控制和动态策略本身就是强大的管控措施,能够限制攻击者的活动。当发现风险时,ZTA 可以快速动态地调整访问策略,阻断攻击路径。

尽管 ZTA 实施面临挑战(如遗留系统改造、组织文化阻力)九十一,但其收缩攻击面和提升安全韧性的潜力巨大,是构建未来安全防御体系的关键基石之一九十.

5.4 针对新兴资产的安全管理

随着技术发展,一系列新兴资产类型正成为攻击面的重要组成部分,对传统的 ASM 提出了新的挑战,需要发展专门的管理策略:

物联网 (IoT) 和工业控制系统 (ICS) 安全: IoT 和 ICS 设备(如传感器、执行器、PLC 等)的激增,将其脆弱性暴露在更广泛的网络威胁之下三十九'十二. 它们的特殊性在于:生命周期长、许多运行过时软件且难以打补丁、使用专用通信协议、对可用性和实时性要求极高¹¹⁴. ASM 策略需要采用不影响可用性的技术,如:

- 使用被动或轻量级主动技术进行资产发现和指纹识别三十九'四十四.

- 采用基于行为的异常检测,而非基于签名的传统 IDS¹¹⁴.

- 通过网络分段和隔离限制 OT 网络与 IT 网络的互联,并在 OT 内部进行微细分².

- 对无法打补丁的设备实施虚拟补丁 elevenfour.

- 严格管理和监控远程访问 OT 网络的第三方 elevenfour.

生成式 AI 系统的新型风险和生命周期安全管理: 生成式 AI(如大型语言模型 LLM)带来了全新的资产类型(AI 模型、训练数据集、相关 API)和独特的安全风险 ten'二十九. ASM 需要:

- 识别和分类 AI 资产: 发现企业内部部署的 AI 模型、数据集及其接口⁴九.

- 评估 AI 特有风险: 包括数据投毒、模型窃取、对抗性攻击、提示注入、模型偏见和幻觉等风险²九'三十四.

- 发展 AI 生命周期安全管理: 特别是 AI 模型的安全退役,包括模型的安全销毁(防止信息泄露)、训练数据的合规处置以及依赖关系的解除十四'三十三'一百一十一.NIST AI RMF³¹和 ISO/IEC 42001:2023³² 提供了相关指导。

- 保护 AI 集成的应用接口: 对集成了生成式 AI 功能的应用,需要评估和防御提示注入等新型攻击风险³².

元宇宙、Web3 等未来技术可能带来的攻击面: 虽然尚在早期,但元宇宙、区块链(Web3)等未来技术可能带来去中心化身份、智能合约漏洞、数字资产安全等全新的攻击面。ASM 领域需要保持对这些前沿技术的关注,提前研究其潜在的安全风险和管理策略。

5.5 其他前沿洞察

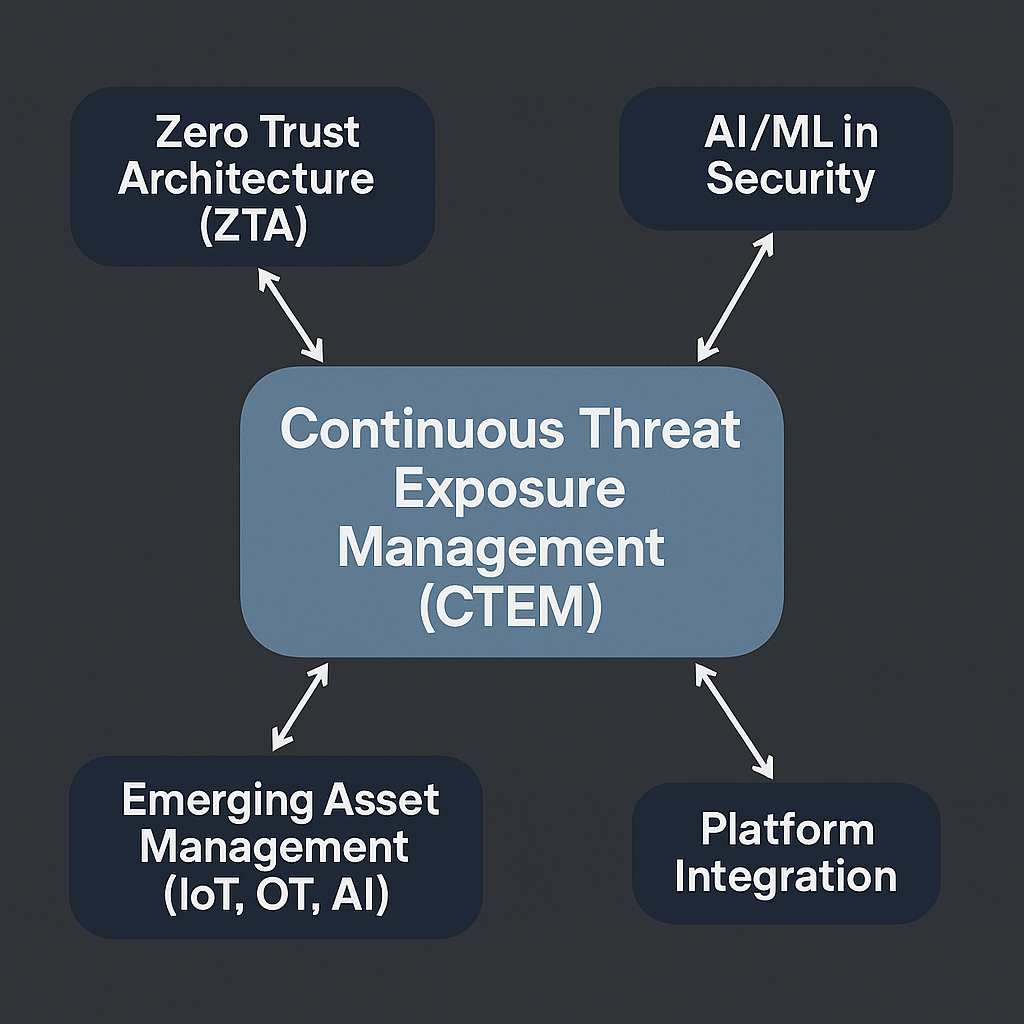

攻击面管理平台的整合与互操作性提升: 碎片化的安全工具和数据孤岛是当前 ASM 面临的挑战 eighteen. 未来的趋势是构建更加集成、互操作性强的 ASM/CAASM 平台,能够整合来自 EASM、CSPM、EDR、SCA、威胁情报等多种工具的数据,提供统一的资产视图、风险视图和编排能力十八. API 和数据模型的标准化将是实现这一目标的关键。 下 图可视化地展示了未 来攻击面管理的主要趋势和驱动因 素:

此图展示了持续威胁暴露管理 (CTEM) 如何作为核心,与零信任架构 (ZTA)、AI/ML 在安全领域的应用、新兴资产的管理以及平台整合等趋势相互作用,共同塑造攻击面管理的未来。

此图展示了持续威胁暴露管理 (CTEM) 如何作为核心,与零信任架构 (ZTA)、AI/ML 在安全领域的应用、新兴资产的管理以及平台整合等趋势相互作用,共同塑造攻击面管理的未来。无代理或轻量级代理技术在资产发现中的应用: 随着云原生、容器和 IoT 设备的普及,传统基于代理的资产发现方式面临挑战。无代理或轻量级代理技术(如通过 API 对接云平台、通过网络流量被动分析)将成为更主流的资产发现方式,以应对动态环境和降低对资产的影响⁴¹.

网络空间测绘 (Cyber Threat Intelligence) 对 ASM 的赋能: 持续的、高质量的网络空间测绘和威胁情报是提升 ASM 有效性的关键⁶⁷。结合威胁情报,ASM 能够更精准地识别外部暴露面、预测攻击趋势、并优先防御已被积极利用的攻击载荷。利用 AI/ML 技术对威胁情报进行自动化分析和关联,将进一步增强 ASM 的前瞻性。

ESG(环境、社会和公司治理)与 ASM 的关联性: 网络安全风险日益被视为 ESG 风险的一部分。有效的 ASM 能够降低因数据泄露或网络攻击导致的运营中断、财务损失和声誉损害,从而提升企业的社会责任形象和治理水平¹¹.一些分析机构(如 IDC)已开始关注在 ITAM 中融入绿色和可持续发展的理念¹¹⁷。从 ASM 角度,淘汰高能耗、低业务价值的遗留资产,优化资源配置,也将有助于实现 ESG 目标。

总而言之,攻击面管理正在从一个侧重于漏洞扫描和修复的技术实践,快速演进为一种更加智能化、自动化、持续验证和业务驱动的战略性管理活动。拥抱 AI/ML、CTEM、ZTA 等前沿理念和技术,关注新兴资产的安全管理,并加强平台整合与人才培养,是组织构建面向未来的、弹性且具有业务韧性的安全体系的关键。

6. 结论与展望

攻击面管理 (ASM) 已从一个相对边缘的安全概念,演变成为现代网络安全防御体系中不可或缺的核心支柱。面对日益扩大、复杂且动态变化的数字攻击面,以及层出不穷、不断演进的网络威胁,组织必须采取一种体系化的、持续的、以风险为导向的 ASM 策略,才能有效保护其关键资产和业务运营。

本文通过对 ASM 的四大核心环节——资产识别、风险评估、管控与修复措施、以及全生命周期管理——的理论、实践和新兴趋势进行深度剖析,揭示了 ASM 领域的若干关键发展方向和核心要点:

- 资产识别的边界正在持续模糊化,智能化需求日益迫切。云服务、API、第三方依赖、物联网设备以及新兴的生成式 AI 等,使得传统资产的定义和盘点方法面临巨大挑战。未来,依赖 AI/ML 等智能技术,实现对各类已知和未知资产(特别是“影子 IT”和“影子 AI”)的动态、持续和上下文感知的发现与分类,将是 ASM 的基石。

- 风险评估正从静态、孤立的模式,向动态、关联和智能化的方向转变。单纯的漏洞扫描和通用的 CVSS 评分已不足以应对复杂威胁。整合实时威胁情报,理解攻击者的 TTPs 和潜在攻击路径,利用 AI/ML 进行预测性分析和智能化决策支持,特别是针对 AI 系统等新兴风险源的评估,将成为风险评估的核心能力。

- 管控与修复措施正从“静态配置”向“动态适应与持续验证”演进。零信任架构、DevSecOps 的深度集成以及持续威胁暴露管理 (CTEM) 等理念的普及,要求安全控制措施不仅要部署到位,更要能够根据环境变化和威胁演进动态调整,并通过持续的、自动化的验证来确保其有效性,避免“虚假安全感”。

- 资产全生命周期管理中,安全的退役处置是攻击面收缩的关键环节,而新兴资产(如 AI 模型)则带来了全新的退役挑战与合规要求。组织必须为所有类型的资产,特别是云资产和 AI 资产,制定详细、可执行的安全退役策略和流程,确保数据彻底清除、访问权限吊销以及模型知识产权得到妥善处理。

展望未来,攻击面管理将更加依赖于自动化、智能化和情报驱动。AI/ML 技术将在资产发现、风险预测、威胁建模、自动化响应等各个环节发挥核心作用。同时,ASM 的成功也离不开跨部门的协作、完善的治理结构以及持续的人才培养。组织需要将 ASM 视为一项持续的战略性投入,而非一次性的项目,不断迭代和优化其 ASM 体系,以适应永无止境的网络安全攻防对抗。

最终,一个成熟的、体系化的攻击面管理方案,将帮助组织在享受数字化转型带来的业务敏捷性和创新机遇的同时,有效控制和降低潜在的网络风险,从而在充满不确定性的数字时代保持业务的韧性和可持续发展。

7. 参考文献

[1] Eddings, R., & Kaufmann, M. (n.d.). Attack Surface Management. O'Reilly Media.

[2] StrongDM. (n.d.). Attack Surface Management vs. Vulnerability Management. Retrieved from https://www.strongdm.com/what-is/attack-surface-management-vs-vulnerability-management

[3] UpGuard. (n.d.). What is Attack Surface Management? Definition + ASM Guide. Retrieved from https://www.upguard.com/blog/attack-surface-management

[4] IBM. (n.d.). What is Attack Surface Management? Retrieved from https://www.ibm.com/think/topics/attack-surface-management

[5] Ivanti. (2024). Attack Surface Management (ASM) Report 2024. Retrieved from https://www.ivanti.com/resources/research-reports/attack-surface-management

[6] Disaster Recovery Journal. (2024). Cloud Security: Reflecting on 2023 to Improve 2024. Retrieved from https://drj.com/journal_main/cloud-security-reflecting-on-2023-to-improve-2024/

[7] Sprinto. (2025, May 22). Top 5 Risk Assessment Methodologies in Cybersecurity 2025. Retrieved from https://sprinto.com/blog/risk-assessment-methodologies/

[8] EC-Council. (n.d.). How to Perform a Cyber Security Risk Assessment: 5 Steps. Retrieved from https://www.eccouncil.org/cybersecurity-exchange/executive-management/5-steps-to-perform-cyber-security-risk-assessment/

[9] Qualysec Technologies. (n.d.). How to Conduct a Cybersecurity Risk Assessment. Retrieved from https://qualysec.com/cybersecurity-risk-assessment/

[10] National Association of Secretaries of State (NASS). (2023, July). Cybersecurity Considerations for Generative AI. Retrieved from https://www.nass.org/sites/default/files/2023-07/issue-paper-Ingalls-NASS-summer23.pdf

[11] Digitalisation World. (n.d.). Top security challenges introduced by AI include new threats, new attack surface, and new compliance requirements. Retrieved from https://m.digitalisationworld.com/news/69826/top-security-challenges-introduced-by-ai-include-new-threats-new-attack-surface-and-new-compliance-requirements

[12] RiskXchange Blog. (n.d.). What is IoT cybersecurity? Retrieved from https://www.riskxchange.co/blog/what-is-iot-cybersecurity

[13] Asimily. (2024). The Top Internet of Things (IoT) Cybersecurity Breaches in 2024. Retrieved from https://asimily.com/blog/the-top-internet-of-things-iot-cybersecurity-breaches-in-2024/

[14] The World Economic Forum. (2025, January). A leader's guide to managing cybersecurity from AI adoption. Retrieved from https://www.weforum.org/stories/2025/01/a-leaders-guide-to-managing-cyber-risks-from-ai-adoption/

[15] CM-Alliance. (2025, May 21). 5 Ways Asset Identification Supports Stronger Cybersecurity Practices. Retrieved from https://www.cm-alliance.com/cybersecurity-blog/5-ways-asset-identification-supports-stronger-cybersecurity-practices

[16] TAG Solutions. (2024). The Ultimate Guide to Cybersecurity in 2024: Trends and Best Practices. Retrieved from https://tagsolutions.com/the-ultimate-guide-to-cybersecurity-in-2024-trends-and-best-practices/

[17] Cloud Security Alliance. (n.d.). Hybrid Cloud Security – Top Challenges and Best Practices. Retrieved from https://cloudsecurityalliance.org/articles/hybrid-cloud-security-top-challenges-and-best-practices

[18] K2 Integrity. (2025). Navigating AI Governance And Security In The Age Of Generative AI. Retrieved from https://www.k2integrity.com/en/knowledge/expert-insights/2025/navigating-ai-governance-and-security-in-the-age-of-generative-ai/

[19] Peterson Technology Partners. (2024, February 6). The Cloud 2024: Multicloud, Security, Repatriation, and AI. Retrieved from https://www.ptechpartners.com/2024/02/06/the-cloud-2024-multicloud-security-repatriation-and-ai/

[20] CYRISMA. (2025, January 6). Cyber Risk Quantification: Use Cases and Best Practices. Retrieved from https://cyrisma.com/cyber-risk-quantification-use-cases-and-best-practices/

[21] GSA. (2024, April). Zero Trust Architecture (ZTA) Buyer's Guide v3.1. Retrieved from https://www.gsa.gov/system/files/ZTA_Buyer's_Guide_v3.1_20240423 (1)_0.pdf

[22] rinf.tech. (2024). Top 10 Trends Driving DevSecOps Adoption in 2024. Retrieved from https://www.rinf.tech/top-10-trends-driving-devsecops-adoption-in-2024/

[23] ox.security. (n.d.). CI/CD Pipeline Security. Retrieved from https://www.ox.security/ci-cd-pipeline-security-headline/

[24] Alloy Software. (n.d.). IT Asset Management Strategy: Current Challenges. Retrieved from https://www.alloysoftware.com/blog/it-asset-management-strategy/

[25] Darktrace. (2024, December 5). Protecting your hybrid cloud: The future of cloud security in 2025 and beyond. Retrieved from https://www.darktrace.com/blog/protecting-your-hybrid-cloud-the-future-of-cloud-security-in-2025-and-beyond

[26] Faddom. (n.d.). Hybrid Cloud Management: Challenges and Best Practices. Retrieved from https://faddom.com/hybrid-cloud-management-challenges-and-best-practices/

[27] TrustBuilder. (n.d.). Generative AI and Cybersecurity: A New Era of Opportunity and Risk. Retrieved from https://www.trustbuilder.com/en/generative-ai-cybersecurity-opportunities-risks/

[28] Deloitte. (n.d.). How can tech leaders manage emerging generative AI risks today while keeping the future in mind? Retrieved from https://www2.deloitte.com/us/en/insights/topics/digital-transformation/four-emerging-categories-of-gen-ai-risks.html

[29] OWASP. (n.d.). OWASP Top 10: LLM & Generative AI Security Risks. Retrieved from https://genai.owasp.org/

[30] SC Media. (n.d.). NIST releases new AI attack taxonomy with expanded GenAI section. Retrieved from https://www.scworld.com/news/nist-releases-new-ai-attack-taxonomy-with-expanded-genai-section

[31] arXiv. (2025, April 26). Securing Agentic AI: A Comprehensive Threat Model and Mitigation Framework for Generative AI Agents. Retrieved from https://arxiv.org/html/2504.19956v1

[32] WorldTech IT. (2025, April 17). OWASP Top 10 for LLM Applications 2025. Retrieved from https://wtit.com/blog/2025/04/17/owasp-top-10-for-llm-applications-2025/

[33] M3AAWG. (n.d.). M3AAWG AI Model Lifecycle Security Best Common Practices. Retrieved from https://www.m3aawg.org/AIModelLifecycleSecurityBCP

[34] RiskInsight. (2024, March 25). Securing AI: The New Cybersecurity Challenges. Retrieved from https://www.riskinsight-wavestone.com/en/2024/03/securing-ai-the-new-cybersecurity-challenges/

[35] Emerald Insight. (n.d.). AI for cyber-security risk: harnessing AI for automatic generation of company-specific cybersecurity risk profiles. Retrieved from https://www.emerald.com/insight/content/doi/10.1108/ics-08-2024-0177/full/html

[36] Safe Security. (2025, March 5). Threat Modeling Reinvented: Real-Time Cyber Risk Quantification. Retrieved from https://safe.security/resources/blog/threat-modeling-cyber-risk-quantification/

[37] Industrial Cyber. (n.d.). Cybersecurity guidance for AI systems, supply chains highlight risks of poisoning, extraction, evasion attacks. Retrieved from https://industrialcyber.co/ai/cybersecurity-guidance-for-ai-systems-supply-chains-highlight-risks-of-poisoning-extraction-evasion-attacks/

[38] Ordr. (n.d.). Why You Need a Cyber Asset Attack Surface Platform. Retrieved from https://ordr.net/solutions/cyber-asset-attack-surface-management

[39] Device Authority. (n.d.). Top Automated Network Asset Discovery Tools & Their Benefits. Retrieved from https://deviceauthority.com/top-automated-network-asset-discovery-tools-their-benefits/

[40] Cycognito. (n.d.). External Attack Surface Management Promised Visibility — But Did It Deliver?. Retrieved from https://www.cycognito.com/blog/external-attack-surface-management-promised-visibility-but-did-it-deliver/

[41] SentinelOne. (2025). 10 Security Audit Tools for 2025. Retrieved from https://www.sentinelone.com/cybersecurity-101/cloud-security/security-audit-tools/

[42] Tamnoon. (n.d.). Multi-Cloud Security Best Practices: How to Stay Protected. Retrieved from https://tamnoon.io/blog/multi-cloud-security-best-practices-how-companies-can-stay-protected/

[43] Coherence. (2024). 10 Best Practices for Multi-Cloud Security 2024. Retrieved from https://www.withcoherence.com/articles/10-best-practices-for-multi-cloud-security-2024

[44] peerj.com. (n.d.). Identify devices and events from non-IP heterogeneous IoT network. Retrieved from https://peerj.com/articles/cs-2363/

[45] Device Authority. (2024). Security Issues of IoT: Securing Your IoT Device in 2024. Retrieved from https://deviceauthority.com/security-issues-of-iot-securing-your-iot-device-in-2024/

[46] Versa Networks. (n.d.). Versa IoT Security. Retrieved from https://versa-networks.com/products/versa-iot/

[47] ePrints Soton. (n.d.). Scalable Network Fingerprinting for IoT Devices. Retrieved from https://eprints.soton.ac.uk/496611/1/Scalable_Network_Fingerprinting_for_IoT_PhD_Thesis_TadaniAlyahya-a3u.pdf

[48] DuploCloud. (n.d.). Top 7 DevSecOps Tools to Strengthen Security in Your CI/CD. Retrieved from https://duplocloud.com/blog/devsecops-tools-for-cicd/

[49] Bosch AI Shield. (n.d.). AISpectra – Advanced AI/ML Security with Automated Discovery. Retrieved from https://www.boschaishield.com/products/aishield-aispectra/

[50] NIST. (n.d.). AI Risk Management Framework. Retrieved from https://www.nist.gov/itl/ai-risk-management-framework

[51] Gartner Peer Insights. (n.d.). Best External Attack Surface Management Reviews 2025. Retrieved from https://www.gartner.com/reviews/market/external-attack-surface-management

[52] Lansweeper. (n.d.). Detecting Rogue Devices: The Modern Approach. Retrieved from https://www.lansweeper.com/blog/itam/detecting-rogue-devices-the-modern-approach/

[53] Guidehouse. (2025). 4 ways to reduce cybersecurity risks with AI and ML. Retrieved from https://guidehouse.com/insights/defense-and-security/2025/reduce-cyber-risks-with-aiml

[54] Trend Micro. (2024, Q3). The Forrester Wave™: Attack Surface Management Solutions, Q3 2024. Retrieved from https://resources.trendmicro.com/forrester-wave-asm-report.html

[55] Aikido. (n.d.). Best Tools for End-of-Life Detection: 2025 Rankings. Retrieved from https://www.aikido.dev/blog/best-end-of-life-detection-tools

[56] World Journal of Advanced Research and Reviews. (n.d.). Integrating Artificial Intelligence, machine learning, and data analytics in cybersecurity. Retrieved from https://wjarr.com/sites/default/files/WJARR-2023-2741.pdf

[57] ijrpr.com. (n.d.). Artificial Intelligence (AI) and Machine Learning (ML) for Predictive. Retrieved from https://ijrpr.com/uploads/V6ISSUE3/IJRPR39586.pdf

[58] arXiv. (2024, December 16). Position: A taxonomy for reporting and describing AI security incidents. Retrieved from https://arxiv.org/html/2412.14855v2

[59] ServiceNow. (n.d.). AI asset data model attributes. Retrieved from https://www.servicenow.com/docs/bundle/yokohama-intelligent-experiences/page/administer/ai-governance-workspace/reference/ai-asset-data-model-attributes.html

[60] TrustCloud. (2025, February 18). Risk assessment methodologies: a comparative review of 4. Retrieved from https://community.trustcloud.ai/docs/grc-launchpad/grc-101/risk-management/risk-assessment-methodologies-a-comparative-review/

[61] arXiv. (2025, February 23). A Systematic Review of MITRE ATT&CK Framework Applications in Cyber Risk Assessment. Retrieved from https://arxiv.org/html/2502.10825v1

[62] gsconlinepress.com. (n.d.). Retrieved from https://gsconlinepress.com/journals/gscarr/sites/default/files/GSCARR-2024-0400.pdf

[63] IARM Information Security. (n.d.). AI Model Risk Assessment | ISO 42001 Readiness. Retrieved from https://iarminfo.com/ai-model-risk-assessment/

[64] ResearchGate. (n.d.). (PDF) LEVERAGING ARTIFICIAL INTELLIGENCE IN THREAT MODELING: ADVANCEMENTS, BENEFITS, AND CHALLENGES. Retrieved from https://www.researchgate.net/publication/388753744_LEVERAGING_ARTIFICIAL_INTELLIGENCE_IN_THREAT_MODELING_ADVANCEMENTS_BENEFITS_AND_CHALLENGES

[65] SentinelOne. (n.d.). Cyber Security Risk Assessment: Step-by-Step Process. Retrieved from https://www.sentinelone.com/cybersecurity-101/cybersecurity/cyber-security-risk-assessment/

[66] tandfonline.com. (n.d.). Full article: System-level operational cyber risks identification in industrial control systems. Retrieved from https://www.tandfonline.com/doi/full/10.1080/23335777.2024.2373388

[67] ODNI. (n.d.). Cyber Threat Intelligence Integration Center. Retrieved from https://www.dni.gov/index.php/features/241-about/organization/cyber-threat-intelligence-integration-center

[68] fvv.um.si. (n.d.). Relationship Between Threat Modelling, Cyber Threat Intelligence, and Cyber Resilience: a Systematic Literature Review. Retrieved from https://www.fvv.um.si/rv/arhiv/2024/2024-01-Podlesnik-Mihelic.pdf

[69] arXiv. (2025, April 25). AI-Driven Security Automation in DevSecOps: A Systematic Literature Review and Future Directions. Retrieved from https://arxiv.org/html/2504.19154v1

[70] arXiv. (2025, February 1). Evaluating the Real-World Cybersecurity Risks of Large Language Models. Retrieved from https://arxiv.org/html/2502.00072v1

[71] arXiv. (2025, February 24). A Survey on Vulnerability Prioritization: Taxonomy, Metrics, and Research Challenges. Retrieved from https://arxiv.org/html/2502.11070v1

[72] arXiv. (2025, April 5). Frontier AI's Impact on the Cybersecurity Landscape. Retrieved from https://arxiv.org/html/2504.05408v2

[73] Frontiers. (n.d.). AI security and cyber risk in IoT systems. Retrieved from https://www.frontiersin.org/journals/big-data/articles/10.3389/fdata.2024.1402745/full

[74] MDPI. (2024, June 8). Cyber Risk Assessment Framework for the Construction Industry Using Machine Learning Techniques. Retrieved from https://www.mdpi.com/2075-5309/14/6/1561

[75] Preprints.org. (n.d.). Leveraging Machine Learning and AI to Combat Modern Cyber Threats[v1]. Retrieved from https://www.preprints.org/manuscript/202501.0360/v1

[76] arXiv. (2025, March 5). Deep Learning Aided Software Vulnerability Detection: A Survey. Retrieved from https://arxiv.org/pdf/2503.04002

[77] NACD. (н.д.). AI как риск кибербезопасности и средство умножения усилий. Retrieved from https://www.nacdonline.org/all-governance/governance-resources/governance-research/director-handbooks/DH/2025/ai-in-cybersecurity/ai-as-a-cybersecurity-risk-and-force-multiplier/

[78] World Economic Forum. (2025). Artificial Intelligence and Cybersecurity: Balancing Risks and Rewards. Retrieved from https://reports.weforum.org/docs/WEF_Artificial_Intelligence_and_Cybersecurity_Balancing_Risks_and_Rewards_2025.pdf

[79] MDPI. (2024, November 6). Modeling Cybersecurity Risk: The Integration of Decision Theory and Pivot Pairwise Relative Criteria Importance Assessment with Scale for Cybersecurity Threat Evaluation. Retrieved from https://www.mdpi.com/2079-9292/13/21/4209

[80] MDPI. (n.d.). The Role of Artificial Intelligence Technology in Predictive Risk. Retrieved from https://www.mdpi.com/2227-9091/12/2/19

[81] AWS Security Blog. (2024, December 18). AI lifecycle risk management: ISO/IEC 42001:2023 for AI governance. Retrieved from https://aws.amazon.com/blogs/security/ai-lifecycle-risk-management-iso-iec-420012023-for-ai-governance/

[82] XM Cyber. (2024). Continuous Threat Exposure Management (CTEM): 2024 Guide. Retrieved from https://xmcyber.com/ctem/

[83] ox.security. (n.d.). Top Strategic Technology Trends for 2024: Continuous Threat. Retrieved from https://www.ox.security/gartner-report-top-strategic-technology-trends-for-2024-continuous-threat-exposure-management/

[84] CrowdStrike. (n.d.). What Is Continuous Threat Exposure Management (CTEM)?. Retrieved from https://www.crowdstrike.com/en-us/cybersecurity-101/exposure-management/continuous-threat-exposure-management-ctem/

[85] Axonius. (n.d.). Continuous Threat Exposure Management (CTEM): A Guide to Proactive Cybersecurity. Retrieved from https://www.axonius.com/blog/ctem-proactive-cybersecurity

[86] arXiv. (2025, April 26). Adapting Probabilistic Risk Assessment for AI. Retrieved from https://arxiv.org/pdf/2504.18536

[87] Atiba. (n.d.). Safeguarding Against Cybersecurity Risks of Legacy Systems. Retrieved from https://www.atiba.com/legacy-systems-cybersecurity-risk/

[88] Balbix. (n.d.). What is EOL (End-of-Life) Software? Risks & Mitigation Strategies. Retrieved from https://www.balbix.com/insights/the-hidden-costs-of-eol-software-in-cyber-risk-posture/

[89] Cyber.gov.au. (2023-2024). Annual Cyberthreat Report 2023-2024. Retrieved from https://www.cyber.gov.au/about-us/view-all-content/reports-and-statistics/annual-cyber-threat-report-2023-2024

[90] DHS. (2025, April 26). Zero Trust Architecture Implementation. Retrieved from https://www.dhs.gov/sites/default/files/2025-04/2025_0129_cisa_zero_trust_architecture_implementation.pdf

[91] Infosecurity Magazine. (n.d.). Zero Trust'srReality Check: Addressing Implementation Challenges. Retrieved from https://www.infosecurity-magazine.com/news-features/zero-trust-reality-implementation/

[92] Elisity. (n.d.). Zero Trust Architecture Implementation Guide: Strategies & Frameworks for Enterprise Security Leaders. Retrieved from https://www.elisity.com/blog/zero-trust-architecture-implementation-guide-strategies-frameworks-for-enterprise-security-leaders

[93] Okta. (2023). The State of Zero Trust Security 2023. Retrieved from https://www.okta.com/sites/default/files/2023-09/SOZT_Report.pdf

[94] ResearchGate. (n.d.). (PDF) ZERO TRUST ARCHITECTURE IMPLEMENTATION IN CRITICAL INFRASTRUCTURE: A FRAMEWORK FOR RESILIENT ENTERPRISE SECURITY. Retrieved from https://www.researchgate.net/publication/387715697_ZERO_TRUST_ARCHITECTU RSILIENCE_ENTERPRISE_SECURITY

[95] GSA. (n.d.). Zero Trust Architecture. Retrieved from https://www.gsa.gov/technology/it-contract-vehicles-and-purchasing-programs/it-security/zero-trust-architecture

[96] PMC. (n.d.). Application of zero trust model in preventing medical errors. Retrieved from https://pmc.ncbi.nlm.nih.gov/articles/PMC11538063/

[97] ARPA-H. (2025). ARPA-H FY 2025. Retrieved from https://arpa-h.gov/sites/default/files/2024-03/ARPA-H FY 2025.pdf

[98] NRC. (n.d.). TLR-RES-DE-2025-001, Implementing Zero Trust for Operational Technology at Nuclear Facilities. Retrieved from https://www.nrc.gov/docs/ML2504/ML25041A017.pdf

[99] NASA OIG. (2025, March). Final Report - IG-25-004 - Audit of NASA's Zero Trust Architecture. Retrieved from https://oig.nasa.gov/wp-content/uploads/2025/03/final-report-ig-25-004-audit-of-nasas-zero-trust-architecture.pdf?emrc=67e789afde9fa

[100] CISA. (n.d.). Zero Trust Maturity Model. Retrieved from https://www.cisa.gov/zero-trust-maturity-model

[101] SANS Institute. (n.d.). SEC530: Defensible Security Architecture and Engineering. Retrieved from https://www.sans.org/cyber-security-courses/defensible-security-architecture-and-engineering/

[102] Cyber.gov.au. (2024). The Commonwealth Cybersecurity Posture in 2024. Retrieved from https://www.cyber.gov.au/about-us/view-all-content/reports-and-statistics/commonwealth-cyber-security-posture-2024

[103] Forescout. (n.d.). What Is Security Orchestration, Automation, and Response (SOAR). Retrieved from https://www.forescout.com/glossary/soar/

[104] Expert Insights. (n.d.). Security Orchestration, Automation, And Response (SOAR) Buyers. Retrieved from https://expertinsights.com/insights/security-orchestration-automation-and-response-soar-buyers-guide/

[105] Securonix Documentation. (n.d.). SOAR Out-of-the-Box Playbooks. Retrieved from https://documentation.securonix.com/bundle/securonix-cloud-user-guide/page/content/soar-out-of-the-box-playbooks.htm

[106] Trend Micro Service Central. (n.d.). Creating Automated Response Playbooks. Retrieved from https://docs.trendmicro.com/en-us/documentation/article/trend-vision-one-create-automated-response-playbooks

[107] Cycode. (n.d.). Automated Remediation: Everything you need to know. Retrieved from https://cycode.com/blog/automated-remediation-everything-you-need-to-know/

[108] IBM. (2025). Cybersecurity trends: IBM's predictions for 2025. Retrieved from https://www.ibm.com/think/insights/cybersecurity-trends-ibm-predictions-2025

[109] Dataprise. (n.d.). Why You Need a Plan for End-of-Life Systems (Before It's Too Late. Retrieved from https://www.dataprise.com/resources/blog/plan-for-eol-systems/

[110] AWS Prescriptive Guidance. (n.d.). Best practices for retiring applications before decommissioning infrastructure. Retrieved from https://docs.aws.amazon.com/prescriptive-guidance/latest/migration-app-retirement-best-practices/welcome.html

[111] NIST AIRC. (n.d.). Govern - NIST AIRC. Retrieved from https://airc.nist.gov/airmf-resources/playbook/govern/

[112] SK tes. (n.d.). Hyperscale Data Center Decommissioning - SK tes Case Study. Retrieved from https://www.sktes.com/news/hyperscale-data-center-decommissioning-case-study

[113] ITAMG. (n.d.). Lessons Learned from Data Center Decommissioning Projects. Retrieved from https://www.itamg.com/lessons-learned-from-data-center-decommissioning-projects/

[114] Acronis. (n.d.). Securing legacy OT systems without disrupting operations. Retrieved from https://www.acronis.com/en-eu/blog/posts/securing-legacy-ot-systems-without-disrupting-operations/

[115] TXOne Networks. (n.d.). The Legacy OT Dilemma: Why Aging Systems Still Haunt Europe's Industrial Cybersecurity. Retrieved from https://www.txone.com/blog/why-aging-systems-still-haunt-europe-industrial-cybersecurity/

[116] techsur.solutions. (n.d.). AI-Powered Legacy System Modernization: Transforming Federal IT With (Less) Disruption. Retrieved from https://techsur.solutions/ai-powered-legacy-system-modernization-transforming-federal-it-with-less-disruption/

[117] IDC. (n.d.). Worldwide Asset Life-Cycle Management Applications Forecast, 2024–2028: Positive Economic Outlook and Generative AI to Drive Revenue Growth. Retrieved from https://my.idc.com/getdoc.jsp?containerId=US51081424

[118] ResearchGate. (n.d.). AI-POWERED IT ASSET MANAGEMENT: OPTIMIZATION AND LIFECYCLE PREDICTION. Retrieved from https://www.researchgate.net/publication/391490943_AI-POWERED_IT_ASSET_MANAGEMENT_OPTIMIZATION_AND_LIFECYCLE_PREDICTION

[119] SEI CMU. (n.d.). Cyber-Informed Machine Learning. Retrieved from https://insights.sei.cmu.edu/blog/cyber-informed-machine-learning/

[120] University of San Diego Online Degrees. (2025). Top Cybersecurity Threats [2025]. Retrieved from https://onlinedegrees.sandiego.edu/top-cyber-security-threats/

[121] Beazley. (2024). Spotlight On Cyber and Technology Risks 2024. Retrieved from https://www.beazley.com/en/news-and-events/spotlight-on-cyber-and-technology-risks-2024/

[122] MDPI. (2024, December 16). riskAIchain: AI-Driven IT Infrastructure—Blockchain-Backed Approach for Enhanced Risk Management. Retrieved from https://www.mdpi.com/2227-9091/12/12/206

[123] IBM. (2024). Cybersecurity trends: IBM's predictions for 2024. Retrieved from https://www.ibm.com/think/insights/cybersecurity-trends-ibm-predictions-2024

[124] Darktrace. (2025). AI and Cybersecurity: Predictions for 2025. Retrieved from https://www.darktrace.com/blog/ai-and-cybersecurity-predictions-for-2025

[125] ResearchGate. (n.d.). Proposed taxonomy of AI techniques in the cybersecurity domain. Retrieved from https://www.researchgate.net/figure/Proposed-taxonomy-of-AI-techniques-in-the-cybersecurity-domain_fig2_369885804

[135] Cymulate. (n.d.). Cymulate Case Study with Basler Electric. Retrieved from https://cymulate.com/customers/basler-electric-case-study/