深度解析勒索软件:基于MITRE ATT&CK框架的风险分析与战略应对

1. 引言:数字勒索时代的商业化威胁

正如《经济学人》等权威媒体所观察到的,勒索软件已从单纯的技术破坏演变为一场复杂的“商业”活动。2025年的一系列重大安全事件,从捷豹路虎(JLR)的生产线停摆,到朝日(Asahi)的订单系统瘫痪,再到玛莎百货(M&S)和Salesforce客户的敏感数据泄露,深刻揭示了勒索攻击已成为对全球企业运营、供应链乃至关键基础设施的系统性威胁。

本报告旨在整合近期重大勒索攻击案例,以 MITRE ATT&CK®框架 为核心分析工具,系统性地拆解勒索软件的攻击生命周期。我们的目标不仅是理解攻击者的战术、技术和过程(TTPs),更在于基于此洞察,构建一套覆盖风险发现、主动防范、事件响应及未来趋势预判的完整战略,为企业在日益严峻的网络安全对抗中提供决策指引。

2. 全景解析:基于ATT&CK框架的勒索软件攻击生命周期

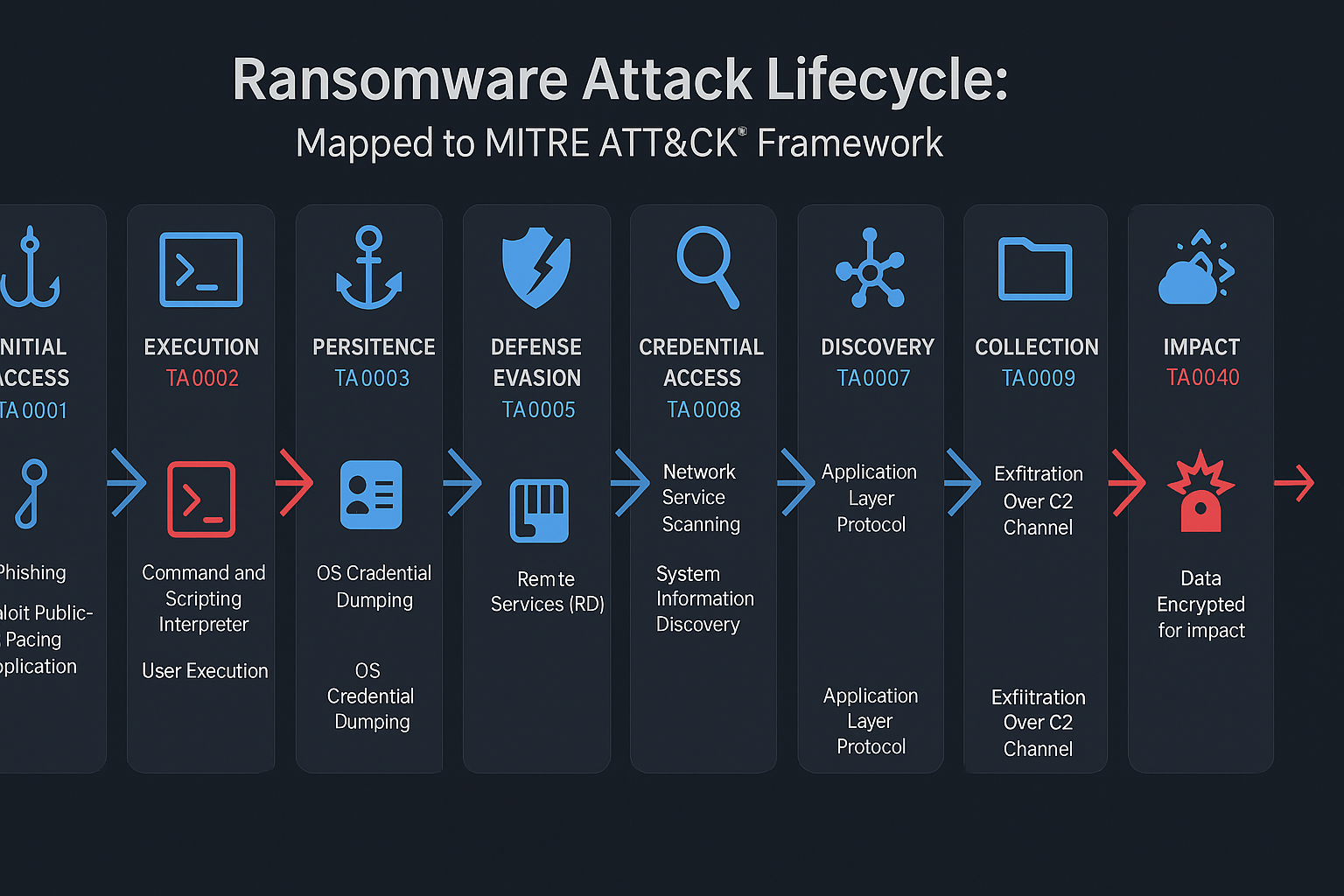

MITRE ATT&CK框架为我们提供了一种标准化的语言来描述和分析攻击者的行为。通过将勒索软件的复杂攻击链映射到此框架,我们可以清晰地洞察其完整的“杀伤链”,并识别出关键的防御和检测节点。

2.1 勒索软件攻击生命周期与MITRE ATT&CK战术对应关系

下图直观地展示了勒索软件攻击从初始入侵到最终造成影响的典型阶段,并将其与ATT&CK框架中的核心战术一一对应。

2.2 勒索软件攻击战术与技术深度剖析

下表结合2025年重大案例(如JLR、Asahi、M&S、Salesforce事件)及典型勒索软件家族(如Qilin、Scattered Spider、DragonForce),详细剖析了在各个攻击阶段所使用的具体ATT&CK技术。

| ATT&CK 战术 (Tactic) | 战术目标 | 常用技术 (Technique) & 子技术 (Sub-technique) | 典型案例与行为分析 |

|---|---|---|---|

| TA0001: 初始访问 (Initial Access) | 获取进入企业网络的立足点 | T1566: 钓鱼攻击 (Phishing) T1190: 利用面向公众应用的漏洞 (Exploit Public-Facing Application) T1078: 有效账户 (Valid Accounts) | - Salesforce 数据窃取事件: 攻击者(UNC6040)通过语音钓鱼(Vishing)等社会工程手段,诱骗员工授权恶意的OAuth应用,窃取访问令牌。 - JLR 攻击事件: 存在对暴露在外的SAP Netweaver设备(CVE-2025-31324)漏洞利用的猜测。 - M&S 攻击事件: "Scattered Spider"组织擅长利用社会工程、MFA疲劳轰炸和SIM卡交换来获取初始凭证。 |

| TA0002: 执行 (Execution) | 在目标系统上运行恶意代码 | T1059: 命令与脚本解释器 (Command and Scripting Interpreter),特别是T1059.001: PowerShell 和 T1059.003: Windows Command Shell | - 通用勒索软件行为: 攻击者普遍使用PowerShell执行无文件攻击、下载后续载荷、禁用安全防护(如Black Basta关闭Windows Defender)。 |

| TA0003: 持久化 (Persistence) | 维持对系统的长期访问权限 | T1547: 启动或登录时自动执行 (Boot or Logon Autostart Execution) T1136: 创建账户 (Create Account) | - M&S 攻击事件: 攻击者在2025年2月首次入侵后,可能利用窃取的凭证在网络中潜伏了数月之久,直至4月发起最终攻击。 |

| TA0004: 权限提升 (Privilege Escalation) | 从普通用户权限提升至管理员或系统权限 | T1484: 组策略修改 (Group Policy Modification) T1055: 进程注入 (Process Injection) | - 通用勒索软件行为: 利用系统漏洞或滥用高权限进程(如lsass.exe)来获取更高权限,为禁用安全软件、删除备份等破坏性操作做准备。 |

| TA0005: 防御规避 (Defense Evasion) | 绕过安全检测和防御机制 | T1562.001: 禁用或修改安全工具 T1490: 阻止系统恢复 (Inhibit System Recovery) T1070: 指示器移除 (Indicator Removal) | - Akira, Ryuk 等: 普遍通过执行vssadmin.exe delete shadows /all /quiet命令删除卷影副本(VSS),阻止系统快速恢复。- Akira 勒索软件: 创新地劫持网络摄像头以绕过安全监控,并在未受监控的Linux设备上作为跳板,加密网络文件。 - 通用勒索软件行为: 清除事件日志以掩盖其活动踪迹。 |

| TA0006: 凭证访问 (Credential Access) | 窃取账户名和密码 | T1003: OS凭证转储 (OS Credential Dumping),特别是T1003.003: NTDS | - M&S 攻击事件: 攻击者在2月份入侵后,成功窃取了包含域内所有账户密码哈希值的NTDS.dit文件,为其在网络中的横向移动提供了关键凭证。 |

| TA0007: 发现 (Discovery) | 侦察目标环境,了解网络拓扑和高价值资产 | T1082: 系统信息发现 (System Information Discovery) T1016: 系统网络连接发现 (System Network Connections Discovery) | - 通用勒索软件行为: 扫描网络以发现文件服务器、数据库、备份服务器和虚拟化平台(如VMware ESXi),为横向移动和数据收集做准备。 |

| TA0008: 横向移动 (Lateral Movement) | 在网络内部从一台主机移动到另一台 | T1021: 远程服务 (Remote Services) T1219: 远程支持软件 (Remote Support Software) | - M&S 攻击事件: 攻击者利用从NTDS.dit中获取的凭证,在内网中自由移动,最终部署DragonForce勒索软件到VMware ESXi主机。 |

| TA0009: 收集 (Collection) | 搜集对攻击目标有价值的数据 | T1119: 自动收集 (Automated Collection) T1560: 数据归档 (Archive Collected Data) | - Asahi 攻击事件: Qilin组织声称窃取了27GB的数据,包含财务文件、员工信息和机密合同,并公开部分截图作为威胁筹码。 - 双重勒索模式: 这是现代勒索攻击的核心环节,在加密前窃取敏感数据,作为后续公开泄露威胁的依据。 |

| TA0011: 命令与控制 (C2) | 与受控系统建立通信渠道 | T1071: 应用层协议 (Application Layer Protocol),如HTTPST1105: 入侵工具传输 (Ingress Tool Transfer) | - 通用勒索软件行为: 利用Cobalt Strike等商业攻击框架,通过伪装成正常网络流量(如HTTPS)的信标(Beacon)与C2服务器进行隐蔽通信。 |

| TA0010: 渗出 (Exfiltration) | 将窃取的数据传输出企业网络 | T1041: 通过C2通道渗出数据 (Exfiltration Over C2 Channel) T1567: 通过备用协议渗出 (Exfiltration Over Alternative Protocol) | - Salesforce & Asahi 事件: 攻击者将被盗数据上传至其控制的云存储或服务器,为在暗网泄露数据或直接勒索做准备。 |

| TA0040: 影响 (Impact) | 破坏、中断或摧毁系统与数据以达成勒索目的 | T1486: 数据加密以产生影响 (Data Encrypted for Impact) T1489: 服务停止 (Service Stop) | - JLR & Asahi: 核心生产和订单系统被加密或关停,导致工厂停产、供应链中断,造成数亿英镑的直接和间接经济损失。 - M&S 攻击事件: DragonForce勒索软件被部署到ESXi主机,加密了大量虚拟机,导致在线业务和支付系统瘫痪数月。 |

3. 风险发现与主动防范:构建基于ATT&CK的纵深防御体系

理解攻击者的行为模式是构建有效防御的前提。防御策略应从被动响应转向主动狩猎,并针对攻击生命周期的每个阶段进行布防。

| ATT&CK 战术 | 风险发现方法 | 主动防范策略 |

|---|---|---|

| 初始访问 | - 监控面向公众应用的异常登录和漏洞扫描。 - 分析邮件网关日志,识别钓鱼企图。 - 审计OAuth应用授权的风险和权限。 | - 强化边界安全: 及时修补已知漏洞(特别是VPN, RDP, Exchange等),严格限制不必要的公网暴露。 - 加强员工安全意识: 定期进行反钓鱼(特别是Vishing)和安全意识培训。 - 强制多因素认证(MFA): 对所有关键系统、VPN和云服务强制启用MFA,并警惕MFA疲劳攻击。 |

| 执行 & 持久化 | - 监控PowerShell、cmd.exe等进程的异常活动,特别是无文件执行和可疑脚本块。- 审计注册表启动项、计划任务和新建服务。 | - 应用控制/白名单: 使用AppLocker等工具,限制仅允许受信任的应用程序和脚本执行。- 强化端点日志: 启用并集中收集PowerShell脚本块日志和命令行审计日志。 - 部署EDR/XDR: 采用能够检测恶意行为、内存攻击和横向移动的端点检测与响应方案。 |

| 防御规避 | - 监控安全工具(AV/EDR)的进程是否被终止或服务被禁用。 - 审计系统日志和防火墙规则的变更。 - 告警卷影副本删除命令的执行。 | - 权限最小化原则: 确保普通用户账户没有禁用安全工具或修改系统配置的权限。 - 日志与备份的完整性: 将关键日志实时转发至安全的、不可篡改的日志管理平台(SIEM)。采用3-2-1备份原则,并确保至少一份备份是离线的或不可变的。 |

| 凭证访问 | - 监控对NTDS.dit文件或lsass.exe进程的异常访问。- 使用蜜罐凭证检测凭证盗用行为。 | - 凭证隔离与保护: 实施严格的权限分级,避免管理员账户在非管理任务中使用。启用Windows Defender Credential Guard。 - 密码策略强化: 强制使用强密码,并定期轮换关键账户凭证。部署本地管理员密码解决方案(LAPS)。 |

| 横向移动 & 发现 | - 监控内网中异常的RDP/SMB连接。 - 利用网络流量分析(NTA)工具发现异常扫描和通信模式。 | - 网络分段与微隔离: 将网络划分为不同安全区域(VLANs),限制攻击的横向扩散。在关键资产间实施更精细的隔离策略。 |

| 收集 & 渗出 | - 监控文件服务器、数据库和云存储的大量非正常读取操作。 - 监控异常的出站网络流量,特别是到未知IP或非标准端口的大流量。 | - 数据丢失防护(DLP): 部署DLP策略,监控和阻止敏感数据的非授权外传。 - 流量加密与检测: 对出站流量进行解密和深度包检测,识别隐蔽的数据传输通道。 |

| 影响 | - 监控文件的大规模重命名或修改操作(加密行为特征)。 - 监控针对虚拟化平台(如ESXi)的管理命令。 | - 定期恢复演练: 定期测试备份数据的可用性和恢复流程的有效性,确保在紧急情况下能够快速恢复业务。 - 制定并演练事件响应计划: 确保所有相关人员都清楚在攻击发生时的职责和行动步骤。 |

4. 事件响应与处置:利用ATT&CK框架指导快速行动

当攻击发生时,ATT&CK框架能够帮助响应团队从混乱中理清头绪,快速定位攻击阶段,并采取最有效的遏制和根除措施。

识别 (Identification)

- 核心问题: 我们正处于攻击的哪个阶段?

- 行动: 将检测到的告警(如EDR告警、异常登录)映射到ATT&CK技术。例如,看到

vssadmin删除卷影副本的命令,可以快速定位到防御规避 (T1490)。看到大量文件被重命名为特定后缀,则确认已进入影响 (T1486) 阶段。

遏制 (Containment)

- 核心问题: 如何立即阻止攻击的进一步蔓延?

- 行动: 根据已识别的TTPs来制定遏制策略。

- 若发现横向移动 (TA0008) 迹象,立即通过网络分段或主机隔离受感染的主机和网段。

- 若发现命令与控制 (TA0011) 通信,立即在防火墙上阻止相关的IP地址和域名。

- 若确认凭证访问 (TA0006) 已发生,立即重置所有可能受陷的账户密码,特别是域管理员账户。

根除 (Eradication)

- 核心问题: 如何彻底清除攻击者的所有痕迹?

- 行动: 利用ATT&CK框架检查攻击者可能使用的所有持久化 (TA0003) 技术。例如,全面排查注册表启动项、计划任务、WMI事件订阅、新建服务等,确保所有后门均被移除。

恢复 (Recovery)

- 核心问题: 如何安全、高效地恢复业务?

- 行动: 从经过验证的、安全的离线备份中恢复数据和系统。在恢复前,必须确保所有系统都已完成漏洞修补和安全加固,以防攻击者利用同一路径再次入侵。

事后总结 (Lessons Learned)

- 核心问题: 我们从这次攻击中学到了什么?如何改进防御?

- 行动: 将整个攻击过程绘制成完整的ATT&CK TTPs链条,进行复盘分析。识别防御体系中的薄弱环节和监控盲点,并更新到第3节的防范策略中,形成安全能力的闭环改进。

5. 未来趋势与战略应对

勒索软件的威胁在不断演化,我们需要关注以下趋势并提前布局。

AI驱动的攻防对抗升级:

- 攻击端: AI被用于生成更具欺骗性的钓鱼邮件和深度伪造音视频(Deepfake),使社会工程攻击的成功率显著提高。

- 防御端: AI/ML模型在用户行为分析(UEBA)、异常检测和自动化响应(SOAR)方面将发挥更大作用,帮助安全团队从海量数据中快速发现威胁。

供应链成为核心战场:

- 如Salesforce数据窃取事件所示,攻击者越来越多地将目标对准安全性相对薄弱的第三方服务商(如SalesLoft),通过供应链攻击渗透最终目标。这种攻击模式影响范围广,且难以防范。

“无加密”勒索模式的兴起:

- 部分攻击者(如Lapsus$)跳过加密环节,专注于窃取数据并以直接泄露相威胁。这种模式缩短了攻击周期,且能绕过许多专注于检测加密行为的传统反勒索软件工具。

战略应对建议:

- 全面采纳零信任架构 (Zero Trust Architecture): 放弃“信任内网,验证边界”的传统观念。对每一次访问请求,无论其来源,都进行严格的身份验证、授权和加密,并贯彻最小权限原则。

- 加强第三方与供应链风险管理: 对所有第三方服务商和集成应用进行严格的安全评估和持续监控。在合同中明确安全责任,并对关键供应商实施更深入的安全审计。

- 投资威胁情报与主动威胁狩猎 (Threat Hunting): 积极整合外部威胁情报,并组建内部团队或借助MDR服务,基于ATT&CK框架主动在网络中搜寻未知威胁的蛛丝马迹,变被动防御为主动出击。

6. 结论

勒索软件攻击已不再是孤立的技术事件,而是有组织、有策略、商业化的系统性犯罪活动。面对这一严峻挑战,企业必须摒弃被动和零散的防御模式,建立体系化的对抗能力。

核心战略洞察:

- 以行为为中心,而非特征: 防御的焦点应从防御特定的恶意软件样本转向防御攻击者的行为(TTPs)。这使得防御体系更具韧性,能够应对不断变化的攻击工具。

- 构建体系化、情报驱动的防御: MITRE ATT&CK框架为企业构建覆盖攻击全生命周期的体系化、情报驱动的防御和响应能力提供了行动蓝图。每个企业都应基于此框架评估自身安全差距。

- 安全是持续的对抗与演进: 安全不是一劳永逸的项目,而是一个持续对抗和演进的过程。企业必须通过实战演练、事件复盘和主动学习,不断测试和优化自身的安全态势,才能在与勒索软件的长期博弈中占据主动。